ms12专题

MS12-020 远程桌面漏洞允许远程执行代码 验证

MS12-020 1,远程桌面协议RDP(Remote Desktop Protocol) 1,远程桌面协议RDP(Remote Desktop Protocol) SERVICE:ms-wbt-server 参考: 远程桌面中的漏洞可能允许远程执行代码CVE-2012-0002 远程桌面协议漏洞远程桌面--------ms12-020 漏洞复现 (死亡蓝屏)漏洞验证系列–M

关于MS12-020 3389 0day exp 远程桌面执行代码漏洞的文章

Luigi Auriemma 与 TippingPoint's、Zero Day Initiative 合作报告了远程桌面协议漏洞 (CVE-2012-0002) 如何检查自己是否已安装更新补丁? 这个漏洞的更新补丁号为:KB2621440,用户可以自行在:控制面板 --> 添加删除程序(记得勾选“显示更新”),然后查找该编号,如果有则表示您已安装,可以不必担心了,或者使用命令:systemi

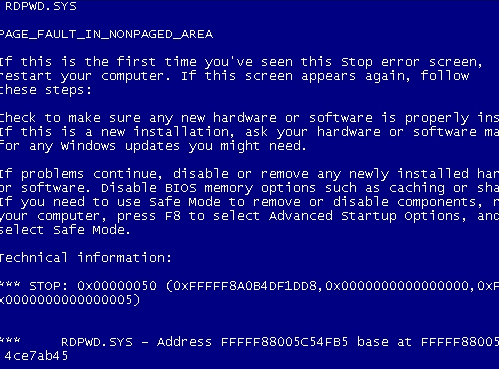

ms12-020(RDP远程代码执行漏洞--死亡蓝屏)--损人不利己的漏洞

RDP协议是一个多通道的协议,让用户连上提供微软终端机服务的电脑。 windows在处理某些对象时存在错误,可通过特制的RDP报文访问未初始化或已经删除的对象,导致任意代码执行。 然后控制系统。 靶机:Windows7 192.168.119.128 攻击机:Windows10或kali 1、nmap扫描3389端口,显示开放 2、使用msf,搜索ms12-020,然后进行检测和攻击

MS12_020 3389远程溢出漏洞

1.search ms12_020 搜索ms12_020 2.use auxiliary/scanner/rdp/ms12_020_check 检查是否存在ms12_020漏洞 show options 查看所需参数 set RHOSTS x.x.x.x 设置目标IP地址 run 执行 检测出来有Ms12_020漏洞 3.use auxiliary/dos/windows/rdp/ms