h5st专题

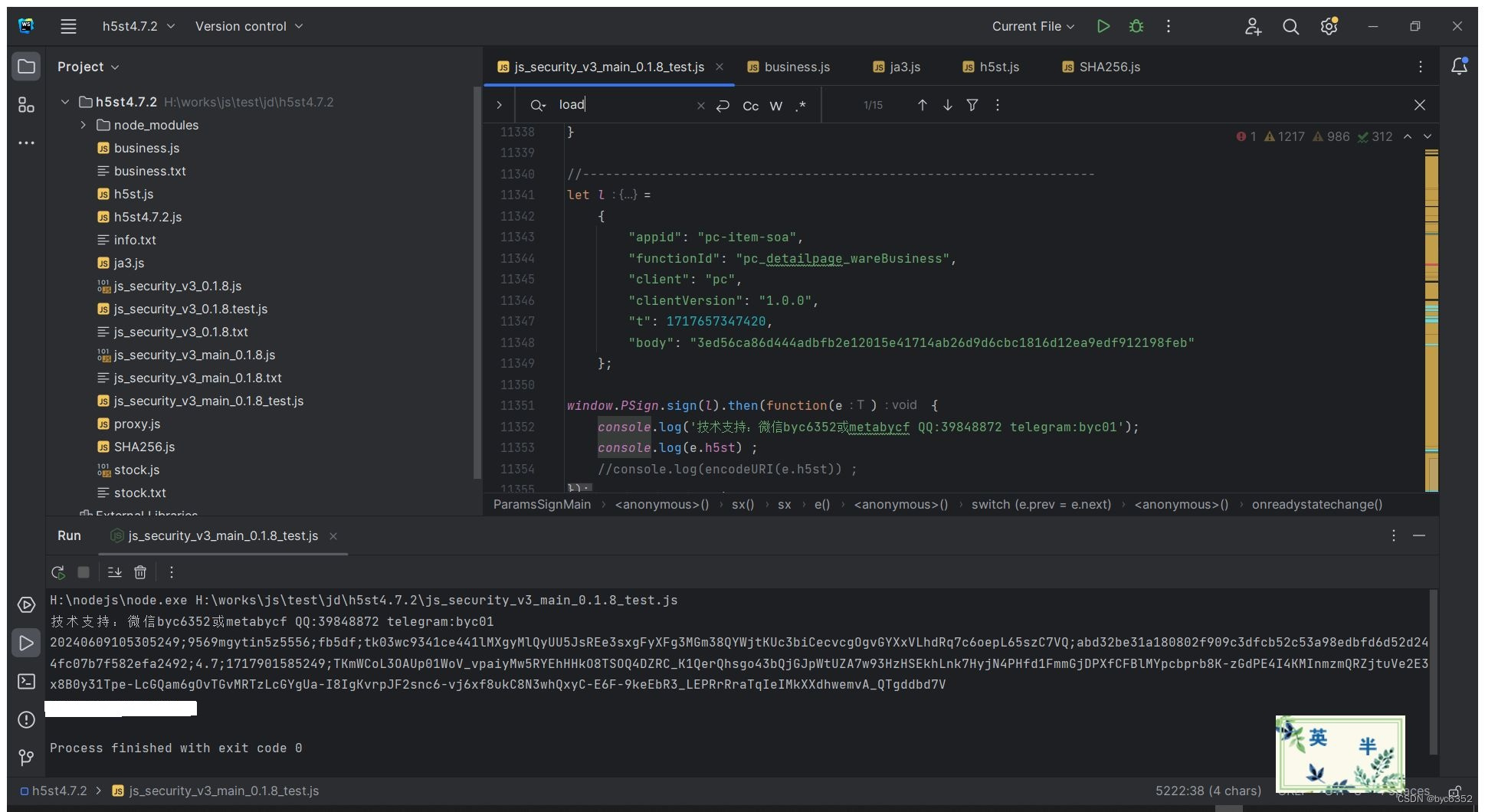

nodejs最新某东h5st(4.7.2)参数分析与javascript逆向纯算法还原(含算法源码)(2024-06-09)

一、作者声明: 文章仅供学习交流与参考!严禁用于任何商业与非法用途!否则由此产生的一切后果均与作者无关!如有侵权,请联系作者本人进行删除! 二 、写在前面 h5st从4.1一路更新到4.7.2,逐渐vmp化,基本稳定下来。现在小版本也是更新不断!不过小版本并不会受到太大的一个影响,本次文章更新的算法分析还原为最新4.7大版本下的4.7.2小版本~~ 没有x-api-ei

最新h5st(4.7.2)参数分析与纯算法还原(含算法源码)

文章目录 1. 写在前面2. 加密分析3. 算法还原 【🏠作者主页】:吴秋霖 【💼作者介绍】:擅长爬虫与JS加密逆向分析!Python领域优质创作者、CSDN博客专家、阿里云博客专家、华为云享专家。一路走来长期坚守并致力于Python与爬虫领域研究与开发工作! 【🌟作者推荐】:对爬虫领域以及JS逆向分析感兴趣的朋友可以关注《爬虫JS逆向实战》《深耕爬虫领域》 未来作者会持续

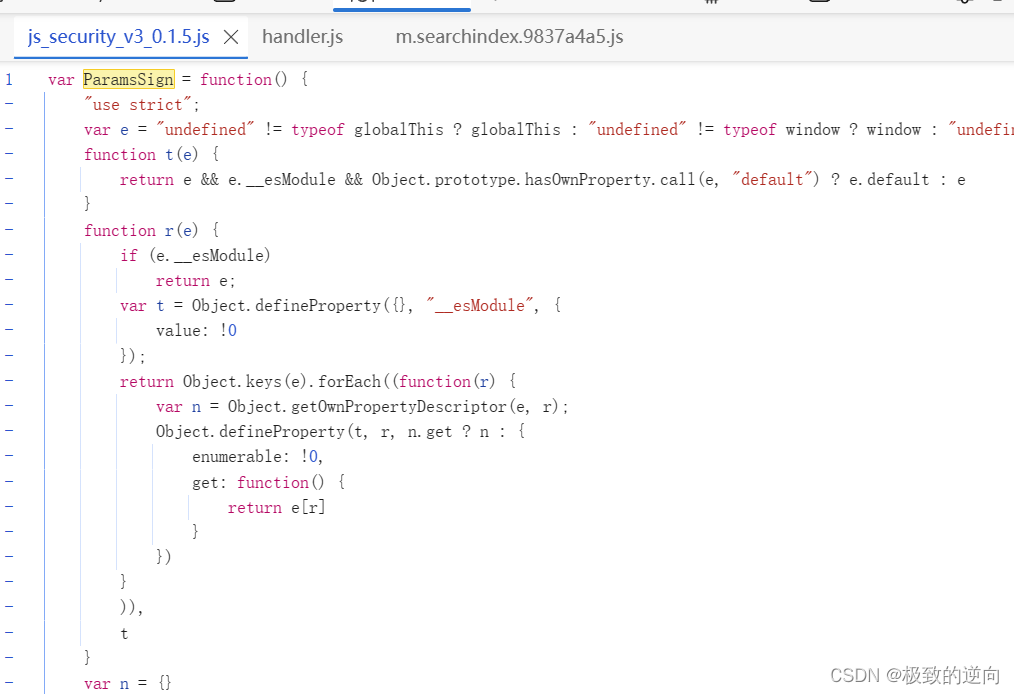

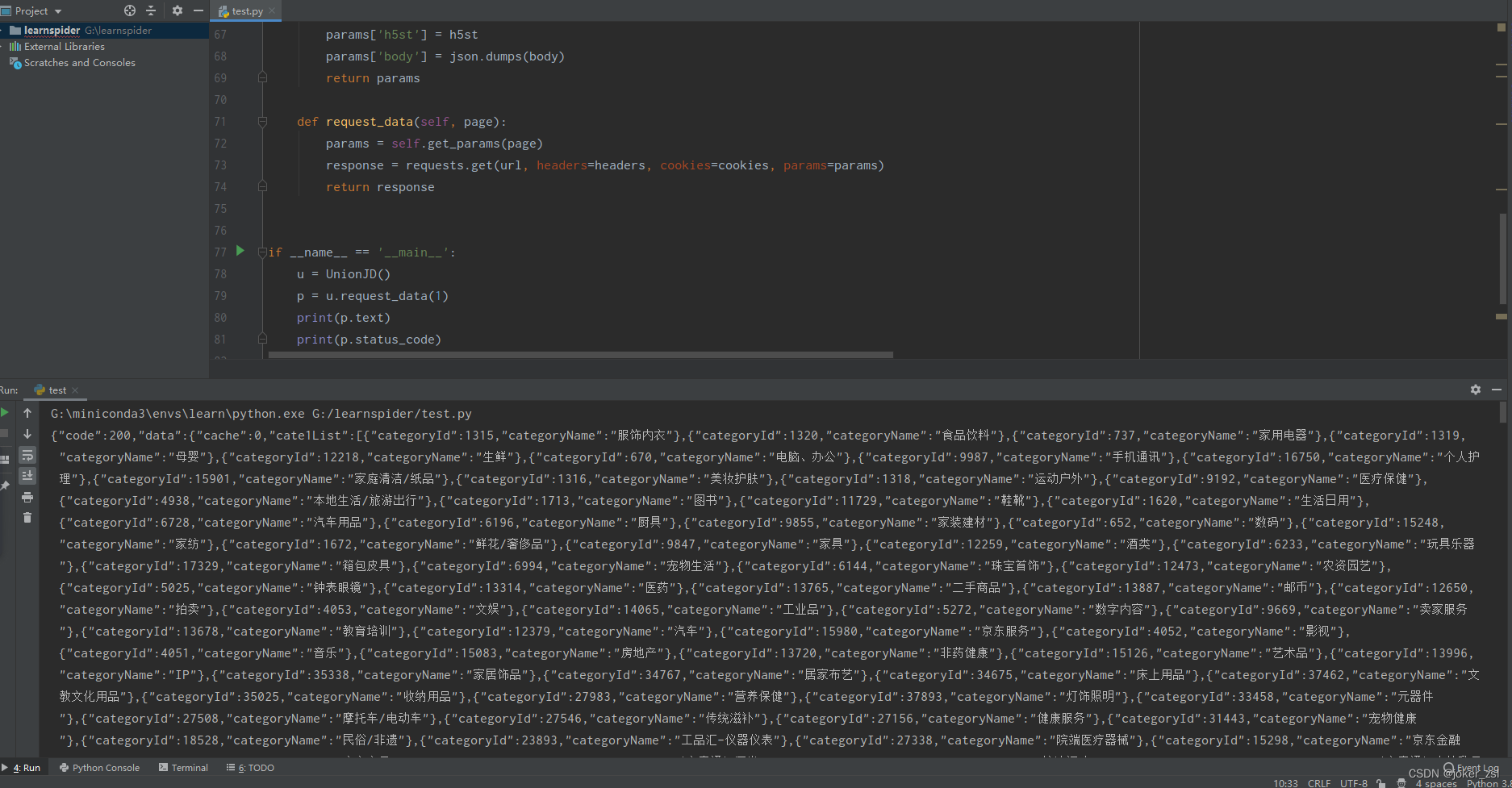

京东联盟h5st(3.1)逆向分析

声明:本文仅作学习交流,请遵守法律法规,不要恶意爬取网站。 网址:'aHR0cHM6Ly91bmlvbi5qZC5jb20vcHJvTWFuYWdlci9pbmRleA==' h5st是京东系的反爬方式,即在接口中加上一个叫h5st的参数,h5st加密有不同的版本。本文提到的网站不是京东网站,是和京东有关联的一个网站,也有h5st参数,是3.1版本。 分析接口 要分析的是一个‘全部商品

京东h5st逆向 python代码算法还原逆向分析 h5st代码

废话不多说直接开干! 知识点 node python 上才艺 京东抓包遇到h5st算法 # coding=utf-8import jsonimport mathimport randomimport timefrom tkinter import filedialog, messagebox, ttkimport urllibfrom urllib.parse import

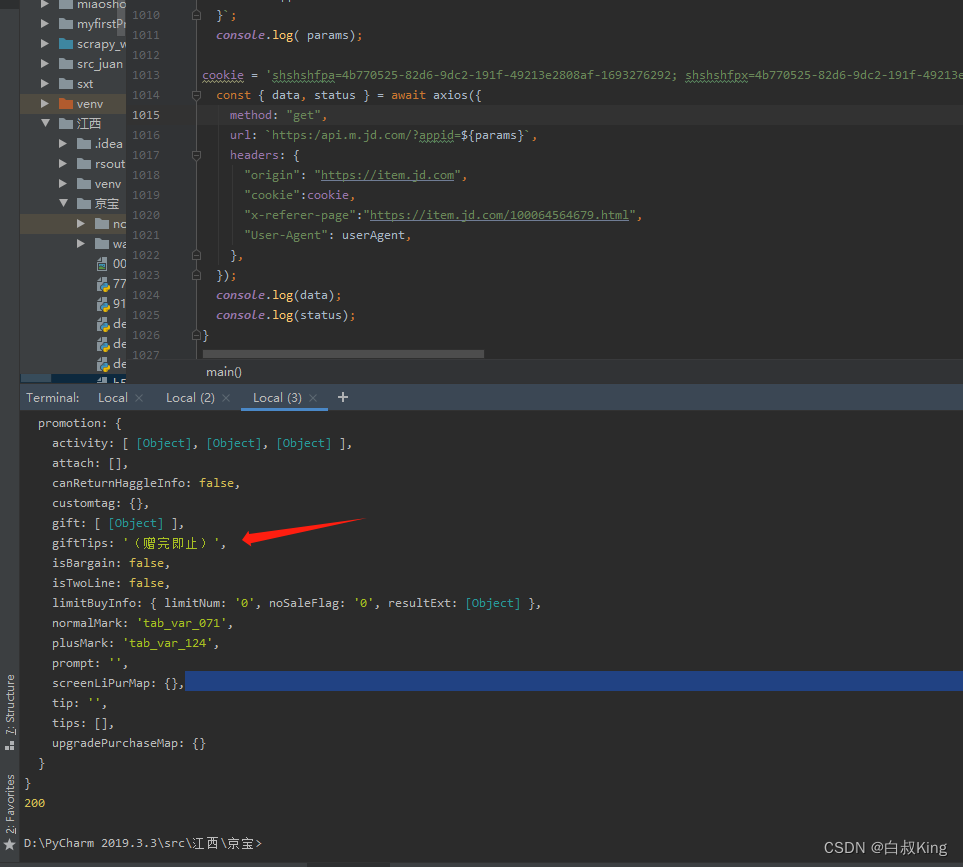

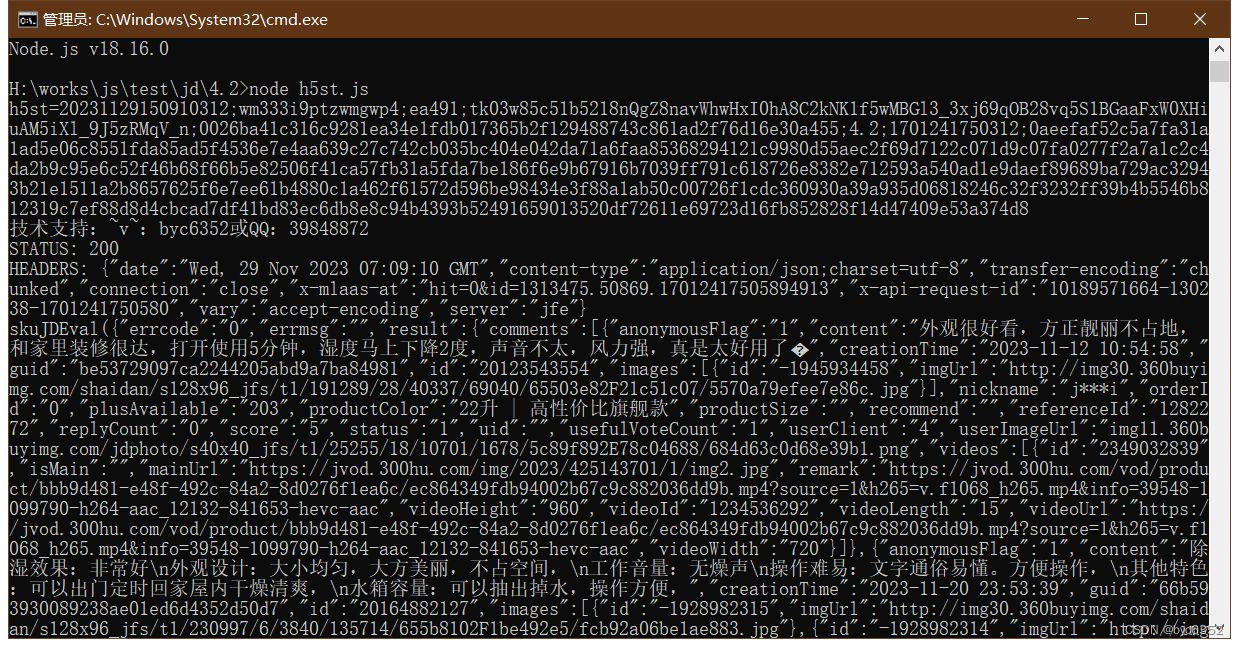

nodejs最新电商jd m端h5st 4.2签名算法4.2版本逆向,jd API接口,jd商品数据采集

前言: jd m端使用最新的h5st 4.2签名算法,与h5st 4.1版本有很大的不同。在这儿分析一下,供大家参考。 一、目标地址(Base64解码) aHR0cHM6Ly9zby5tLmpkLmNvbS93YXJlL3NlYXJjaC5hY3Rpb24/a2V5d29yZD0lRTklOTklQTQlRTYlQjklQkYlRTYlOUMlQkEmc2VhcmNoRnJvbT

本篇分享京东 h5st 4.1 4.2的生成方式以及逆向的经验

h5st参数大致流程 最新版本version 4.1 4.2 第一段是时间戳格式fp生成是根据种子来生成,然后进行反序。现在已经不是全数字了,而是16位 36进制的字符串了appid 对应某个接口是不变得token是需要请求网页得到.tk fp algo是一对,不对应,会出现计算出错。algo在本地localstorage 里面 WQ_dy_alog_s_{h5st第三段}functionid等