ghostscript专题

vulhub GhostScript 沙箱绕过(CVE-2018-16509)

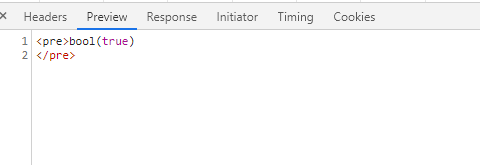

1.执行以下命令启动靶场环境并在浏览器访问 cd vulhub/ghostscript/CVE-2018-16509 #进入漏洞环境所在目录 docker-compose up -d #启动靶场 docker ps #查看容器信息 2.访问网页 3.下载包含payload的png文件 vulhub/ghostscript/CVE-2018-16509/poc.png at

Linux里安装ghostscript

参考:http://blog.sina.com.cn/s/blog_18c3b7e7c0102ybmg.html 1、下载地址 https://www.ghostscript.com/download/gsdnld.html 我写这个的时候最新版本是9.25 下载Ghostscript 9.25 for Linux x86 (64 bit)这个是直接使用的,替换/usr/bin下的g

win10 使用 magick ghostscript 时执行到$im->readImage遇到PDFDelegateFailed `ϵͳ�Ҳ���ָ�����ļ��� ‘ @ error/pdf.c

首先确认自己imagick,ghostscript 安装无误!但是在代码执行到$im->readImage($pdf);时,$pdf 是图片的话,没有问题,如果是pdf文件则报错:PDFDelegateFailed `ϵͳ�Ҳ���ָ�����ļ���’ @ error/pdf.c/ReadPDFImage/794 下面我们开始尝试解决问题: 第一步:先尝试将报错中乱码解析成中文 t