gdouctf专题

[BJDCTF 2020]easy_md5、[HNCTF 2022 Week1]Interesting_include、[GDOUCTF 2023]泄露的伪装

目录 [BJDCTF 2020]easy_md5 ffifdyop [SWPUCTF 2021 新生赛]crypto8 [HNCTF 2022 Week1]Interesting_include php://filter协议 [GDOUCTF 2023]泄露的伪装 [BJDCTF 2020]easy_md5 尝试输入一个1,发现输入的内容会通过get传递但是没有其他回显 观察

关于js [GDOUCTF 2023]hate eat snake

查看页面源代码 发现snake.js文件 打开js文件 第7行定义了游戏的速度this.speed = this.oldSpeed = speed || 10 ; 全文搜索speed,在第237行发现自增代码this.speed++; 注释或者删除自增代码 回到游戏页面 重玩游戏,等待60s即可 得到flag

[GDOUCTF 2023]Tea

首先下载,拖进exe查看 发现为64位,拖进ida64,快捷键shift+f12到字符串然后ctrl+f搜索关键词flag 双击flag跟进 ,找到调用函数sub_140016230,点进去查看函数关键代码。 双击sub_140011339(v7)跟进,然后跟进sub_1400117D0(a1)函数, 可知v7为key,且被更改为{2233,4455,6677,8899},双击 s

GDOUCTF部分题解

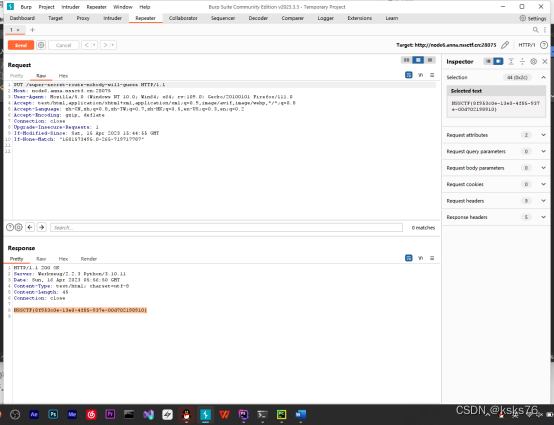

GDOUCTF—受不了一点 这是一个代码审计最终的payload为 http://node6.anna.nssctf.cn:28600/ ?aaa=114514 &bbb=114514' Post gdou[]=1&ctf[]=2&flag=2 cookie cookie=j0k3r 得到flag GDOUCT

![[BJDCTF 2020]easy_md5、[HNCTF 2022 Week1]Interesting_include、[GDOUCTF 2023]泄露的伪装](https://img-blog.csdnimg.cn/direct/a39b3a1d254a4fb2beee31de7c9ae376.png)

![关于js [GDOUCTF 2023]hate eat snake](https://img-blog.csdnimg.cn/direct/d40fcb9574d84d0e8d3d608e136f912c.png)

![[GDOUCTF 2023]Tea](https://img-blog.csdnimg.cn/7f2f797412c6448f8692a5d33ceeb3a7.png)