fuzzer专题

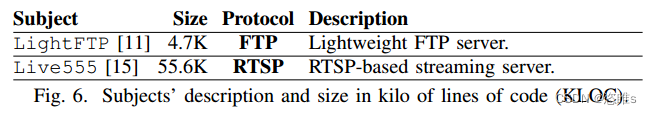

阅读笔记——《AFLNET: A Greybox Fuzzer for Network Protocols》

【参考文献】Pham V T, Böhme M, Roychoudhury A. Aflnet: a greybox fuzzer for network protocols[C]//2020 IEEE 13th International Conference on Software Testing, Validation and Verification (ICST). IEEE, 202

Peach Fuzzer testing

http://bbs.pediy.com/archive/index.php?t-75032.html 很多朋友给我反馈说《0day安全:软件漏洞分析技术》中测试方面讲的一带而过,太薄太弱。于是我想顺便把这些东西总结一下,也作为《0day》第二版的一个主要更新的章节。(另一个主要更新将是vista的安全机制剖析与VS2005中的安全编译选项) 开始之前声明下,这些知识的一个很头疼问

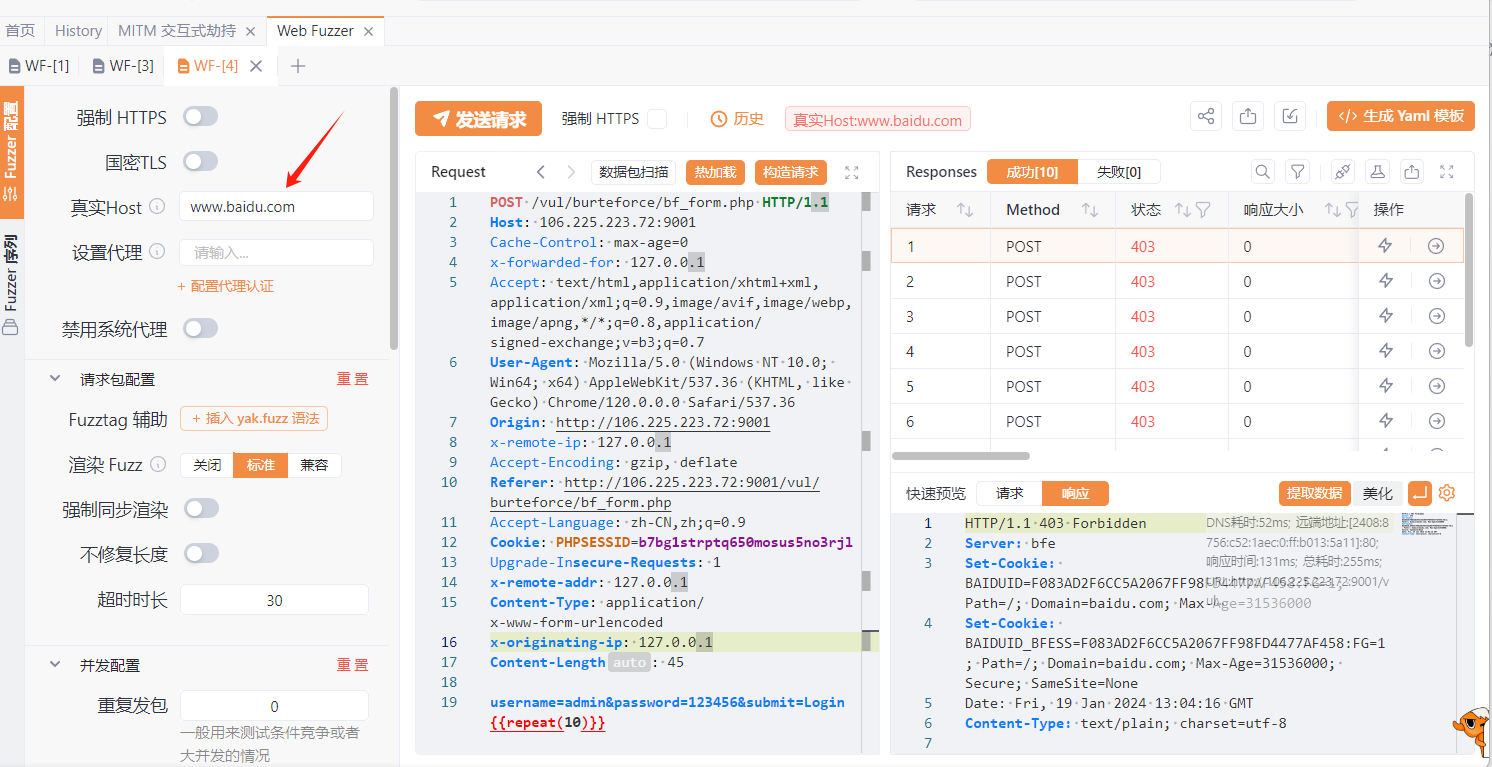

神器yakit之web fuzzer功能

前言 yakit并不像burp一样单独设置爆破模块,但是yakit也是可以爆破的,并且更好用(个人感觉)。 手工测试场景中需要渗透人员对报文进行反复的发送畸形或者特定的payload进行查看服务器的反馈并以此来进行下一步的判断。 Fuzz标签便是来配合渗透人员应对不同测试场景,可以到达免配置适配大量测试场景。 通过Fuzz标签,自然且完美整合了Host碰撞、Intruder、目录爆破等等功能。

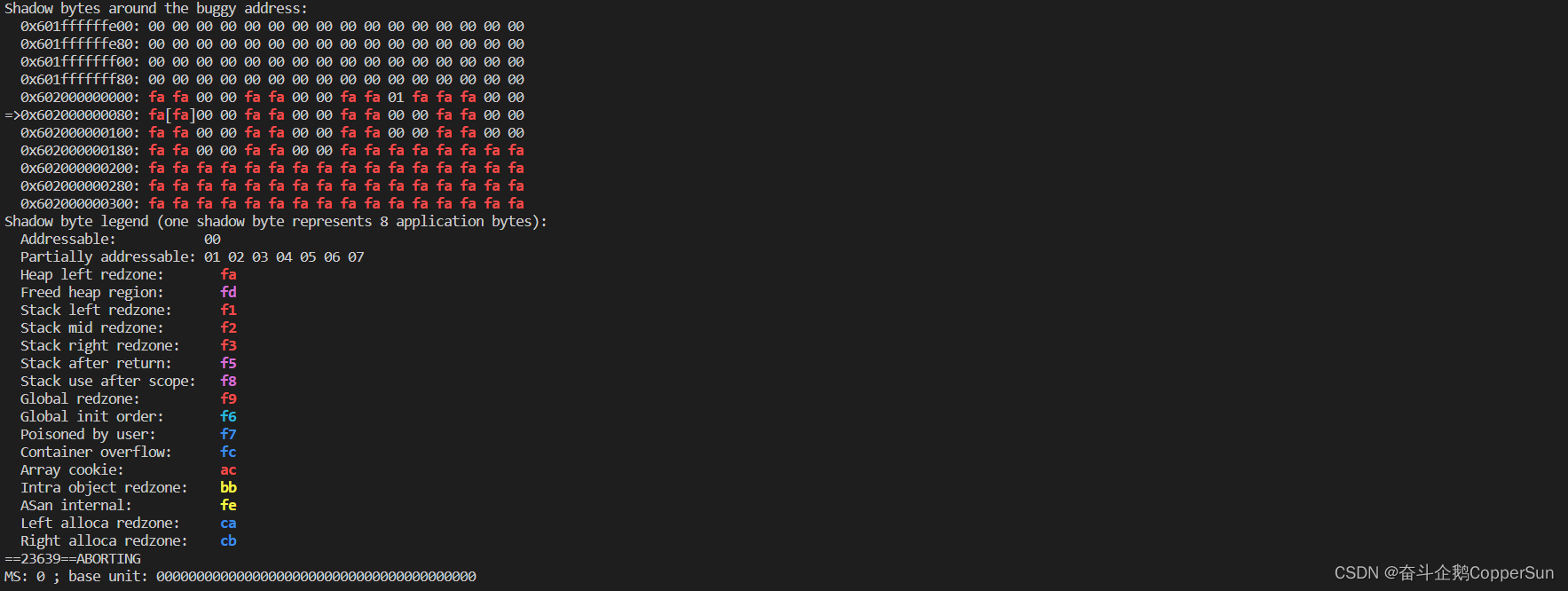

【网络通信 -- WebRTC】项目实战记录 -- MediaSoup 模糊测试 Fuzzer 使用简记

【网络通信 -- WebRTC】项目实战记录 -- MediaSoup 模糊测试 Fuzzer 使用简记 【1】搭建 Fuzzer 相关环境 安装 clang/LLVM 环境git clone https://gitee.com/mirrors/LLVM.gitcd LLVM ; mkdir build ; cd buildcmake -DLLVM_ENABLE_PROJECTS="clan

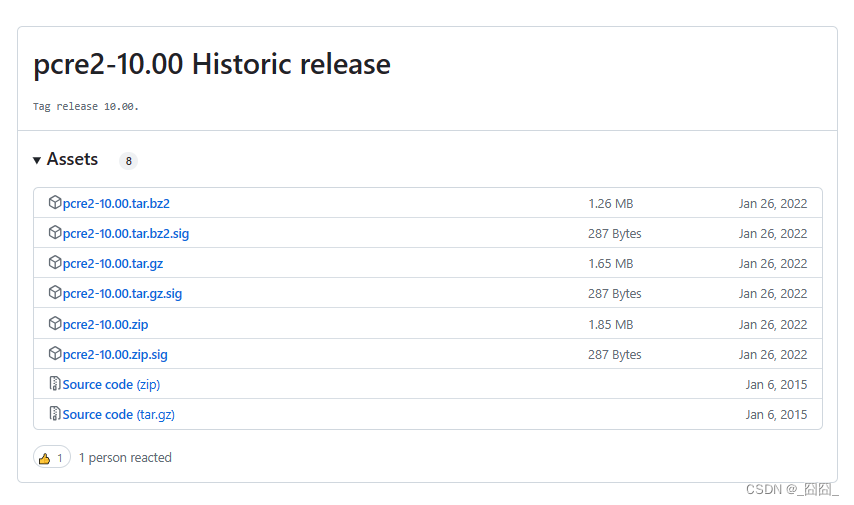

针对Google 的 fuzzer-test-suite 的 pcre2-10.00 编译失败的解决方法

针对Google 的 fuzzer-test-suite 的 pcre2-10.00 编译失败的解决方法 查看文件 fuzzer-test-suite/pcre2-10.00/build.sh,文件内容如下: get_svn_revision svn://vcs.exim.org/pcre2/code/trunk 183 SRCbuild_libbuild_fuzzer 我们获悉,由于链

google fuzzer-test-suite 数据集每个程序的编译细节

google fuzzer-test-suite 数据集每个程序的编译细节 编译程序每个程序编译的细节。boringssl-2016-02-12c-ares-CVE-2016-5180freetype2-2017guetzli-2017-3-30harfbuzz-1.3.2json-2017-02-12lcms-2017-03-21libarchive-2017-01-04libjpeg-t