einherjar专题

how2heap-2.23-15-house_of_einherjar

在学习完 how2heap-2.23-07-unsafe_unlink 再学习 how2heap-2.23-11-poison_null_byte时,想着在被poison_null_byte的chunk上方进行布局利用,当时想到的利用方式原来就是这个house_of_einherjar 在how2heap 的例子中,是将要合并的伪造chunk布置到栈上,并布局chunk,使合并后的伪造chunk

【PWN学习之House of 系列】House Of Einherjar

写在前面 有路线的学习一下 glibc 堆利用的 house of 系列利用手法。 主要参考以下文章以及文章中涉及的连接。 https://roderickchan.github.io/zh-cn/2023-02-27-house-of-all-about-glibc-heap-exploitation 简介 漏洞成因 溢出写、off by one、off by null 适用范围 2

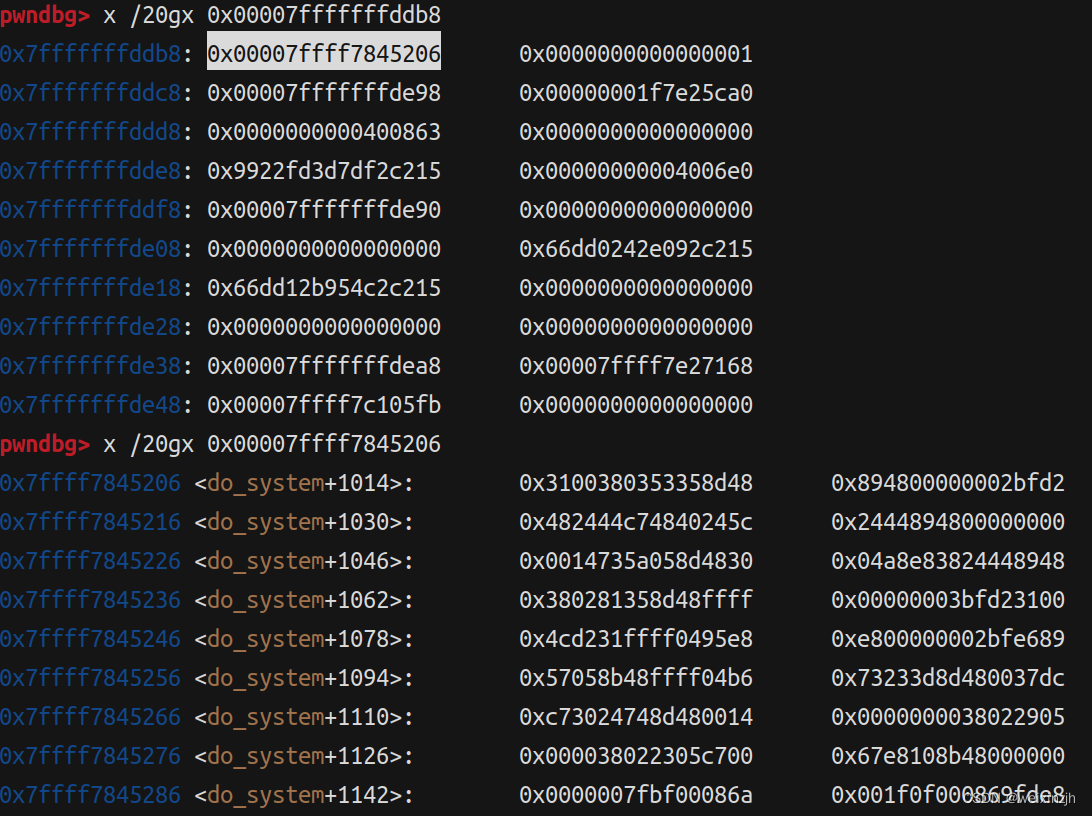

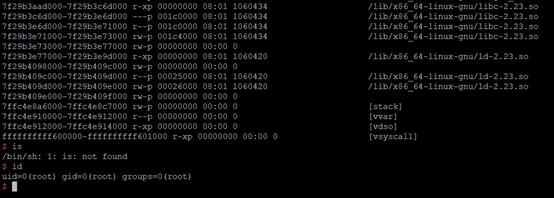

攻防世界PWN之bufoverflow_a题解(house of orange in 2.24house of Einherjar)

bufoverflow_a 首先,我们检查一下程序的保护机制 然后,我们用IDA分析一下,是一个经典的增删改查的程序,然后我们看到创建堆时,前两个堆是用malloc创建,后面的堆用calloc创建,这意味着,如果要泄露libc地址,只能靠前两个堆,后面的堆从bin里取出后会清空里面的信息。 Fill功能存在一个null off by one漏洞 我们每次只能对最后创建的那个堆进