dmz专题

ensp防火墙控制案例(防火墙控制无线,内网,dmz,外网,cloud云)

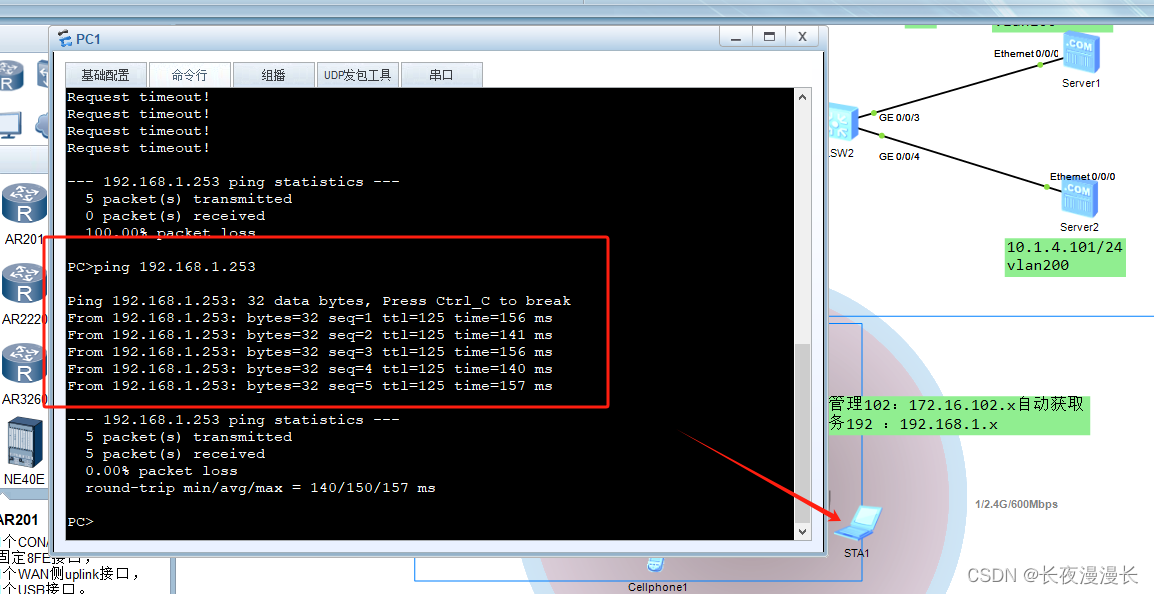

实验目的:分割四个网络,内网,外网,dmz区域,无线网络guest,cloud(配置防火墙web版本) 内网 可以访问 外网,dmz 外网 可以访问dmz 无线网路 可以访问dmz 和外网 拓扑图如下 出错点:私有ip分配的范围,开始用公网ip了,怎么也ping不同,后来改成私网ip就正常了,ap收敛时间比较长,多等待一些。 防火墙:配置cloud同一网络,通过web端开配置防

学习笔记记录ensp中防火墙配置(trust,unstrus,dmz 资源下载可用)

实验目的,通过配置防火墙控制相互之间的访问,拓扑图如下 资源已上传,注意lsw1和ar2的路由表到各个网段的路由表配置,通过防火墙来控制各个区域能否访问成功。 防火墙通过cloud2链接,方便登录网页配置防火墙策略。防火墙内需要设置路由器,接口聚合对接dmz区域,并设置到达10.1.1.0和路由器loopback的ip路由表信息 防火墙理解(2024-04-24增加) 策略,定义防

网络——定义安全区DMZ

网络攻击最好的防御方法之一是网络的安全拓扑设计 现代安全网络设计最关键的思想之一是用区去隔离开网络上的不同区域 创建区域的基本策略: 1.具有最大安全需求(私有设备)的设备在网络的最安全的区域;只允许很少或者不允许公共网络和其他网络访问;访问通常使用防火墙或者其他安全部件控制,如安全远程访问SRA,经常需要严格的授权和认证; 2.仅需要在内部访问的服务器要置于一个单独的专用安全区,防火墙控

路由器配置DMZ主机映射

路由器配置DMZ主机映射 光猫路由模式配置方法 光猫路由模式是用光猫进行拨号连接,所有设备通过光猫访问互联网,只需要设置光猫的DMZ主机映射地址为局域网主机即可 光猫桥接模式配置方法 光猫桥接模式,是穿透光猫,通过路由器拨号访问互联网,光猫只需要设置桥接模式,其他配置通过路由器来配置路由器设置DMZ主机映射主机映射地址为局域网主机即可光猫和路由器在一个网段内,只需要配置端口映射即可 服务

SLB、DMZ、Nginx、Ingress、Gateway、Kibana和Grafana

SLB、DMZ、Nginx、Ingress、Gateway、Kibana和Grafana虽然有一些相似之处,但是它们的功能和适用场景还是有所不同。 SLB主要用于将大流量的请求分配到多个服务器上进行处理,从而提高系统的可伸缩性和可靠性。它适用于需要处理大流量的应用,如电子商务网站、在线游戏等。 DMZ主要用于将企业内部网络与外部网络隔离开来,以提高网络安全性。它适用于需要保护重要信息的企业,如

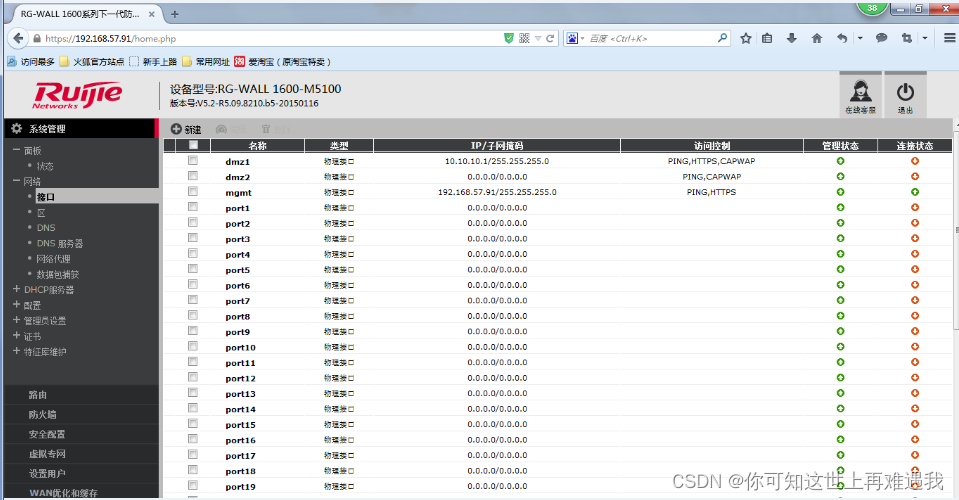

锐捷防火墙(WEB)—— 接口—DMZ、MGMT、接口转换

目录 Ⅰ DMZ口和MGMT口说明 Ⅱ S31和S36接口转换 Ⅲ M51接口转换 Ⅰ DMZ口和MGMT口说明 一、不要使用MGMT管理口作为业务口 MGMT口直接在CPU芯片上,无法实现数据流的硬件加速(有MGMT口的设备有:M5100、M6600、X8500以及X9300) ,数据流硬件加速过程如下(下图以X9300为例) (1)新建流三次握