crsf专题

Pikachu靶场--CRSF

借鉴参考 CSRF跨站请求伪造(CTF教程,Web安全渗透入门)_bilibili pikachu靶场CSRF之TOKEN绕过_csrf token绕过的原理-CSDN博客 CSRF(get) 发现需要登录 查看提示,获取username和password 选择一个用户进行登录 选择修改个人信息 修改信息的过程中利用BP抓包 抓包成功-->相关工具--

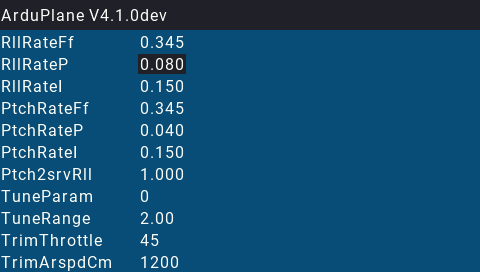

(2)(2.4) CRSF/ELRS Telemetry

文章目录 前言 1 ArduPilot 参数编辑器 前言 !Note ELRS(ExpressLRS)遥控系统使用穿越火线协议,连接方式类似。不过,它不像穿越火线那样提供双向遥测。 TBS CRSF 接收机与 ArduPilot 的接口中包含遥测和遥控信息。ArduPilot 支持本机 CRSF 遥测及其扩展,允许使用用于 OpenTX 的 Yaapu FrSky 遥测脚本(

前端安全(xss与crsf及其案例)

前端安全(xss与crsf) XSS(Cross-Site Scripting)(跨站脚本攻击): XSS攻击是一种注入恶意脚本(通常是JavaScript代码)到用户浏览器中的攻击方式。攻击者通过在受信任网站上注入恶意脚本,使用户在浏览器中执行这些脚本。XSS攻击可以分为以下几种类型: 存储型 XSS: 攻击者将恶意脚本存储在服务器上,当用户请求包含这些脚本的页面时,脚本会被执行。 反射型

crsf-token表单防护

CRSF-Token 后端生成token class CSRFTokenAPI(MethodView):def get(self):csrf_token = generate_csrf() # 生成CSRF令牌response = make_response(jsonify({'csrf_token': csrf_token}))# response.set_cookie(httponly=