computer专题

Computer Exercise

每日一练 单选题 在计算机机箱前面板接口插针上( C )表示复位开关。 A.SPK B.PWRLED C.RESET D.HDDLED每台PC机最多可接( B )块IDE硬盘。 A.2 B.4 C.6 D.8( B )拓扑结构由连接成封闭回路的网络结点组成的,每一结点与它左右相邻的结点连接。 A.总线型 B

【课程笔记】谭平计算机视觉(Computer Vision)[5]:反射和光照 - Reflectance Lighting

课程链接(5-1): 课程链接(5-2): radiance的影响因素(辐射强度) 光源 材质、反射 局部形状 反射 计算机视觉中主要考虑反射 BRDF(Bi-directional reflectance distribution function) BRDF假设(local assumption):反射只和此点接收到的光有关,忽略了半透明、荧光等 这个假设导致依靠BRDF模型建立的人皮

【课程笔记】谭平计算机视觉(Computer Vision)[4]:辐射校准高动态范围图像 - Radiometric Calibration HDR

视频地址链接 预备知识 radiance:单位面积单位时间单位方向角发出去的能量 irradiance:单位:功率/平方米;单位面积单位时间接收的能量 ISP: image signal processor 白平衡:人眼会自动滤过白炽灯、日光灯、节能灯下对物体的附加颜色,然而相机没有此功能,因此相机具有矫正功能。 vignetting:对于白墙拍照,一般是中间亮周边暗。边缘上光线散开的效果,

《Computer Organization and Design》Chap.6 笔记

原本昨天应该看完的Chap.6,没想到大晚上居然停电了。Chap.6主要是介绍parallel processors,内容不深。 提要: SISD, MIMD, SIMD, SPMD和vector的原理。硬件多线程技术。多核&多处理器,多处理器网络拓扑。 (待再看) 6.10&6.11待看。 内容: SISD, MIMD,SIMD的中文解释(引用百度百科)—— SISD(Single

《Computer Organization and Design》Chap.5 笔记

Memory Hierarchy 这章读起来较困难,需要多次学习!!! 提要: cache的基本原理,如何读写?如何处理miss?virtual memory,其原理与cache有类似的地方。 5.3&5.4重看,5.5-5.10&5.13-5.17待看! 内容: Two different types of locality: temporal locality & spatial loc

《Computer Organization and Design》Chap.4 笔记

摘要: 怎样建立datapath?需要哪些elements?如何连接这些elements?怎样控制datapath?8bits的control linel包含了哪些signals?pipeline!其他提高性能的方法,如并行、循环展开。 4.7-4.9、4.11待看。 内容: elements盘点—— 1.Instruction memory——a memory unit to store

《Computer Organization and Design》Chap.3 笔记

提要: 加法器、减法器、乘法器和除法器的实现。如何进行浮点运算?Subword Parallelism?(待看) 3.4除法器待看。 内容: 加法运算中需要注意溢出的发生,如何去判断?——两个正数相加得负即可知发生了溢出,负数相加反之亦然。 overflow occurs when adding two positive numbers and the sum is negative,

《Computer Organization and Design》Chap.2 笔记2

2.11并行(待看) 重点在于2.12-2.14,提要: 代码如何变得可执行?——compiler、assembler、linker和loader如何工作?比较RISC-V中的array和C中的pointer。(待看) Java程序的翻译则与C程序有所不同,详见2.15(待看)。 2.16-2.18对比了MIPS、x86和RISC-V三种ISA。 内容: 一图了解C程序的翻译:C程序->co

《Computer Organization and Design》Chap.2 笔记1

2.1-2.10提要: 高级语言中的数学运算、逻辑运算、跳转、递归函数等如何转化为RISC-V中的汇编语言?RISC-V汇编语言如何转化为机器语言?内存读写二进制补码表示法寄存器x0-x31的作用 内容: The size of a register in the RISC-V architecture is 64 bits; groups of 64 bits occur so freq

《Computer Organization and Design》Chap.1 笔记

提要: 计算机八大思想如何评价计算机的性能?——时间指标 内容: Eight Great Ideas in Computer Design for Moore’s Law 摩尔定律 Integrated circuit resources double every 18–24 months. IC上可容纳的晶体管数目,约每隔18个月便会增加一倍,性能也将提升一倍。Use Abstractio

碎片笔记|Computer Journal 期刊投稿注意事项

前言:3月份把之前做的一篇工作转投到了computer journal,8月7号来信说我投稿的工作之前因为挂在arXiv上,因此和正常的投稿要求不太一致,需要更换投稿方式,编辑提供了两种选择如下。 The first choice is to keep your actual submission as it is in the system, but to upload a revi

computer version 图像的背景建模

一、图像累加 可以将一系列图像逐像素地累加起来,用于计算图像的平均值或累计效果。 例如,在多帧图像的背景建模中,可以将连续的视频帧累加起来,以获得一个相对稳定的背景图像。随着时间的推移,动态的前景物体在累加过程中会逐渐被平均掉,而静态的背景部分则会更加突出。 对于一些需要增强微弱信号的场景,也可以通过累加多个相似的图像来提高信号强度。 二、特征累加 在特征提取和分析中,可以使用accumulat

《计算机英语》Unit 1 Computer Overview 计算机概述

期末试卷组成 1、选择20道 2、判断20道 3、词汇翻译(单词+词组,参照课后习题) 4、翻译2道(一道原题,参照作业) SectionA About Computer 关于计算机 algorithm n. 算法 operate v. 操作 digital adj. 数字的 integrated circuit

【Computer Security : Art and Science】【Second Edition】

以下是书的目录: #### 第一部分:介绍 1. 计算机安全概述 - 1.1 基本组件 - 1.2 威胁 - 1.3 策略与机制 - 1.4 假设与信任 - 1.5 保证 - 1.6 操作问题 - 1.7 人为问题 - 1.8 综合概述 - 1.9 总结 - 1.10 研究问题 - 1.11 拓展阅读

Invoke a function in computer

面试中被偶然问起知不知道一个函数调用另一个函数再计算机中是如何进行的,这应该属于汇编语言的范畴,完全忘了,特此简单记录一下相关的general idea。 方式一: 最常见的调用和传递参数形式就是依赖于这个线程的栈。每个线程都有自己的栈,调用函数的时候,相应的参数被push到stack的顶端,然后被调用函数过来提取相应个数的顶部参数即可。 方式二: 当函数参数个数很少或者大小很小的时候,可

翻译《The Old New Thing》- How do I obtain the computer manufacturer’s name?

How do I obtain the computer manufacturer's name? - The Old New Thing (microsoft.com)https://devblogs.microsoft.com/oldnewthing/20081218-00/?p=19783 Raymond Chen 2008年08月08日 如何获取计算机制造商的名字?

hdu 5154 Harry and Magical Computer(拓扑排序)

题目链接:hdu 5154 Harry and Magical Computer #include <cstdio>#include <cstring>#include <vector>#include <algorithm>using namespace std;const int maxn = 105;int N, M, s[maxn], v[maxn];vector<int>

UVA 11766 - Racing Car Computer(DP)

题目链接:11766 - Racing Car Computer 题意:n个人进行比赛,以下n行输入对于每个人而言,有a个人在他前面,b个人在他后面。可能并排,问根据所有人情况,找出矛盾最小的数目。 思路:这题只要想通一点就很简单了。 对于每个人而言,他的位置可能的区间为[a + 1, n - b]。 那么对于两个人而言,如果他们可能区间相交,那么肯定矛盾,反之则不矛盾。 证明

matlab-Computer Vision System ToolBox的系统对象使用

(人人网:MATLAB STUDY) 采用基于系统对象vision.X的图像处理,与采用数字图像处理工具箱相比,其优势主要体现在以下两个方面: 1) 运行速度更快; 2) 绝大多数系统函数支持MATLAB的C代码转换功能,可以将其快速地转换为可以运行的C代码。 在MATLAB中,调用计算机视觉工具箱中的vision.GeometricScaler可实现

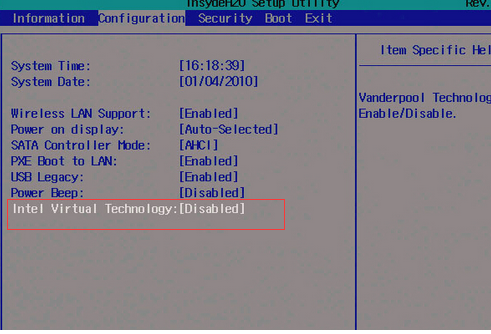

安装IntelHaxm.exe是出现,This computer meets the requirements for HAXM,....

出现如下错误: 原因:intel Virtualization 的 Technology (VT-x) 没有运行,你需要去开启它。 解决办法: 重启电脑,把 VirtualLization改为enable

计算机视觉(CV)(Computer Vision)

计算机视觉技术(Computer Vision),解决的是什么? 图片和视频是非结构化数据,机器如果要理解某一图片或视频表达的内容,是无法直接分析的,这种情况,就需要有计算机视觉技术,通过一系列对图片/视频的分析及处理技术,提取图片/视频中的元素,将图片转化为一系列的特征,将计算机对图片的理解转化为人类可读的信息,比如文本描述、标记、图形等,也就是可被机器理解的结构化数据。 什么是计算机视觉(

Object Recognition, Computer Vision, and the Caltech 101: A Response to Pinto et al.

Object Recognition, Computer Vision, and the Caltech 101: A Response to Pinto et al.Yann LeCun, David G. Lowe, Jitendra Malik, Jim Mutch, Pietro Perona, and Tomaso PoggioReaders of the recent paper “W

【2021年新书推荐】Computer Vision Using Deep Learning

各位好,此账号的目的在于为各位想努力提升自己的程序员分享一些全球最新的技术类图书信息,今天带来的是2021年3月由Apress出版社最新出版的一本关于计算机视觉和机器学习的书。 Computer Vision Using Deep Learning 作者:Verdhan, Vaibhav 出版社:Apress 出版时间:2021-03-02 ISBN:978-1-4842-6615-1 图

【2021年新书推荐】TensorFlow 2.0 Computer Vision Cookbook

各位好,此账号的目的在于为各位想努力提升自己的程序员分享一些全球最新的技术类图书信息,今天带来的是2021年2月由Packt出版社最新出版的一本关于计算机视觉和机器学习的书,涉及的系统为TensorFlow。 TensorFlow 2.0 Computer Vision Cookbook 作者:Jesús Martínez 出版社:Packt 出版时间:2021-02-26 ISBN:978

HDU 2196 Computer 树形DP+dfs预处理

题意:一个有向图,问从每一个点出发可以到达的最远距离。 想法:一个点有出去的边和指向他的边,那么这个点可到达的最远距离要么就是指向他的一条路径,要么就是从他出发的一条路径,我们可以通过dfs搜索点,然后在回溯的过程中找到最长的路径,那么下面就剩下怎么确定只想他的最长的一条路径,如果得到了比较两者大小即可得到正确答案。 现在假设两个点u,v其中u到v有一条边,那么可以知道从u出发的所有路径

Computer Security Basics

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp This is the must-have book for a must-know field. Today, general security knowledge is mandatory, and,

![【课程笔记】谭平计算机视觉(Computer Vision)[5]:反射和光照 - Reflectance Lighting](https://i-blog.csdnimg.cn/blog_migrate/605975d30e1d112f02269197ccfca1e1.png)

![【课程笔记】谭平计算机视觉(Computer Vision)[4]:辐射校准高动态范围图像 - Radiometric Calibration HDR](https://i-blog.csdnimg.cn/blog_migrate/7972a564ea1c037d7366163813d67ddb.png)