bypassuac专题

从项目中看BypassUAC和BypassAMSI

一、概述 在日常渗透过程中,无论执行exe程序还是执行ps1脚本,都可能会遇到UAC或AMSI的阻挠。本文将结合UACME和Dount项目介绍BypassUAC与BypassAMSI的方法。若有不足之处,请大家指出。 二、BypassUAC BypassUAC自然绕不开UACME这个项目https://github.com/hfiref0x/UACME,项目里包含了很多不同种类的方法

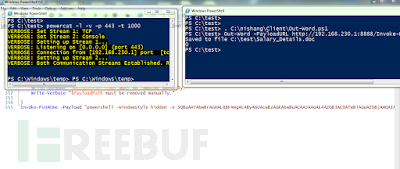

BypassUAC------利用PowerShell绕过UAC

转自:http://www.freebuf.com/articles/system/81286.html 背景介绍 UAC(User Account Control,用户帐户控制)是微软为提高系统安全而在Windows Vista中引入的新技术,它要求用户在执行可能会影响计算机运行的操作或执行更改影响其他用户的设置的操作之前,提供权限或管理员密码。通过在这些操作启动前对其进行验证,UA

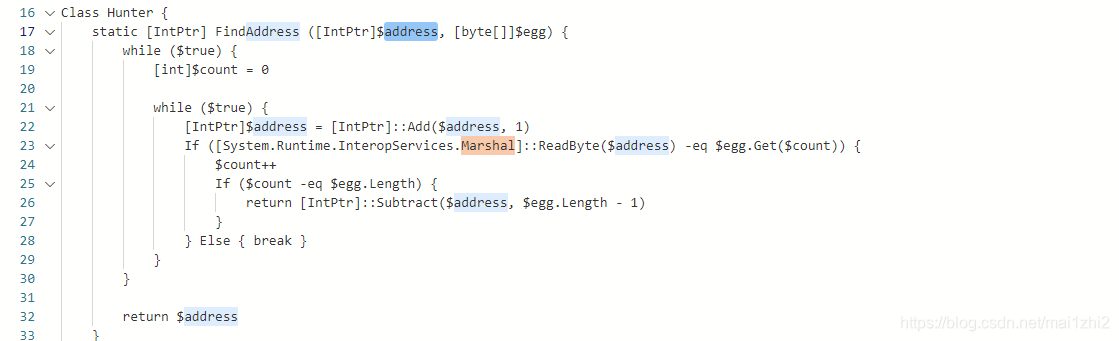

关于bypassuac的探究——bypass的实现

经过前面的探究过后,我们整理下思路,首先要创建注册表,并添加DelegateExecute这个键值对,并修改command的指向exe路径即可bypassuac,那么这里用到一下几个函数 RegCreateKeyExA 首先是创建注册表项,对应的是之前创建HKCU\Software\Classes\ms-settings\Shell\Open\command这个路径的操作,这个路径默认情况下是

关于bypassuac的探究——uac程序特性探究

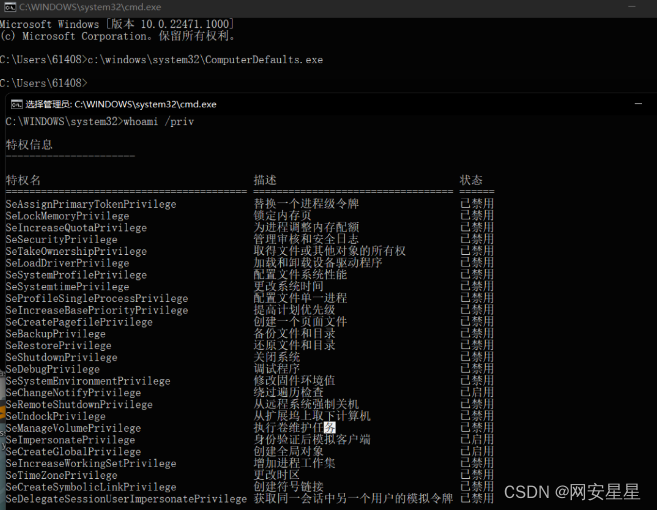

通常以shell\open\command命名的键值对存储的是可执行文件的路径,如果exe程序运行的时候找到该键值对,就会运行该键值对的程序,而因为exe运行的时候是静默提升了权限,所以运行的该键值对的程序就已经过了uac。所以我们把恶意的exe路径写入该键值对,那么就能够过uac执行我们的恶意exe。 这里使用proc监听ComputerDefaults.exe 发现他会去查询HKCU\

关于bypassuac的探究——挖掘白名单的uac程序

有一些系统程序是会直接获取管理员权限同时不弹出UAC弹窗,这类程序被称为白名单程序。这些程序拥有autoElevate属性的值为True,会在启动时就静默提升权限。 那么我们要寻找的uac程序需要符合以下几个要求: 1. 程序的manifest标识的配置属性 autoElevate 为true2. 程序不弹出UAC弹窗3. 从注册表里查询Shell\Open\command键值对 首先是

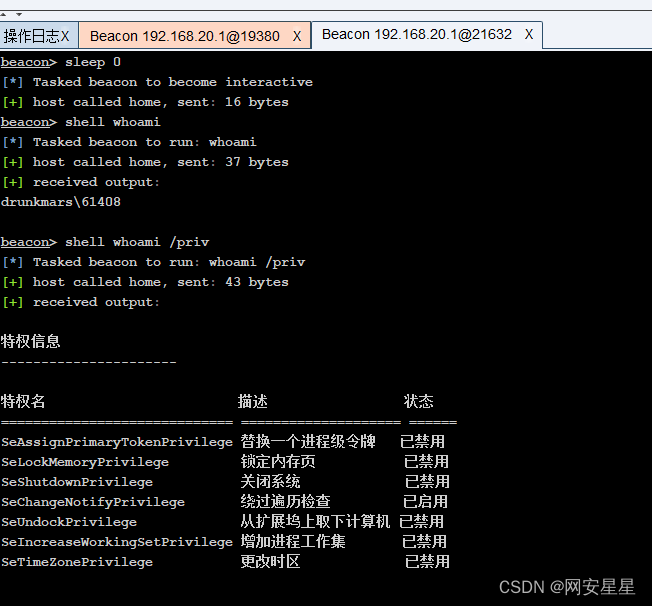

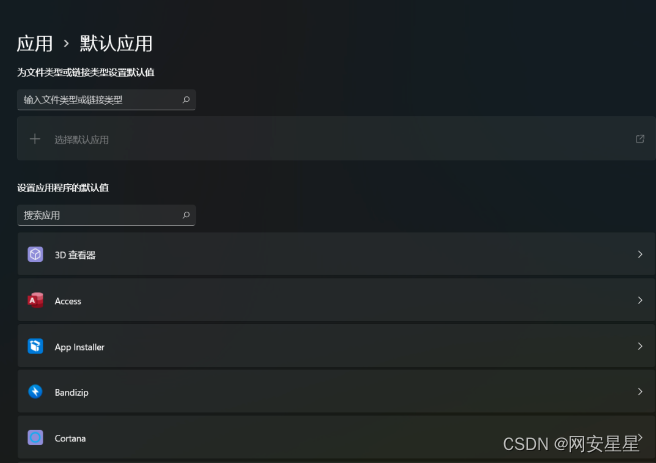

Windows权限提升—BypassUAC、DLL劫持、引号路径、服务权限等提权

Windows权限提升—BypassUAC、DLL劫持、引号路径、服务权限等提权 1. 前言2. UAC提权2.1. UAC设置2.2. MSF绕过UAC2.2.1. Windows7系统案例2.2.1.1. UAC状态2.2.1.2. 尝试getsystem提权2.2.1.3. 搜索UAC绕过bypass方式2.2.1.4. 尝试使用UAC绕过提权2.2.1.5. 查看反弹效果 2.2.2