bwapp专题

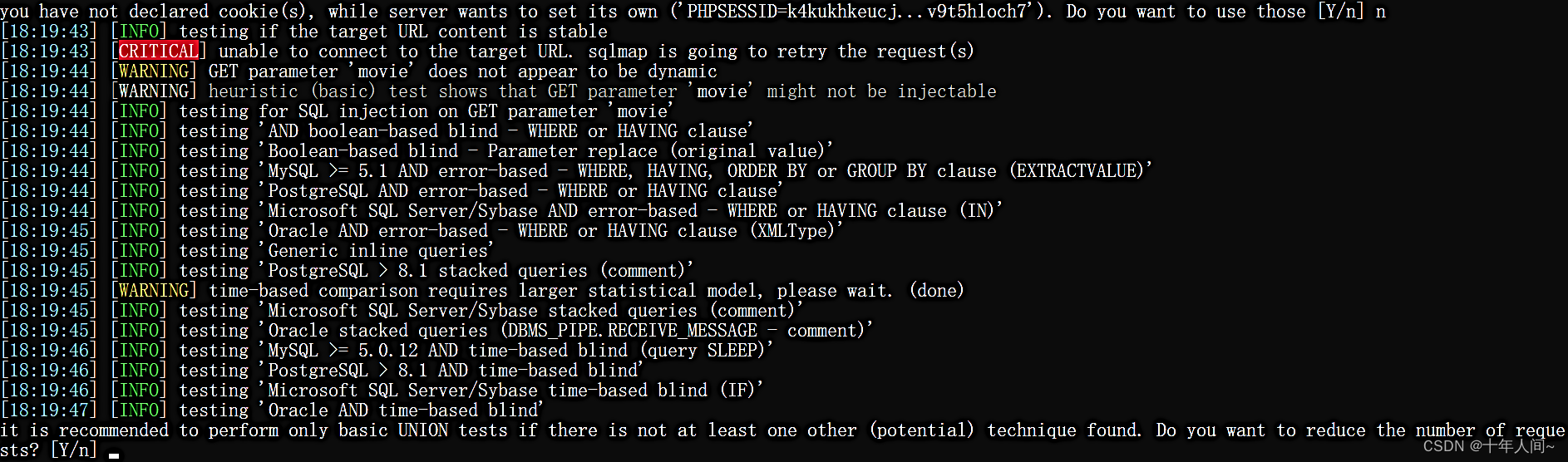

sql盲注python脚本学习 (基于bWAPP靶场)

全局部分 # 数组转字符串from shlex import join# 请求import requests# 记时import timer = requests.session() 登录 def login():login_url = 'http://127.0.0.1:1234/login.php'params = dict(login='bee',password='

bWAPP 环境搭建 安装虚拟机版本 bee-box

macOS bWAPP环境搭建 1,安装VMware Fusion2,下载bWAPP: bee-box (v1.6) 1,安装VMware Fusion 2,下载bWAPP: bee-box (v1.6) bWAPP: bee-box (v1.6)下载 参考: BWAPP 玩法总结

bWAPP——A6(Sensitive Data Exposure)

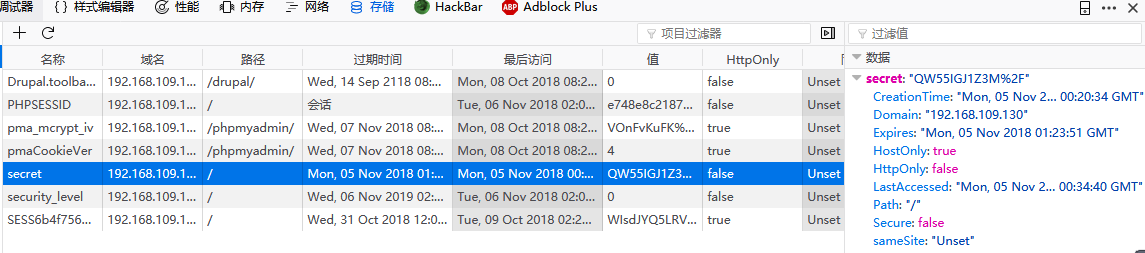

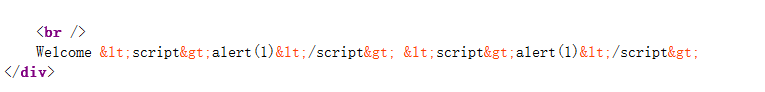

这个是bWAPP的第六节,Sensitive Data Exposure(暴露敏感数据 ) 1.Base64 Encoding(Secret) 顾名思义,就是密码被加密了。 Low 很明显,在cookie里,有secret这个参数,而且就是很明显的base64编码secret=QW55IGJ1Z3M%2F,%2F是被url编码了的,实际上是/,这里放上url编码表。 backsp

靶机实战bwapp亲测xxe漏洞攻击及自动化XXE注射工具分析利用

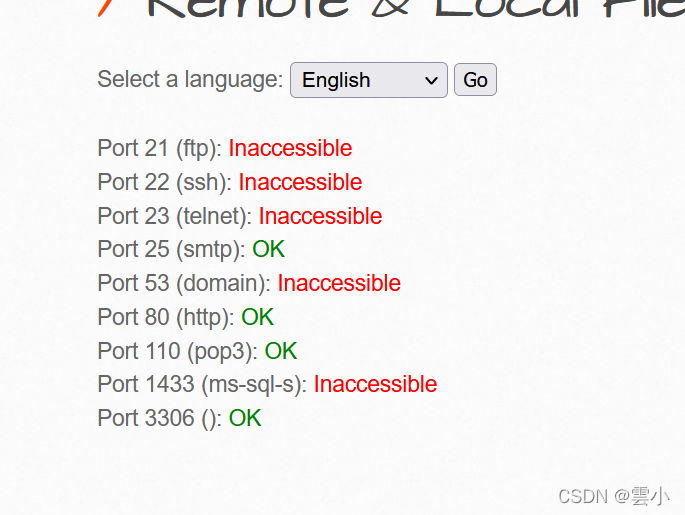

靶机实战bwapp亲测xxe漏洞攻击及自动化XXE注射工具分析利用。 1|0介绍 xxe漏洞主要针对webservice危险的引用的外部实体并且未对外部实体进行敏感字符的过滤,从而可以造成命令执行,目录遍历等.首先存在漏洞的web服务一定是存在xml传输数据的,可以在http头的content-type中查看,也可以根据url一些常见的关键字进行判断测试,例如wsdl(web服务描述语言)。

Bwapp靶场下载安装

bwapp安装 bWAPP(Buggy Web Application)是一个用于学习和测试Web应用程序安全的漏洞性Web应用程序。bWAPP通过提供多种常见Web应用程序漏洞(例如跨站点脚本(XSS)、SQL注入、文件包含等)来帮助用户了解和熟悉常见的安全问题。 配置:bWAPP靶场——下载与安装(Windows最全)_weixin_45923850的博客-CSDN博客