bugkuctf专题

bugkuctf 多次,sql2注入2

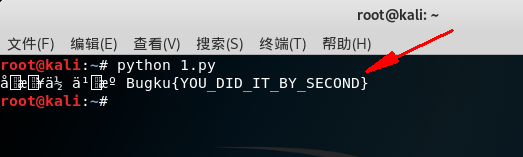

这道题有两个关卡,主要是学到了点儿报错注入判断过滤,这里就记录一下 以为这个注入会与id的选取有所关系,爆破了一下,发现当id=5时,出现了如下的界面 但是,后面的尝试,发现注入的话,与id=5没啥大的关系 本题给我以后的注入提供了思路,我会首先判断’号的报错以及注释符的选取后,尝试找到哪些数据被过滤掉了。 当我们输入’ 尝试闭合:’#,失败了,’%23,%27%23,’–+ 尝试输入有

BugkuCTF--WEB

初次接触CTF,入门级别 BugkuCTF–WEB 系列 计算器 直接F12 查看一下,更改一下input的 maxlength就好 web基础$_GET 虽然没学过php ,但是也是可以看出来,通过get 请求,如果what= flag 就给结果,所以,因为是get请求,那就直接在url 添加变量值就好了 web基础$_POST 这道题和网上的解法不太一样,自己拿到flag 后上网

bugkuctf web随记wp

常规思路: 1,源码2,抓包3,御剑+dirsearch扫后台检查是否有git文件未删除4,参数 本地管理员:1,c+u看源码,s+c+i看源码有一串东西2,base64解码后是test123猜测是密码3,抓包把admin和test123放上去,由于提示了是本地管理员,所以在包里加一行x-forwarded-for:127.0.0.1声明自己是host本地地址 Game:1,边玩游戏边抓包2

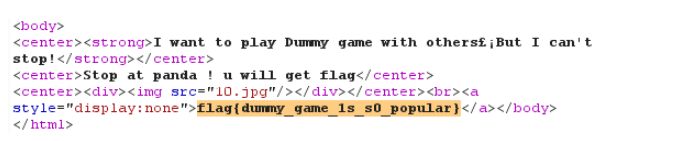

CTF平台题库writeup(二)--BugKuCTF-WEB(部分)

web2 flag在源码的注释里 计算器 改一下text文本框的最大输入位数>1即可 web基础$_GET GET方式传参即可 web基础$_POST post方式传参即可 矛盾 $num=$_GET['num'];if(!is_numeric($num)){echo $num;if($num==1)echo 'flag{**********}';} 这题要求传参

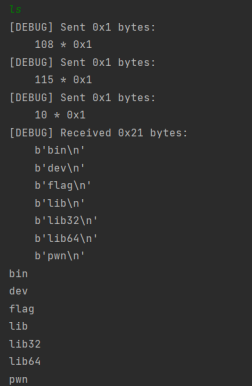

BugkuCTF pwn canary

** 0、下载附件使用checksec检查保护情况 ** 开启了NX保护和Canary保护 ** 1、nc 114.67.246.176 19138远程连接,查看题目 ** ** 2、使用IDA 64 Pro打开文件反编译 ** 查看main函数,两个read()函数都可以读取0x300个字节的数据,而buf和v5到栈底指针rbp的距离只有0x240和0x210字节,因此这里存在

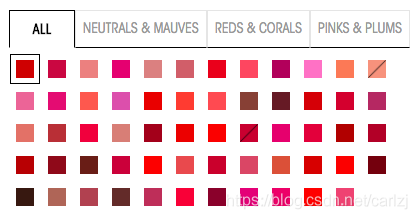

BugkuCTF-MISC多彩 writeup

这可真是一道脑洞大开的让人骂X的题呢。。。 找了好久终于找到了答案,大家还是自己看吧。 https://fadec0d3.blogspot.com/2018/03/n1ctf-2018-lipstick.html 既然评论区有小伙伴表示访问不了,那我就直接复制过来吧,但是我真的懒得翻译了,大家自己看吧~ This challenge was very interesting! I

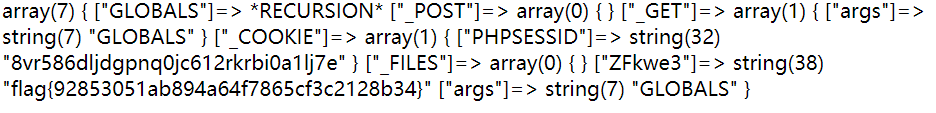

Bugkuctf-变量1

写在前:最近开始记录我的ctfweb的学习笔记,顺便记录一下学习到的Wp。 Bugkuctf题目,变量1 这里涉及了几个知识点: 1.eval()函数 eval函数,可以将括号内的字符串变成php代码执行,前提是括号内的内容以分号结尾;如果代码解析错误,则会返回false。 2.var_dump()函数 将显示一个或多个表达式的值,包括表达式的类型和值,数组会递归展开。 点

Bugkuctf web 秋名山

新知识又来啦!!! 题目链接 看到这个题,有点懵,这个玩意儿啷个计算呢? 2秒,怕是在开玩笑哦 没啥路子,就不要脸的去找了一下writeup 附上一个他滴链接 链接如下 好了,还是要有自己的干货。 又学到不少知识,比如python,花了一天去撸了一遍基础知识! 附上使用的py代码 import requestsimport reurl='http://120.24.86.145:80

CTF平台题库writeup(三)--BugKuCTF-杂项(1-20题详解)

一、BugKuCTF-杂项(1-20) 1、签到题 扫描二维码直接获取flag 2、这是一张单纯的图片 http://120.24.86.145:8002/misc/1.jpg (1).启蒙级隐写术 linux下保存到本地当作文本文件cat一下(或记事本、winhex等打开) cat 1.jpg (2).在末尾发现key&

BugkuCTF-web-头等舱 writeup

题目描述 解题链接:http://123.206.87.240:9009/hd.php 解题思路 打开链接,什么都没有,真的是什么都没有 查看源代码也是什么也没有 那就抓包看看 也没有,emm 再回去看看题目,头等舱,头等舱,头等舱,响应头???!!! 放到Repeater里面,Go以下,Response里面已经出来flag了 得到FLAG