buflab专题

2024Spring> HNU-计算机系统-实验4-Buflab-导引+验收

前言 称不上导引了,因为验收已经结束了。主要是最近比较忙,在准备期末考试。周五晚上才开始看实验,自己跟着做了一遍实验,感觉难度还是比bomblab要低的,但是如果用心做的话对于栈帧的理解确实能上几个档次。 实验参考 这次我先上参考文献了,我主要还是在看A橙学长写的blog,然后参考了一些其它的blog。 由于我自己并没有花太多时间去做这个实验,我还是觉得看前辈们的博客会更方便理解一

CSAPP buflab

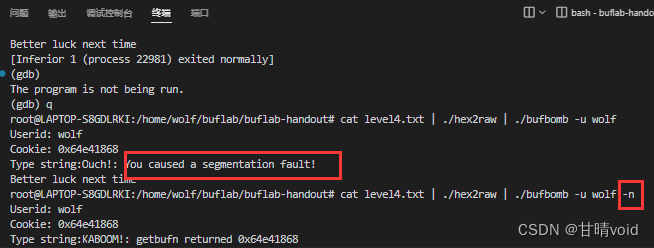

level 0 由getbuf中的0x08048fe6 <+6>: lea -0xc(%ebp),%eax可知buf所在的地址为%ebp-0xc,由栈帧的结构可知getbuf中的返回地址保存在%ebp+4中,所以输入16个字节后输入的内容为smoke的地址0x08048e20,输入的内容为64 64 64 64 64 64 64 64 64 64 64 64 64 64 64 64 20 8e

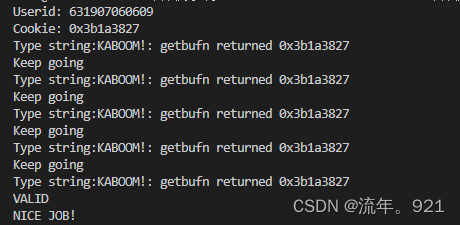

CSAPP实验buflab(bufbomb)

计算机操作系统buflab实验 实验介绍实验准备实验数据目标程序 bufbomb 说明工具程序 hex2raw 说明工具程序 makecookie 说明 测试攻击字符串实验内容Level 0: smokeLevel 1: fizzLevel 2: bangLevel 3: rumbleLevel 4: boomLevel 5: kaboom 实验介绍 本实验的目的在于加深对 I