babyre专题

✿2018网鼎杯✿babyre

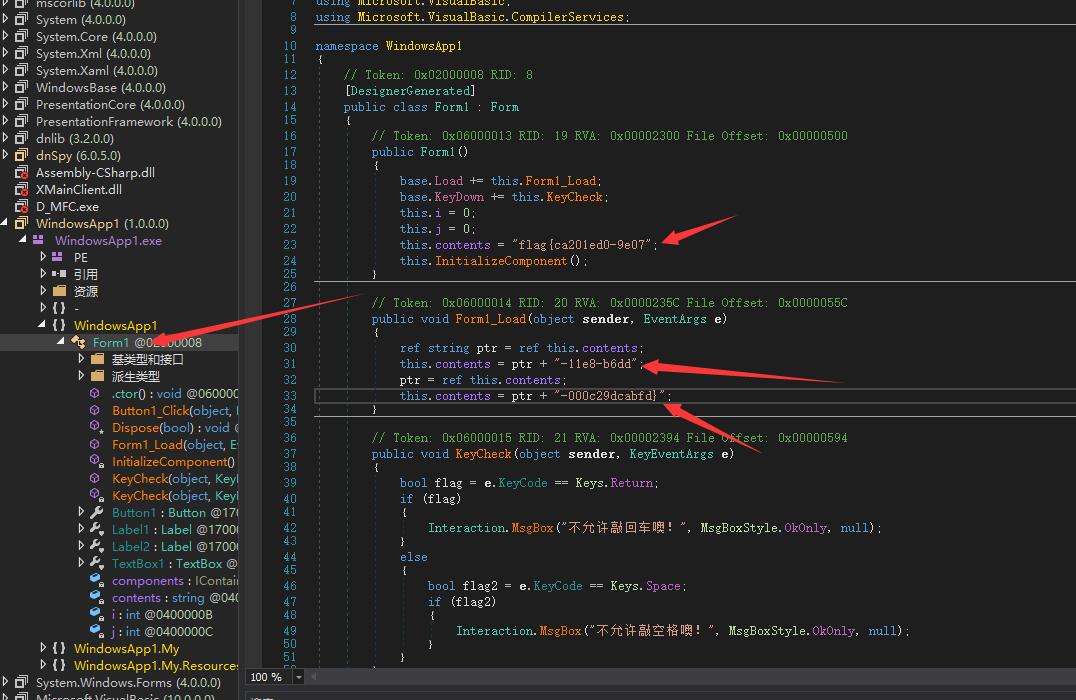

首先将Babyre.exe文件拖入peid看看有没有壳或者其他信息 很明显这是一个c# .net程序,.net程序一般要用dnspy 软件拖入dnspy,在主窗口很容易可以看到 最终flag为三段内容的拼接 this.contents = "flag{ca201ed0-9e07"; this.contents = ptr + "-11e8-b6dd"; this.content

后记:2020西湖论剑逆向babyre的wp

这个题目对我而言太难了,比赛的时候只做了个crypto简单题和逆向的flow,这个babyre没时间看,赛后花了2天才搞出来。 题目是个PE32的可执行程序,体积挺大的,调试的时候一直报非法指令,应该是有反调试的措施。 用x64dbg也是一样,看来动态调试这条路是走不通了,干脆耐心的分析代码。 首先根据报错,查到主程序逻辑是在sub_1543D0里: 这里是一个虚机,具体代码在开头会有初始化:

【攻防世界】Reverse——BABYRE writeup

下面的代码可知:flag的长度是14,通过judge来判断是否成功。但jugde函数是加密过,也就是代码是被混淆过的。所以不可以直接查看。 int __cdecl main(int argc, const char **argv, const char **envp){char s[24]; // [rsp+0h] [rbp-20h] BYREFint v5; // [rsp+18h] [rb

170916 逆向-WHCTF(BabyRe/CrackMe)

1625-5 王子昂 总结《2017年9月16日》 【连续第349天总结】 A. XCTF(武汉站)-Reverse B. CRACKME 无壳,C++ 打开是一个简单的输入框和注册按钮 点击注册按钮会弹框“哎,注册码错了,你得换个新的哟!” IDA没有main函数,看起来是MFC写的 查找字符串、断GetDlgText等API都没有结果 说明字符串都被加密过了 IDA逐个函数

[安洵杯 2019]game [SUCTF2018]babyre

无脑挂点wp,大概率只有简单描述和脚本 [安洵杯 2019]game llvm,deflat去混淆,然后就是个数独的填写,前面有一堆简单置换,直接逆写 s = [0x01, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x05, 0x00,0x00, 0x00, 0x03, 0x00, 0x00, 0x00, 0x02, 0x00, 0x00,

![[安洵杯 2019]game [SUCTF2018]babyre](/front/images/it_default.gif)