本文主要是介绍2024 年第一季度全球互联网中断事件,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

2024 年第一季度伊始,互联网发生了多起中断事件。陆地和海底电缆的损坏在多个地方造成了问题,而与持续中地缘政治冲突相关的军事行动影响了其他地区的连接。 几个非洲国家以及巴基斯坦的政府下令关闭互联网,主要针对移动网络连接。 被称为Anonymous Sudan的恶意行为者宣布对导致以色列和巴林互联网连接中断的网络攻击负责。设施维护和停电迫使用户下线,导致流量明显下降。同时,更不寻常的是,RPKI 、DNS 和 DNSSEC 问题成为多个网络服务提供商用户连接中断的其中一些技术问题 。正如我们过去所指出的,这篇文章旨在作为观察到的干扰情况的总结性概述,而不是本季度所发生问题的详尽或完整清单。电缆切断

- Moov Africa Tchad

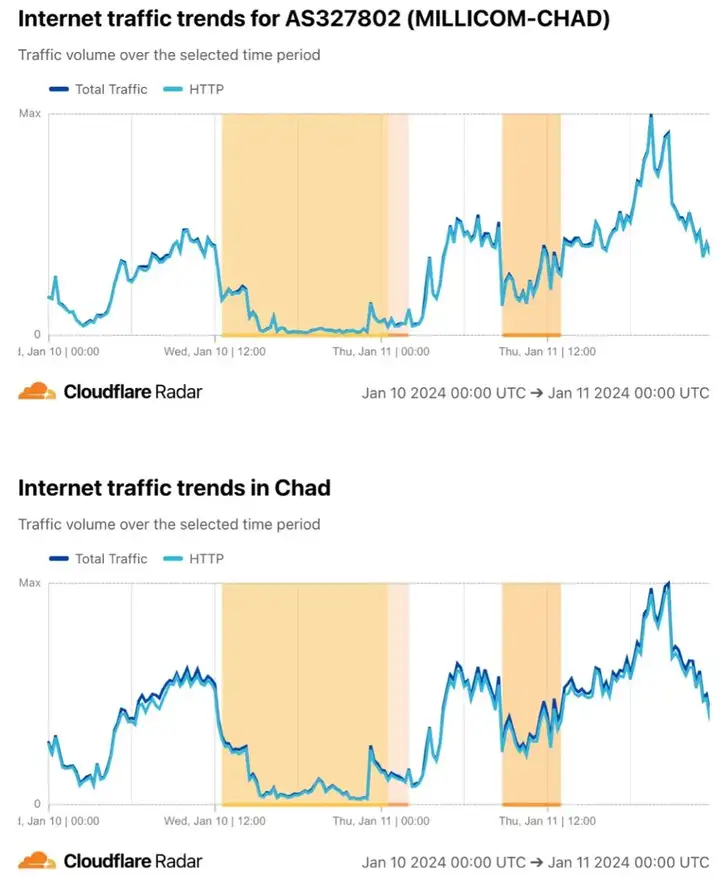

1 月 10 日喀麦隆发生的光纤受损事件,导致 AS327802 (Moov Africa Tchad / Millicom)(乍得电信服务提供商)的用户连接进一步中断。Moov Africa Tchad 发布的 Facebook 帖子称(译文), “2024 年 1 月 10 日下午,原因是来自喀麦隆的光纤(乍得通过该光纤接入互联网)被切断,而来自苏丹的光纤一段时间内不可用。” 目前尚不清楚所提到的电缆切断是发生在喀麦隆还是乍得,而提及的苏丹光纤问题可能是 我们在 2023 年第四季度贴文中所介绍过的光纤切断。 作为内陆国家,乍得依赖于通过/到达邻国的陆地互联网连接,AfTerFibre 电缆地图显示了对通过喀麦隆和苏丹的有限电缆连接的依赖。如下图表显示从 1 月 10 日中午 (UTC) 开始,Moov Africa Tchad 流量中断了超过 12 个小时,而且中断在国家/地区层面也很明显。从路由的角度来看,光纤切断也导致了显著的波动,在中断期间,公告 IPv4 地址空间数量在网络和国家层面频繁变化。

在 1 月 11 日上午 (UTC) 也观察到了第二次严重程度较低的中断。据报道该次中断的原因是 Anonymous Sudan 组织发动的一次网络攻击,其目标是 AS328594 (SudaChad Telecom), Moov Africa Tchad 的上游提供商 。

- Orange Burkina Faso

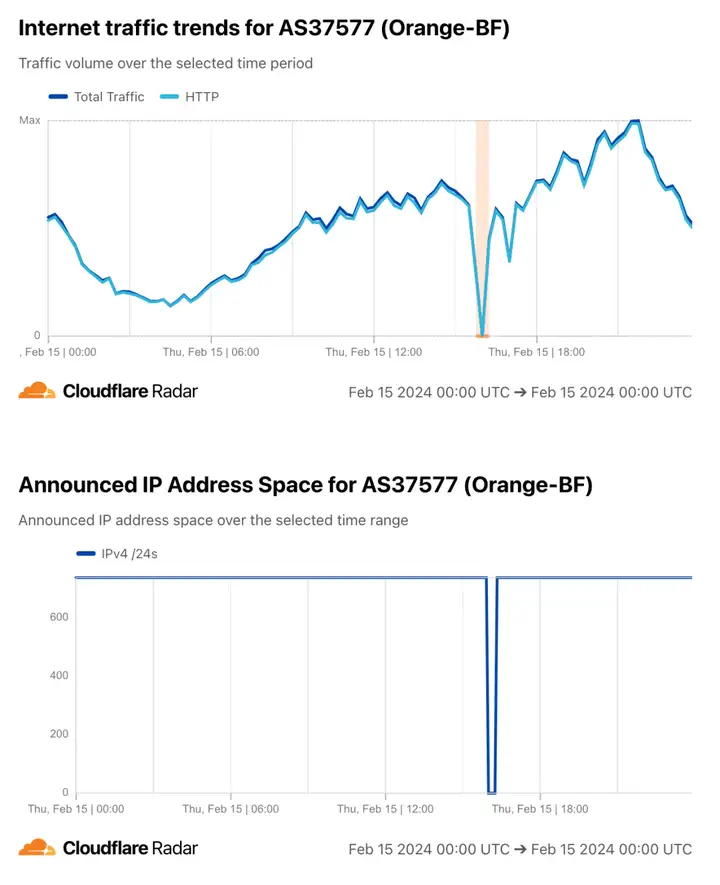

2 月 15 日,在 AS37577 (Orange Burkina Faso) 网络上观察到一次短暂(约 30 分钟)但严重的完全互联网中断。根据该提供商在社交媒体上发布的公告译文,“事件原因是光纤切断,导致某些客户的互联网服务中断。 ” Orange 没有具体说明这是一次更局部的光纤切断,还是穿越该国的地面光纤受到损坏。事件导致网络完全离线,期间该 ASN 的公告 IPv4 地址空间数量在此期间降至零。

- MTN Nigeria

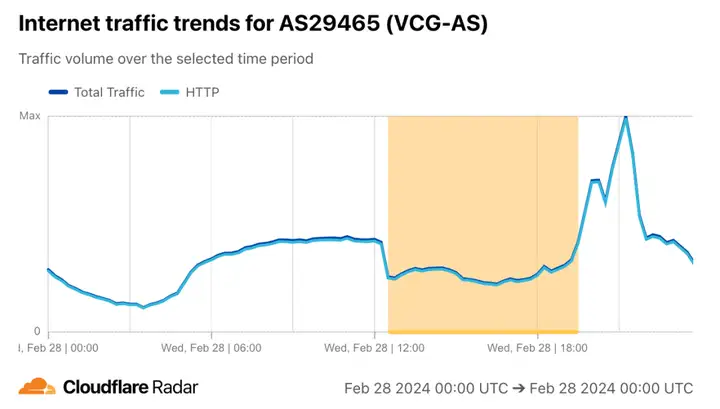

MTN Nigeria于 2 月 28 日通过社交媒体告知客户“由于多次光纤切断导致服务中断影响语音和数据服务,您在连接网络方面遇到了困难。” 一份发布的报告描述了这一影响,指出“全国数百万客户受到长达数小时的中断影响,尤其是在拉各斯。” 当地时间 13:30 – 20:30(12:30 – 19:30 UTC),连接中断了约 7 个小时。该提供商在当地时间午夜前发布了后续通知,声明服务已完全恢复。

- Digicel Haiti

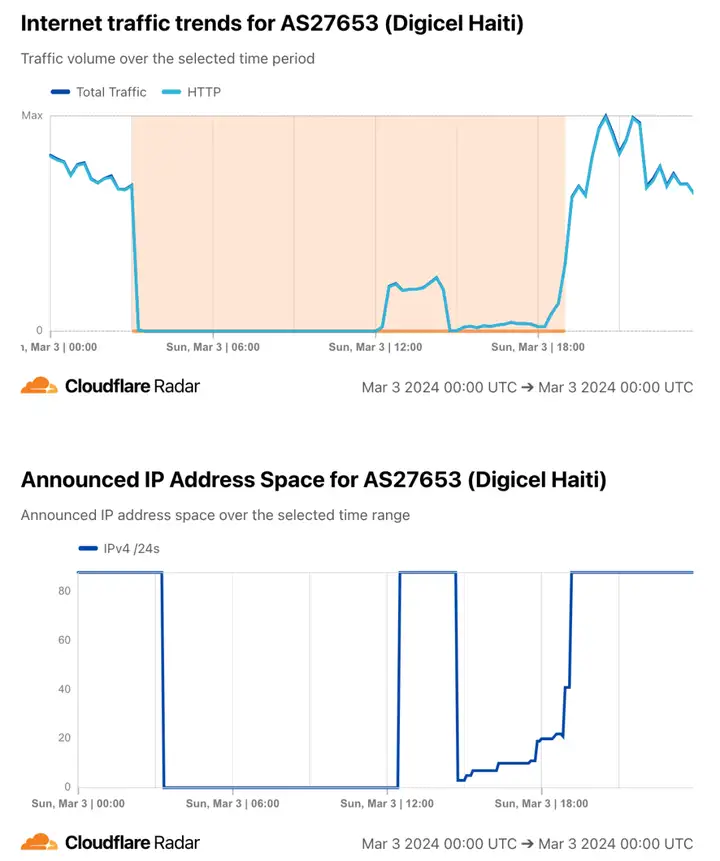

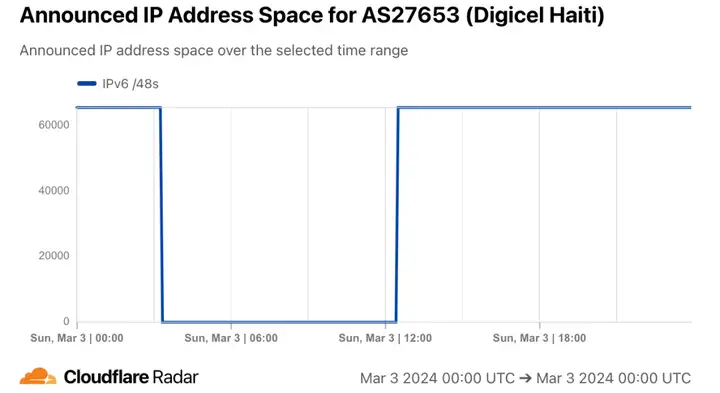

3 月 2/3 日 ,AS27653 (Digicel Haiti) 发生一次持续 16 小时的互联网中断,原因是与推翻总理 Ariel Henry 的企图相关的暴力事件导致两次光纤切断 。 从 3 月 2 日当地时间 22:00 左右(3 月 3 日 03:00)开始,观察到持续大约 9 个小时的完全中断。流量在大约两个半小时内有所恢复,随后是一次持续 3 个小时的接近完全中断。在长达 9 小时的中断期间,Digicel Haiti 实际上从互联网上消失了,因为在此期间该网络没有公告任何 IPv4 或 IPv6 地址空间。

- SKY (菲律宾)

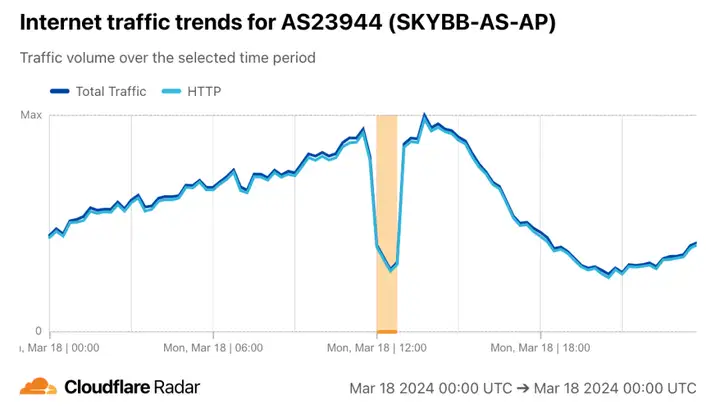

3 月 18 日,在菲律宾的 AS23944 (SKY) 网络观察到一次短暂的流量中断,可能与光纤切断有关。SKY 在社交媒体发布的通告中表示 “在马里基纳、帕西格和奎松市的几个地区,SKY 服务目前受到光纤切断问题的影响”,并列出了 45 个受影响的地区。 流量在当地时间 20:00 至 21:00(12:00 -13:00 UTC)期间受影响最明显,直至过数小时后才完全恢复。据观察,光纤切断仅对路由造成了轻微影响。

- 多个非洲国家

3 月 14 日,非洲西海岸附近多条海底电缆受损,影响了非洲西部和南部多个国家的互联网连接。据报道这次破坏是由水下落石造成的,除了互联网连接中断外,还导致 Microsoft Azure 和 Office 365 云服务的可用性问题。非洲海岸到欧洲 (ACE) 、大西洋海底电缆 3/西非海底电缆 (SAT-3/WASC) 、西非电缆系统 (WACS)和MainOne电缆均受损,影响到 13 个非洲国家,包括贝宁、布基纳法索、喀麦隆、科特迪瓦、冈比亚、加纳、几内亚、利比里亚、纳米比亚、尼日尔、尼日利亚、南非和多哥。

在尼日尔 、几内亚和冈比亚观察到的中断时间相对较短,介乎不到一小时到大约两小时不等。

然而,在多哥 、利比里亚和加纳等国家,中断持续了多日,流量花了几周时间才恢复到之前观察到的峰值水平。

受影响国家的运营商试图通过将流量转移到 Google 的Equiano海底电缆(据称该电缆的流量增加了 4 倍)和摩洛哥的 Maroc Telecom West Africa海底电缆来维持可用性。 到 4 月 6 日,SAT-3 电缆的服务已完全恢复,ACE的维修于 4 月 17 日完成,WACS和MainOne的维修预计于 4 月 28 日完成。更多详情和观察结果,请参阅我们的博客文章《海底电缆故障导致多个非洲国家的互联网中断》 。

- 红海

2 月 24 日,穿越红海的三条海底电缆受损:Seacom/Tata 电缆、Asia Africa Europe-1(AAE-1) 和Europe India Gateway(EIG)。据信这些电缆是被Rubymar号货船的锚割断的。这艘货船在 2 月 18 日被弹道导弹击中并受损。在中断发生时, Seacom确认其电缆受损,而另外两条电缆的所有者均未发布类似的确认。虽然电缆切断据称影响了东非的几个国家,包括坦桑尼亚、肯尼亚、乌干达和莫桑比克,在Cloudflare Radar上没有观察到这些国家的流量出现下降。

军事行动

- 苏丹

2 月 2 日,Cloudflare 观察到AS15706 (Sudatel)和AS36972 (MTN Sudan)流量下降,在 2 月 7 日观察到AS36998 (Zain Sudan / SDN Mobitel)发生类似的下降。MTN Sudan 的中断符合该提供商发布的社交媒体帖子,其中表示(译文) “我们对由于不可抗力导致的所有服务中断表示遗憾。在我们为此次中断造成的不便向您道歉的同时,我们保证将尽快恢复服务,并将在服务恢复时通知您。” 2 月 5 日,即中断开始几天后,Zain Sudan 发布社交媒体帖子称(译文) “Zain Sudan 一直在努力维持通信和互联网服务,以服务于我们的重要用户。我们希望指出,当前的网络中断是不受我们控制的原因造成的,我们希望安全至上,且服务将尽快恢复。” Sudatel 没有就其网络状态发布任何消息。2 月 4 日,Digital Rights Lab – Sudan 在社交媒体发帖称 “我们的消息来源证实@RSFSudan部队接管了苏丹喀土穆的 ISP 数据中心。” 在这些提供商观察到的互联网中断可能与以上接管有关,这是 2023 年 4 月 15 日以来该国持续至今的军事冲突的一部分。

这些网络的中断时间长短各异。 Sudatel 的流量在 2 月 11 日开始恢复。Zain Sudan 的流量在 3 月 3 日开始恢复,符合一篇社交媒体帖子所称(译文) “Zain 网络正在逐步恢复工作,并允许其用户在有限的时间内免费通讯。Zain 承诺将继续努力恢复在其他各州的网络。” 到第一季度末,MTN Sudan 的流量尚未恢复。

- 乌克兰

今年 2 月,乌克兰/俄罗斯冲突已经持续了两年,在此期间我们报告了乌克兰境内因冲突相关事件造成的多起互联网中断事件。 2 月 22 日,乌克兰几处能源设施被破坏,导致大范围停电。这些停电导致乌克兰多个地区的互联网中断,包括哈尔科夫、扎波罗热、敖德萨、第聂伯罗彼得罗夫斯克州和赫梅利尼茨基州。流量最初下降发生在当地时间 05:00 (03:00 UTC) 左右,哈尔科夫的流量下降幅度高达 68%。然而与前一周相比,所有地区的流量水平在几天内均有所下降。

- 加沙地带

在我们的2023 年第四季度互联网中断事件概要博客文章中,我们提到,在 10 月、11 月和 12 月期间,Paltel (巴勒斯坦电信公司)在社交媒体上发布了几篇关于其固定电话、移动电话和互联网服务中断的帖子。在 2024 年第一季度期间,我们在1 月 12 日、1 月 22 日和3 月 5 日观察到类似的中断。 Paltel 将这些中断归因于与以色列之间的冲突有关的持续攻击。该季度期间的相关中断持续时间长短不一,介乎仅几个小时到一周以上不等。 下图展示每次中断,包括 Paltel 在加沙地带四个巴勒斯坦省份的流量。 虽然加沙省的流量似乎发生了中断,但网络连接仍然可用,而在汗尤尼斯省、拉法省和迪尔巴勒赫省则发生了完全的中断。

1 月 12-19 日

1 月 22-24 日

3 月 5 日

网络攻击

除了前面讨论过的,在 1 月 11 日影响了AS327802 (Moov Africa Tchad / Millicom)的网络攻击外,第一季度期间还观察到另外几起由网络攻击引起的互联网中断。

- HotNet Internet Services(以色列)

Anonymous Sudan 据称对 AS12849 (HotNet 互联网服务) ——一家主要以色列电信服务提供商——发动了一场攻击。 这次攻击显然很短暂,仅在当地时间 2 月 20 日 22:00 至 2 月 21 日 00:00 (2 月 20 日 20:00-22:00 UTC)导致流量中断。攻击发生期间,HotNet 公告的 IPv4 和 IPv6 地址空间数量下降至零。

- Zain Bahrain

Anonymous Sudan据称也对AS31452 (Zain Bahrain)发动了一次网络攻击。这次攻击的严重程度似乎低于针对以色列 HotNet 的那次,但持续时间明显更长,流量在当地时间 3 月 3 日 20:45 至 3 月 4 日 18:15(3 月 3 日 17:45 至 3 月 4 日 15:15 UTC)发生中断。没有观察到公告 IP 地址空间的影响。 Zain Bahrain 在3 月 4 日发布的社交媒体帖子中承认了连接中断,并指出(译文) “我们希望通知您,一些客户在使用我们部分服务时可能会遇到困难。我们的技术团队正在尽快解决这些困难。”

- 乌克兰的多个网络

3 月 13 日,乌克兰多家电信提供商遭到攻击,包括AS16066 (Triangulum)、AS34359 (Link Telecom Ukraine)、AS197522 (Kalush Information Network)、AS52074 (Mandarun)和AS29013 (LinkKremen)。 Triangulum 似乎受到最严重的影响,在 3 月 13 日至 20 日期间流量几乎完全消失,如下图所示。 Triangulum 在其网站上发布通知称,

“ 2024 年 3 月 13 日,乌克兰的多家提供商遭到了一次黑客攻击。 2024 年 3 月 13 日上午 10:28,我公司的网络发生大规模技术故障,导致无法提供电子通信服务。公司员工与网络警察和国家网络安全协调中心的员工一起,日以继夜地采取综合性措施,旨在尽快恢复全部服务。服务正在逐步恢复。完全恢复可能需要几天时间。 ”

其他受影响的提供商经历的连接中断时间相对较短。Mandarun 的几乎完全中断持续了大约一天,而其他提供商的中断持续了大约七个小时,从当地时间 3 月 13 日11:30(09:30 UTC)左右开始,连接在3 月 14 日当地时间08:00(06:00 UTC)恢复到正常水平。

政府指令

- 科摩罗

在阿扎利·阿苏马尼总统再次当选后的抗议活动中,科摩罗当局据称在 1 月 17 日关闭了互联网连接。虽然从 1 月 17 日当地时间 12:00(09:00 UTC)到 1 月 19 日当地时间 17:30(14:30 UTC)期间,在国家层面观察到一定程度的的流量中断,但来自AS36939 (Comores Telecom)的流量中断要明显得多,在这两天内发生了数次几乎完全中断。尽管 Comores Telecom 宣布了有限数量的 IPv4 地址空间,但在 1 月17 日和 18 日期间,数量波动非常大,几次降至零。

- Sudatel Senegal/Expresso Telecom 和 Tigo/Free (塞内加尔)

2 月 4 日,塞内加尔通信、电信和数字事务部长下令从当地时间 22:00(22:00 UTC)开始暂停移动互联网连接。此举是在总统选举推迟后爆发抗议活动的背景下采取的。来自AS37196 (Sudatel Senegal/Expresso Telecom)的流量在暂停生效时大幅下降,然后在当地时间 2 月 7 日约 07:30 (07:30 UTC) 恢复。来自AS37649 (Tigo/Free)的流量在当地时间 2 月 5 日约 09:30 (09:30 UTC) 左右下降,该提供商通过社交媒体将暂停一事通知用户。Tigo/Free 上的流量在 2 月 7 日当地时间午夜左右(00:00 UTC )恢复,该提供商再次使用社交媒体通知用户服务可用的消息。 两家提供商的公告 IP 地址空间没有变化,表明移动互联网连接的暂停并非在路由级别进行。

大约一周后的 2 月 13 日,在活动分子团体计划发动游行以抗议总统选举推迟的不满前,塞内加尔政府再次下令暂停移动互联网连接。移动互联网的关闭在 Tigo/Free 上最为明显,该网络在当地时间 10:15 至 19:45(10:15 至 19:45 UTC)期间遭遇了重大中断。

- 巴基斯坦

据一篇发布的报告,巴基斯坦电信管理局 (PTA) 表示,2 月 8 日公民前往投票站选举新政府期间,互联网服务将保持可用。然而,当天全国选民前往投票站投票时,巴基斯坦当局切断了全国的移动互联网访问,当局称此举是为了在前一日发生的暴力事件后“维持法律与秩序”。这次下令关闭的影响在巴基斯坦多家互联网提供商的网络均可见,包括AS59257 (Zong/CMPak)、AS24499 (Telenor Pakistan)和AS45669 (Jazz/Mobilink),从 7:00 直到 20:00 (02:00 – 15:00 UTC),流量在大约 9 个小时后恢复到预期水平。Internet Society 的一篇 Pulse 博客文章估计,这次关闭使巴基斯坦损失了近 1850 万美元的国内生产总值。

- 乍得

2 月 28 日至 3 月 7 日期间,在乍得观察到多次互联网中断。第一次中断开始于 2 月 28 日当地时间 10:45,持续到 3 月 1 日当地时间 18:00(2 月 28 日 09:45 至 3 月 1 日 17:00)。在 3 月 3 日、4 日和 7 日也观察到持续几小时的较短中断。这些明显的中断发生在该国的政治暴力事件之后。在 2 月 28 日、3 月 3 日和 3 月 4 日的中断期间,观察到该国网络中的公告 IPv4 地址空间数量显著下降,但不清楚为什么 3 月 7 日没有发生类似的下降。

停电

- 塔吉克斯坦

根据一份已发布的报告,3 月 1 日塔吉克斯坦发生了一次长达数小时的广泛停电,可能与全国气温接近冰点时电热器的增加使用有关。停电从当地时间 11:00(06:00 UTC)开始,持续了大约三个小时。下图可以看到此次停电对国内互联网流量的影响。尽管电力在当地时间 14:00(09:00 UTC)左右恢复,互联网流量直到第二天当地时间 05:00(3月2日 午夜 UTC)才恢复到预期水平。

尽管停电最常对互联网流量产生最大影响,因为计算机和家庭/办公室路由器会关闭,这次停电似乎也影响了国内的网络基础设施,停电期间,全国各地的公告 IPv4 地址空间总量略有下降。

- 坦桑尼亚

3 月 4 日坦桑尼亚电力公司 (TANESCO) 在社交媒体上发布关于停电的通知称(译文)

“坦桑尼亚电力公司(TANESCO)已通知公众,国家电网系统出现错误导致国内包括桑给巴尔在内的部分地区停电。我们的专家正在继续努力确保电力服务恢复正常状态。本公司就由此造成的任何不便表示歉意。”

停电导致坦桑尼亚互联网连接中断,当地时间 13:30 至 23:0(10:30-20:00 UTC) 流量明显下降。

技术问题

- Orange España

网络路由是在一个或更多网络中选择一条路径的过程, 在互联网上,路由依赖于边界网关协议 (BGP)。历史上,BGP 路由信息的交换基于提供商之间的信任,但随着时间的推移,为了防止不良行为者滥用系统,人们开发了各种安全机制,例如资源公钥基础设施 (RPKI)。RPKI 是一种加密方法,用于签署记录,将 BGP 路由公告与正确的来源 AS 编号关联起来。路由起源授权(ROA)记录提供了一种验证方法,以确保 IP 地址块持有者已授权一个AS (自治系统)对该地址块中的一个或多个前缀发起路由。 Cloudflare 多年来发布了多篇博客文章,讨论 RPKI 的重要性及我们提供的支持。 当正确实施和配置时, RPKI 和 ROA 帮助支持路由安全,有效预防例如BGP 劫持等行为。

RIPE NCC (“RIPE”)是五个区域性互联网注册机构 (RIR)之一,负责互联网资源的分配、注册和协调活动。RIPE 的服务区域包括欧洲、中东和中亚。1 月 3 日,一名恶意行为者利用了 RIPE 和AS12479 (Orange España)松懈的账户安全性,用在公共互联网上找到的凭据登录到 Orange España 的 RIPE 账户。控制账户后,攻击者发布了多个带有“伪造”起源的 ROA,使得由 AS12479 发起的数千条路由变成了“RPKI-无效”,这导致拒绝 RPKI-无效路由的运营商停止传输大量 Orange España 的 IP 空间。

由于 Cloudflare 执行 RPKI 验证,我们也拒绝了 RPKI-无效路由。我们本会尝试通过我们前往一些传输提供商的默认路由来连接 Orange España,但因为这些提供商也进行 RPKI 验证,流量也会在这些提供商的网络中被丢弃。因此,从 Cloudflare 的角度看,这次事件导致在当地时间 16:45 至 19:45(14:45 至 17:45 UTC)来自 Orange España 的流量下降,以及来自 AS12479 的公告 IPv4 空间显著减少。

Orange España在社交媒体上证实其 RIPE 帐户遭到不当访问,且由于这一事件,RIPE 已强制要求使用双因素身份验证 (2FA)登录 。关于这一事件的更多见解,Kentik 的 Doug Madory和bgp.tools 的 Ben Cartwright-Cox均发布详细的分析和时间线。

- MaxNet(乌克兰)

1 月 11 日,乌克兰 AS34700 (MaxNet)的用户经历了一次持续九小时的互联网中断。最初流量下降发生在当地时间 16:00 (14:00 UTC),并在 1 月 12 日当地时间 01:00(1月11日 23:00 UTC)恢复。该提供商最初的社交媒体帖子解释了中断的原因,并指出(译文) “尊敬的用户:由于公用设施故障导致枢纽站点之一被淹,本城的某些地区可能部分或完全没有服务。我们正在尽最大努力恢复服务,但这需要时间。关于开放时间的进一步信息将在应急工作完成后尽快发布。”后续的一个帖子通知用户互联网连接已经恢复。水淹显然也影响了核心路由基础设施,因为MaxNet 公告的 IPv4 地址空间也在当地时间 16:00 和 22:00 (14:00 – 20:00 UTC) 下降至零。

- Plusnet(英国)

1 月 15 日,在英国 AS6871 (Plusnet)观察到的一次流量中断,最初被该提供商在社交媒体上回复客户投诉时定性为“大规模中断”。然而,造成中断的根本原因远远没有那么夸张——它显然与其 DNS 服务器的问题有关。由于用户无法使用 Plusnet 默认的 DNS 解析器成功解析主机名,这最终导致了该网络的流量在当地时间(同 UTC 时间)16:00 至 18:00 之间大约两小时内出现下降。对于系统配置为使用第三方 DNS 解析器(例如Cloudflare 的 1.1.1.1 服务)的用户而言,则没有体验到服务中断。

- 俄罗斯

今年 1 月,DNS 问题也影响了俄罗斯的用户,但不同于英国 Plusnet 所体现的方式。1 月 30 日报告的DNSSEC故障导致 .ru 域名在几个小时内无法访问。(DNSSEC 通过向现有 DNS 记录添加加密签名来创建一个安全的域名系统。通过检查其相关签名,您可以验证请求的 DNS 记录是否来自其权威名称服务器,并且在传输过程中未被篡改,而非中间人攻击中注入的伪造记录。)上述 DNSSEC 验证失败导致针对 .ru 国家代码顶级域 (ccTLD) 中的主机名在 Cloudflare 的 1.1.1.1 解析器进行 DNS 查找的响应为SERVFAIL。 在峰值时,68.4% 的请求收到了 SERVFAIL 响应。 .ru ccTLD 协调中心确认其正在解决“影响与全球 DNSSEC 基础设施相关的 .ru 区域的技术问题”,但没有就问题的根本原因提供任何其他细节,例如 DNSSEC 密钥滚动更新的问题。 2019 年 8 月 16 日, .ru ccTLD 也经历了一次类似的 DNSSEC 相关中断,持续数小时。

- AT&T(美国)

2 月 22 日凌晨 04:00 东部时间/03:00 中部时间(09:00 UTC),AT&T 在美国多个城市的用户经历了一次移动服务中断。受影响的城市包括亚特兰大、休斯顿和芝加哥,连接中断时间约为 8 小时。Cloudflare 的数据显示,随着问题的开始, 与前几周相比,AT&T (AS7018)流量在芝加哥下降多达 45%,在达拉斯下降多达 18%。AT&T 发布的“网络更新”称

“根据我们的初步审查,我们认为今天的中断是由于我们在扩展网络时应用和执行了一个错误的进程造成的,而非网络攻击。 ”

维护

- Vodafone Egypt

3 月 5 日当地时间 05:15 至 11:30(03:15 – 09:30 UTC),AS36935 (Vodafone Egypt)的客户经历了移动互联网连接中断,来自该网络的流量下降比预期水平低多达 70%。该提供商发布的社交媒体帖子称(译文) “由于今天上午进行的更新,一些地区的 4G 服务运行受到影响,我们表示歉意。”由于 4G 网络故障,Vodafone 需要向受影响的客户提供赔偿,并被埃及国家电信监管局(NTRA) 处予罚款。

- Ocean Wave Communication(缅甸)

3 月 12 日当地时间中午前(05:15 UTC),缅甸消费者光纤和商业互联网服务提供商AS136442 (Ocean Wave)上观察到的流量显著下降。该提供商在社交媒体上发布的帖子(译文)称 “Ocean Wave 客户请注意,由于网络维护,将没有互联网连接/连接缓慢。” 连接中断持续了大约 7 个小时,流量在当地时间 19:00 前(12:15 UTC)恢复到正常水平。

总结

今年第一季度发生了两起值得注意的海底电缆损坏,再次凸显了保护海底电缆的重要性,以及它们穿越或靠近地缘政治敏感区域的相关风险。鉴于对海底电缆传输互联网流量的依赖,这将在未来多年继续成为一个问题。

Orange España 事件还表明了通过多因素身份验证保护对重要运营资源的重要性。 Cloudflare 过去曾撰写过有关此主题的文章 。像 RIPE 这样的组织在互联网的运作中扮演着至关重要的幕后角色,因而要求他们采取所有切实的预防措施来保护他们的系统,以防止恶意行为者采取可能广泛中断互联网连接的行动。

这篇关于2024 年第一季度全球互联网中断事件的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!