本文主要是介绍它保护好了,企业才不会轻松被黑客拿捏,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

[

备份是个好习惯,现实生活中来说,它堪比后悔药,比如手机误删了照片,通过云端备份就能轻松恢复。而在IT领域,备份甚至决定你的业务是起死回生还是从此一蹶不振,堪比救命稻草。

备份这么重要,狡猾的网络罪犯当然知道,因此每当他们入侵一个组织,备份总是首选目标。

那么问题来了,如果网络罪犯没能成功破坏备份,组织会有多大损失呢?和备份被破坏的组织相比,损失之间的差距有多大呢?

对此,网络安全公司Sophos通过调查2974名IT人员,来分析备份遭到破坏会给组织的财务和运营带来的影响,这些IT人员所属的组织在过去12个月内,均遭受过勒索软件的攻击。

结果显示,因备份受到损害造成的财务和业务影响是巨大的。当网络罪犯成功破坏备份时,组织支付赎金的可能性几乎是备份未受影响的组织的两倍,而总体恢复费用更是备份未受影响的组织的八倍!

01

破坏备份是几乎所有网络罪犯

都在干的事

报告显示,去年遭受勒索软件攻击的组织中,有 94%表示网络罪犯在攻击期间试图破坏其备份。其中在政府、媒体、休闲和娱乐部门,这一比例高达99%。物流和运输行业的比例最低,但即便如此,受到勒索软件攻击的组织中也有超过十分之八 (82%) 表示,攻击者试图访问其备份。

02

黑客破坏备份的成功率

因行业而异

所有行业中,**57%**的备份攻击尝试是成功的,这意味着网络罪犯能够影响超过一半受害者的恢复操作。不过不同行业之间存在很大差异:

●攻击者最有可能成功破坏能源、石油/天然气、公用事业(成功率 79%)和教育(成功率 71%)行业的备份。

●相反,IT、技术和电信(成功率 30%)以及零售业(成功率 47%)报告备份被破坏的概率最低。这可能是因为这些行业与技术的结合更加紧密,因此一开始就有更强大的备份保护,能够更好地抵御攻击。

03

一旦备份被破坏

组织几乎没有协商的余地

在此前的文章里,戴小编就提到过,那些备份被网络罪犯攻破的组织,更有主动支付赎金的意愿。这次调查同样证实了这一点:

备份遭到破坏的组织支付赎金的可能性,几乎是备份未受影响的组织的两倍(67% vs. 36%)。不仅于此,备份遭到破坏的组织,被索要的赎金也更多,是备份未受影响的受害者的两倍多,赎金要求中位数分别为 230 万美元(备份遭到破坏)和 100 万美元(备份未遭到破坏) 。

最后,那些备份遭到破坏的组织,也几乎没有和网络罪犯协商的余地,平均支付了罪犯所要求赎金的98%,而那些备份没有受到损害的组织,能够将赎金减少到网络罪犯所要求的82%。

可见,在网络罪犯的眼中,破坏了备份,就相当于掐住了组织的命脉,他们处于更有利的地位,因此能够要求更高的赎金。

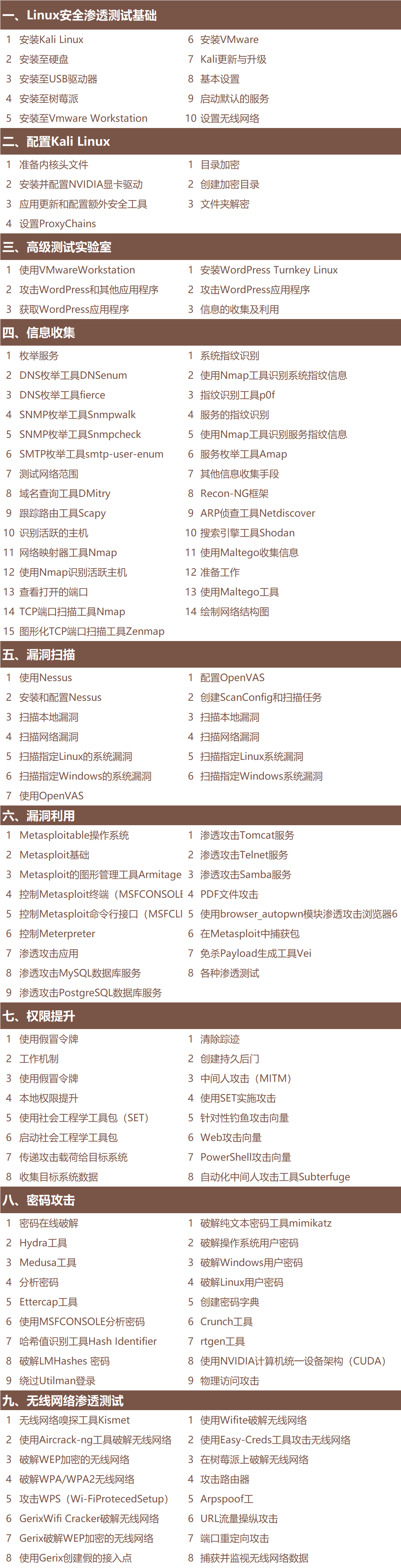

**## 网安&黑客学习资料包

基于最新的kali讲解,循序渐进地对黑客攻防剖析。适合不同层次的粉丝。我希望能为大家提供切实的帮助,讲解通俗易懂,风趣幽默,风格清新活泼,学起来轻松自如,酣畅淋漓!

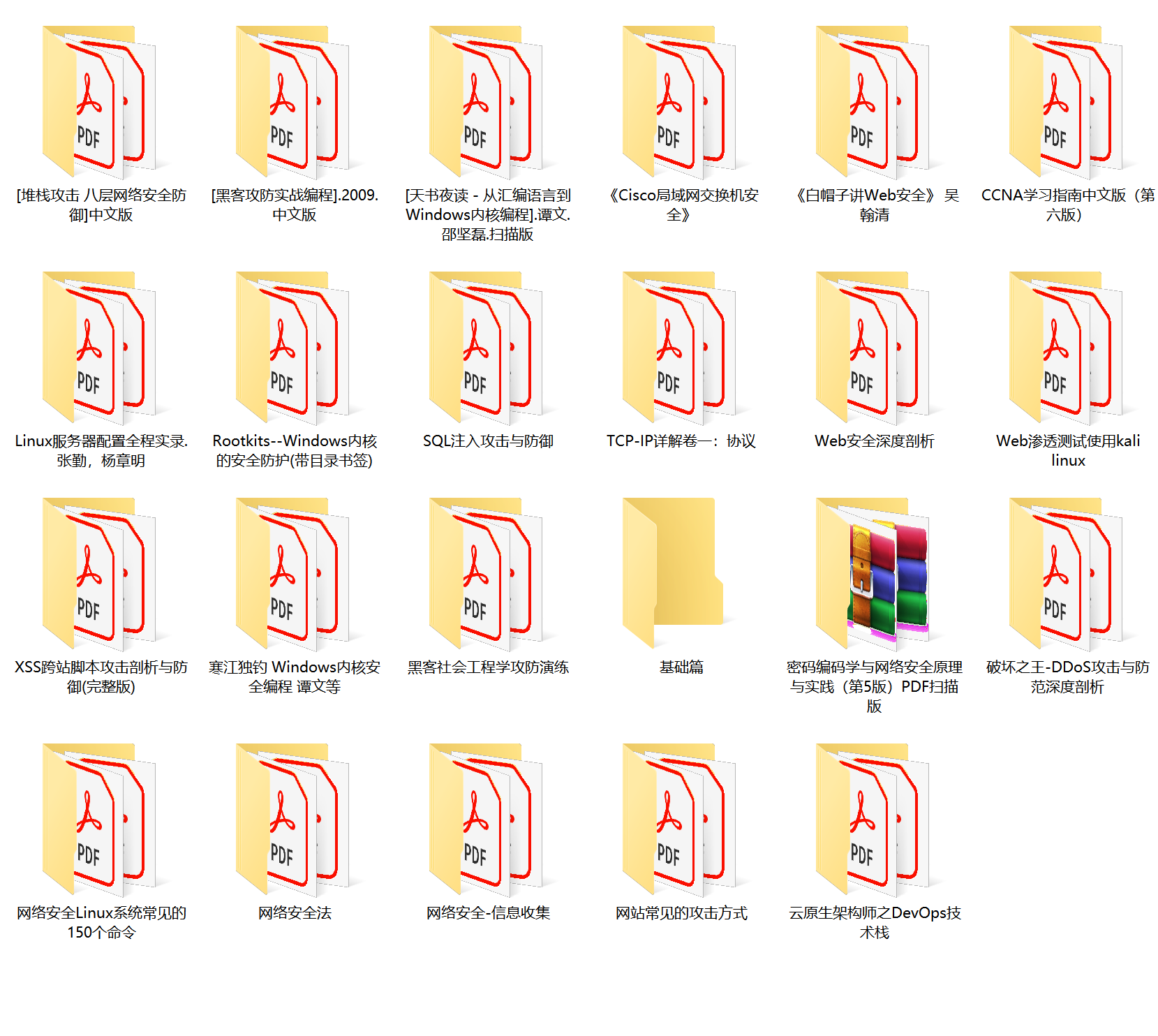

学习资料工具包

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

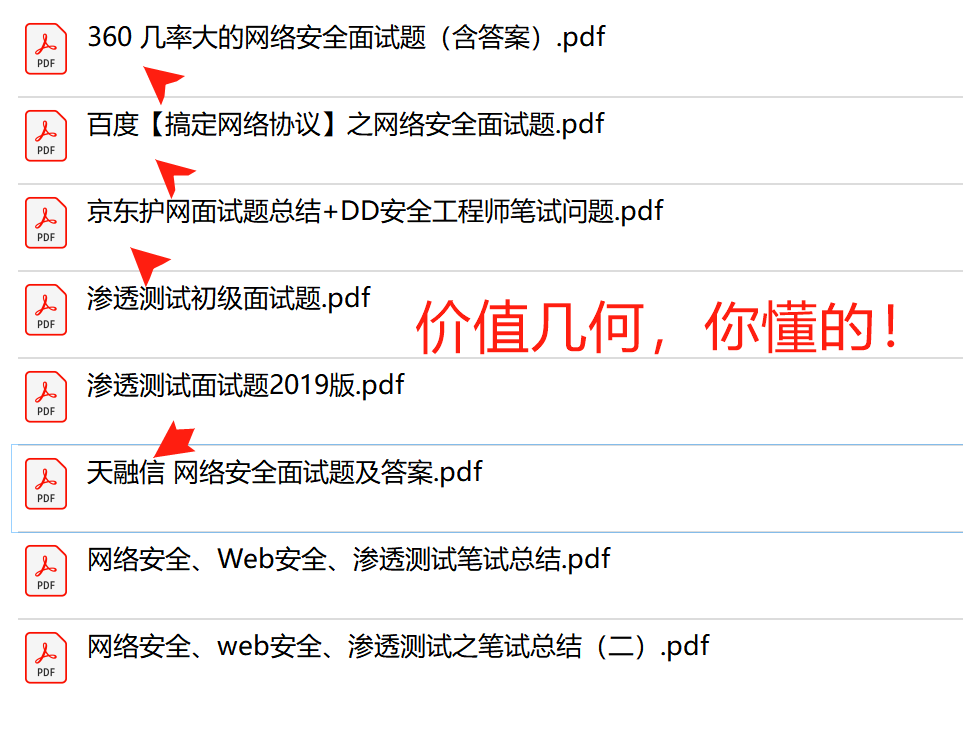

面试题资料

独家渠道收集京东、360、天融信等公司测试题!进大厂指日可待!

因篇幅有限,仅展示部分资料,需要可扫描下方卡片获取~

04**

04**

当备份遭到破坏时

恢复成本增加8倍

因勒索软件导致的中断通常会使组织遭受巨大损失,一方面,业务无法正常开展,另一方面,恢复 IT 系统通常既复杂又昂贵,而如果备份遭到破坏,损失更会成倍增加。

调查显示,备份受到损害的组织,总体恢复成本中位数为300 万美元,比备份未受影响的组织高八倍(37.5 万美元)。此外,那些备份受到损害的组织也经历了相当长的恢复时间,只有**26%的组织在一周内完全恢复,而备份未受影响的组织中有46%**完全恢复。

守护好备份

你需要最后一道防线

通过上述这份报告,我们可以清楚的看到,一旦备份被攻破:

●对网络罪犯而言,企业就可以被轻易“拿捏”。不仅收到赎金的可能性增加了,索要双倍甚至更高的赎金时,组织也几乎没有协商的余地,只能被迫接受。

●对企业而言,要付出的远远不止双倍赎金。更长的恢复时间意味着更长的业务受影响时间,不仅会带来业务损失,还包括业务机会,员工士气受损,商誉等各种连带损失。

保护好备份的重要性已经无需再言,在技术快速变化的今天,持续的数据保护更是“永远在路上”。面对层出不穷的网络威胁,企业需要的不仅是与时俱进的保护方案,更需要构筑最后一道防线,即一旦黑客绕过了所有的防护措施进入关键系统,必须确保企业的“黄金”数据无恙,让核心业务能够起死回生。

在这里,戴小编向您推荐戴尔PowerProtect Cyber Recovery避风港解决方案,这是被Sheltered Harbor认可的首个数据保险库解决方案,可以助您构筑好守护企业数据安全最后一道防线。

关于Sheltered Harbor

Sheltered Harbor成立于2015年,是一项非营利性的行业主导计划,旨在指导美国金融机构降低因网络攻击而危及客户数据并造成正常银行服务中断的风险。标准由金融行业于2015年制定,包含一系列网络弹性和数据保护最佳实践以及保障措施,用于保护金融数据。

戴尔PowerProtect Cyber Recovery数据避风港提供经验证的现代化智能保护,可隔离关键数据,识别可疑活动,加快数据恢复,让企业能够快速恢复正常的业务运营。

首先,针对网络罪犯攻击的首要目标——备份,Cyber Recovery数据避风港通过气隙隔离(Air Gap)数据保险库,来保护关键数据。

Cyber Recovery数据避风港存储区具有多层保护,可提供应对网络攻击(甚至包括内部威胁)的抗风险能力。它将关键数据从受攻击面移走,以物理方式将其隔离在数据中心的受保护部分中,需要单独的安全凭据和多因素身份验证才能进行访问。

其他保护机制包括一个自动化、运营安全隔离 Air Gap,用以提供网络隔离,并消除可能会被攻破的管理界面。Cyber Recovery数据避风港可在生产系统(包括开放系统和大型机)和存储区之间自动执行数据同步,使用锁定的保留策略创建不可更改的副本。一旦发生网络攻击,您可以快速找到干净的数据副本,恢复关键系统,并让您的业务恢复正常运行。

其次,在收到攻击之后,企业需要快速恢复,但在恢复之前需要判断哪些数据集是有效、可供恢复的?哪些已经被不当地篡改或损坏?如何识别呢?

对此,作为Cyber Recovery数据避风港一部分的CyberSense能够读取和评估备份格式,无需先将数据还原。它会评估关键数据文件的整个内容,而不只是元数据,从而既可以提供高级分析,又不会让存储区内的内容面临潜在风险。

而在事件发生后,CyberSense会提供攻击后取证报告,从而了解攻击的深度和广度,并提供损坏之前的最后一次正常的备份集列表。

接着,当准备好执行生产环境的恢复时,Cyber Recovery数据避风港会提供执行实际数据恢复所需的管理工具和技术,它可自动创建用于执行恢复或安全分析的还原点。Cyber Recovery的终极目标是让用户充满信心,让他们通过更为可靠的途径恢复业务关键系统。

总 结

网络攻击形式的急剧变化要求企业采用现代化的解决方案和战略,来保护至关重要的数据和系统。戴尔PowerProtect Cyber Recovery数据避风港解决方案通过保护关键数据并将其与勒索软件和其他复杂威胁隔离,即使生产系统的数据和备份数据遭遇勒索软件加密,Cyber Recovery还可迅速对数据进行隔离、清洗、扫描,基于干净的数据实现数据恢复和业务还原,提高数据保护和恢复的成功性,帮助组织构筑起数据安全的最后一道防线。

这篇关于它保护好了,企业才不会轻松被黑客拿捏的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!