本文主要是介绍Linux backtrace的实现原理,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

在平时写应用程序中,当项目庞大后,遇到程序崩溃后需要查看函数的调用流程,在gdb中可用bt命令快速的查看backtrace,那么backtrace的实现原理是什么呢,接下来就认识学习一下。

backtrace实例代码

使用glibc提供的backtrace函数实现函数调用流程抓取,代码如下:

#include <stdio.h>

#include <execinfo.h>#define MAX_LEVEL 4static void test3()

{int i = 0;void *buffer[MAX_LEVEL] = {0};int size = backtrace(buffer, MAX_LEVEL);for(i=0; i<size; i++){printf("called by %p\n", buffer[i]);}

}static void test2(){test3();return;

}static void test1(){test2();return;

}int main(int argc, char* argv[])

{test1();return 0;

}

编译:

gcc -g -Wall bt.c -o bt打印:

called by 0x4005bd

called by 0x400601

called by 0x400612

called by 0x40062e

打印出backtrace函数位置调用函数的地址,可以看到有4个函数调用地址,使用addr2line命令可以实现地址到文件代码位置转换:

./bt | awk '{print "addr2line "$3" -e bt"}' > t.sh; chmod +x t.sh; ./t.sh

/home/yubo.wang/backtrace/bt.c:10

/home/yubo.wang/backtrace/bt.c:18

/home/yubo.wang/backtrace/bt.c:23

/home/yubo.wang/backtrace/bt.c:29编译时需加上-g参数,并且不能strip,否则不能正常打印行号和文件名。

还有不需要使用addr2line就能打印出函数名的backtrace_symbols,如下:

backtrace_symbols实例代码

backtrace_symbols能打印出函数名。

#include <execinfo.h>

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>#define SIZE 100void

myfunc3(void)

{int i, j, nptrs;void *buffer[100];char **strings;nptrs = backtrace(buffer, SIZE);printf("backtrace() returned %d addresses\n", nptrs);printf("backtrace:\n");for(i=0; i<nptrs; i++){printf("called by %p\n", buffer[i]);}/* The call backtrace_symbols_fd(buffer, nptrs, STDOUT_FILENO)would produce similar output to the following: */strings = backtrace_symbols(buffer, nptrs);if (strings == NULL) {perror("backtrace_symbols");exit(EXIT_FAILURE);}printf("backtrace_symbols:\n");for (j = 0; j < nptrs; j++)printf("%s\n", strings[j]);free(strings);

}static void /* "static" means don't export the symbol... */

myfunc2(void)

{myfunc3();

}void

myfunc(int ncalls)

{if (ncalls > 1)myfunc(ncalls - 1);elsemyfunc2();

}int

main(int argc, char *argv[])

{if (argc != 2) {fprintf(stderr, "%s num-calls\n", argv[0]);exit(EXIT_FAILURE);}myfunc(atoi(argv[1]));exit(EXIT_SUCCESS);

}编译:

gcc -g -Wall -rdynamic bt-sb.c -o bt-sb-g选项新添加的是调试信息(一系列.debug_xxx段),被相关调试工具,比如gdb使用,可以被strip掉。

-rdynamic选项新添加的是动态连接符号信息,用于动态连接功能,比如dlopen()系列函数、backtrace()系列函数使用,不能被strip掉;添加-rdynamic选项后,.dynsym表就包含了所有的符号,不仅是已使用到的外部动态符号,还包括本程序内定义的符号,比如函数main、myfunc、myfunc3等。

运行:

backtrace() returned 8 addresses

backtrace:

called by 0x400a7c

called by 0x400b8c

called by 0x400bb3

called by 0x400bac

called by 0x400bac

called by 0x400c0e

called by 0x7fd2e4ce0f45

called by 0x400999

backtrace_symbols:

./bt-sb(myfunc3+0x1f) [0x400a7c]

./bt-sb() [0x400b8c]

./bt-sb(myfunc+0x25) [0x400bb3]

./bt-sb(myfunc+0x1e) [0x400bac]

./bt-sb(myfunc+0x1e) [0x400bac]

./bt-sb(main+0x59) [0x400c0e]

/lib/x86_64-linux-gnu/libc.so.6(__libc_start_main+0xf5) [0x7fd2e4ce0f45]

./bt-sb() [0x400999]

疑问:函数名后面的+0x1f表示什么?

backtrace实现原理

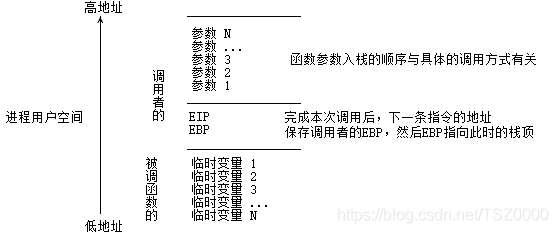

当函数被调用时,先把函数的参数压入栈中,C语言先压入最后一个参数,最后压入第一个参数,参数个数在哪儿呢??

然后压入EIP和EBP,此时EIP指向本次完成调用后下一条指令的地址,我们可以近似的认为这个地址是函数调用者的地址,因为调用一个函数后一般情况下是需要返回到调用者调用函数的位置。

EBP是调用者和被调函数之间的分割线,上面是调用者的,下面被调函数的,具体需要再研究一下。

最后压入的被调函数本身,并为它分配临时变量的空间,不同的GCC版本临时变量存放不同高低地址。

实现backtrace步骤:

1、获取当前函数的EBP;

2、通过EBP获得调用者的EIP;

3、通过EBP获得上级的EBP;

4、重复这个过程直到结束;

gcc4.8生成的代码,当前函数的最后一个临时变量的下一个位置就是EBP,这样的话就可以使用临时变量获得EBP,实现代码如下:

#include <stdio.h>#define MAX_LEVEL 4#ifdef NEW_GCC

#define OFFSET 4

#else

#define OFFSET 0

#endifint backtrace(void **buffer, int size)

{int n = 0xfefefefe;int *p = &n;int i = 0;int ebp = p[1+OFFSET];int eip = p[2+OFFSET];for(i=0; i<size; i++){buffer[i] = (void *)eip;p = (int *)ebp;ebp = p[0];eip = p[1];}return size;

}static void test3(){int i = 0;void *buffer[MAX_LEVEL] = {0};backtrace(buffer, MAX_LEVEL);for(i=0; i<MAX_LEVEL; i++){printf("called by %p\n", buffer[i]);}

}static void test2(){test3();return;

}static void test1(){test2();return;

}int main(int argc, char* argv[])

{test1();return 0;

}

编译:

gcc -g -Wall -DNEW_GCC bt-ebp.c -o bt-ebp运行:

yubo.wang@ubuntu:backtrace$ ./bt-ebp

Segmentation fault (core dumped)

问题待解决。。。

这篇关于Linux backtrace的实现原理的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!