本文主要是介绍Log4Shell是什么?从Log4j漏洞说起,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

在开源Apache日志记录库Log4j中已发现了一个影响使用Java的设备和应用程序的新漏洞。该漏洞被称为Log4Shell,是目前互联网上最重大的安全漏洞,其严重程度为10分(满分10分),其影响有愈演愈烈之势。幸运的是,Perforce静态分析和SAST工具——Helix QAC和Klocwork——可以提供帮助。

在这里,我们将解释Log4j漏洞是什么,提供一个Log4j示例,并解释像Klocwork这样的SAST工具如何帮助预防和检测如Log4Shell这样的漏洞。本文将包含如下内容:

• Log4j是什么?

• Log4Shell是什么:从Log4j漏洞说起

• 哪些设备和应用程序容易受到Log4Shell的攻击?

• Klocwork如何检测Log4j漏洞

• 如何使用Klocwork防止Log4j漏洞

Log4j是什么?

Log4j是一个Java库,用于在企业应用程序(其中包括自定义应用程序、网络和许多云计算服务)中记录错误日志。

并且,在过去十年里为服务器和客户端应用程序开发的Java程序中,有很大一部分都使用了Log4j。

Log4Shell是什么:从Log4j漏洞说起

Log4Shell,又称为CVE-2021-4428,是一种影响Apache Log4j2核心功能的高严重性漏洞。该漏洞使攻击者能够实现远程代码执行。这使他们能够:

• 通过受影响的设备或应用程序访问整个网络

• 运行任意代码

• 访问受影响的设备或应用程序上的所有数据

• 删除或加密文件

受影响的版本,Log4j版本2 (Log4j2),包含在:

• Apache Struts2

• Apache Solr

• Apache Druid

• Apache Flink

• ElasticSearch

• Flume

• Apache Dubbo

• Logstash

• Kafka

• Spring-Boot-starter-log4j2

• Swift frameworks

哪些设备和应用程序容易受到Log4Shell的攻击?

如果连接到互联网的设备运行Apache Log4j 2.0-2.14.1版本,那么它们很容易受到Log4Shell的攻击。

如何检测和预防最常见的软件安全漏洞

Log4Shell只是众多潜在的安全漏洞之一。那么我们应该如何有效检测和解决最常见的安全漏洞?

Klocwork如何检测Log4j漏洞

作为一个静态分析和SAST工具,Klocwork会检查您的源代码,找出可能会让您的设备或应用程序受到攻击的设计和编码缺陷,比如受污染的数据问题。Klocwork可以沿着代码中所有可能的执行路径跟踪受污染的、不受信任的或其他可疑的数据,包括Log4Shell (CVE-2021-4428)。

Klocwork的SV.LOG_FORGING检查项可以“开箱即用”,能够检测被传到日志记录程序中的受污染的数据。从Perforce Support处获取的一个小小的配置文件可扩展该检查项来检测Log4j漏洞。

此外,Klocwork还与Secure Code Warrior进行了集成,这有助于为这些类型的缺陷提供修复指导,并且提供额外的软件安全培训。Secure Code Warrior高亮显示了安全漏洞,并提供了如何修复这些错误的指导。

如何使用Klocwork防止Log4j漏洞

现在您已经更好地理解了Log4j漏洞是什么以及Klocwork如何识别它,下面是一个Log4j示例。此外,我们还提供了一个详细的指南,以演示Klocwork如何帮助您检测和修复这个严重的漏洞。

1. 使用Klocwork SV.LOG_FORGING检查项

要使用Klocwork的SV.LOG_FORGING检查项:请转到该应用程序的Klocwork Portal项目,添加配置文件,并确认SV.LOG_FORGING检查项已启用。

该扩展将Log4j方法添加到SV.LOG_FORGING的受污染数据的危险目的地列表中。这使您能够识别Log4j漏洞——Log4Shell。

2. 定位Log4j漏洞

一旦整个应用程序集成分析完成,任何错误或漏洞都会被高亮显示。

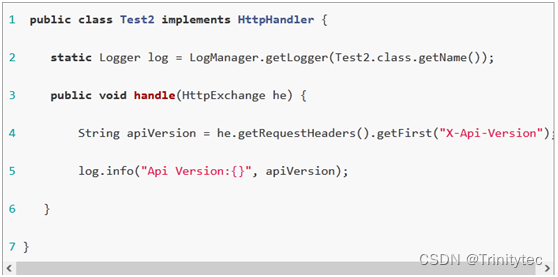

下面的序列高亮显示了日志伪造是如何实现的,并使攻击者能够利用日志记录来操纵它们:

一旦分析完成,Klocwork将在第5行报告漏洞。

3. 防止Log4j漏洞缺陷

Apache已经发布了Log4j 2.16的新版本,该版本不包含Log4Shell漏洞。

此外,如果您无法更新到最新版本,Apache也提供了解决方案来缓解Log4j漏洞。

In releases >=2.10, this behavior can be mitigated by setting either the system property log4j2.formatMsgNoLookups or the environment variable LOG4J_FORMAT_MSG_NO_LOOKUPS to true.

For releases from 2.0-beta9 to 2.10.0, the mitigation is to remove the JndiLookup class from the classpath: zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class.

使用Klocwork阻止Log4Shell等漏洞

Log4Shell是一个值得关注的软件安全漏洞——不幸的是,它不是唯一一个。它只是CWE-117和OWASP A10:2017所强调的众多类型的安全漏洞的一个示例。

通过使用SAST工具(如Klocwork),您可以轻松地执行软件安全标准(如CWE、OWASP和CERT),以更好地检测、预防和消除软件安全漏洞(如Log4Shell)。

若想亲自体验Klocwork如何简单地通过尽早识别漏洞来保护您的软件,今天就点击网页右上角注册申请免费试用吧。

“原创内容,转载请标明出处”

这篇关于Log4Shell是什么?从Log4j漏洞说起的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!