本文主要是介绍NTLM认证,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 1.概念

- (1) 本地认证

- (2) SAM

- (3) NTLM Hash

- (4) NTLM 和 NTLM Hash

- (5) NTLM v2

1.概念

(1) 本地认证

Windows不存储用户的明文密码,它会将用户的明文密码经过加密后存储在 SAM (Security Account Manager Database,安全账号管理数据库)中。

(2) SAM

用来存储Windows操作系统密码的数据库文件,SAM文件中保存的是明文密码在经过一系列算法处理过的 Hash值被保存的Hash为NTLM Hash。

SAM文件的路径是 %SystemRoot%\system32\config\sam

winlogon.exe -> 接收用户输入 -> lsass.exe -> (认证)

首先,用户注销、重启、锁屏后,操作系统会让 winlogon显示登录界面,也就是输入框,接收输入后,将密码交给 lsass进程,这个进程将明文密码加密成NTLM Hash,对比 SAM数据库中的 Hash进行验证

(3) NTLM Hash

通常意义上的NTLM Hash指存储在SAM数据库中对密码进行 Hash摘要计算后的结果

NTLM Hash的生成

- 用户密码:susi2001

- 首先,密码经过十六进制转为 7375736932303031

- 将十六进制结果转为 Unicode格式 73007500730069003200300030003100

- 以 Hex(16进制)数据作 MD4加密 ed3202726368f8e9fd23e78fbfac8c13

MD4加密使用 HashCalc

(4) NTLM 和 NTLM Hash

NTLM是一种网络认证协议,与 NTLM Hash的关系就是:NTLM网络认证协议是以 NTLM Hash 作为根本凭证进行认证的协议,NTLM是一种基于质询/应答 (Challenge/Response )消息交换模式的认证机制,常用于工作组和域环境下登录场景的身份认证

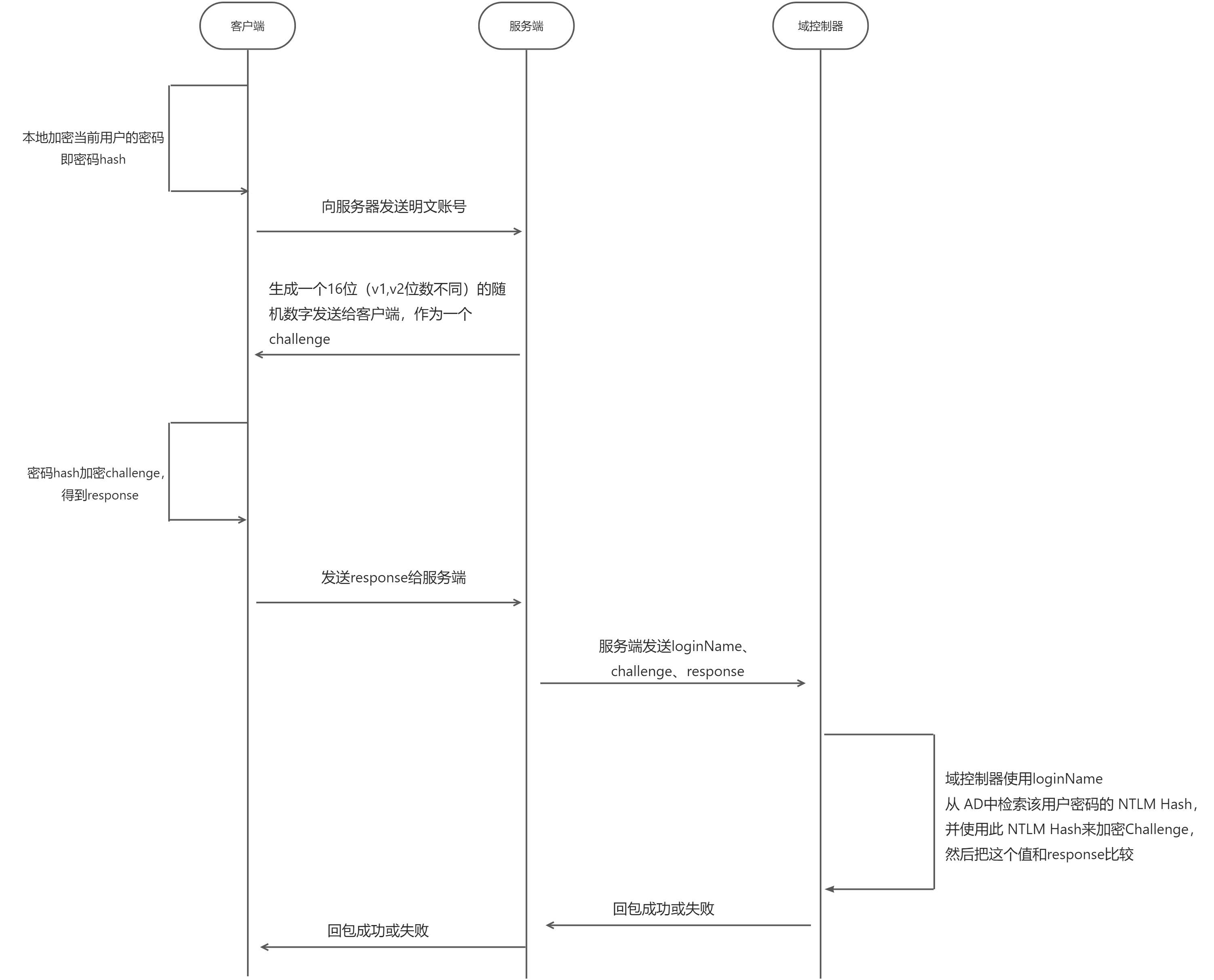

认证流程

NTLM 协议的认证过程有三步:

- 协商:主要用于确认双方协议版本(NTLMv1、NTLMv2等)

- 质询:质询/应答 (Challenge/Response)模式,用于消息交换

- 验证:验证身份合法性,通常由 Server端或 DC(域控制器)完成这个过程

经过 NTLM Hash加密 Challenge的结果在网络协议中称之为 Net NTLM Hash

在以上流程中,用户的登录密码 Hash 即为 NTLM Hash ,Response中则包含 Net-NTLM Hash

(5) NTLM v2

NTLM version 2 (NTLMv2)是在 Windows NT 4.0 SP4中引入的(在 Windows 2000 中得到了本地支持)

NTLM v1与 NTLM v2 最显著的区别就是 Challenge与加密算法不同,共同点就是加密的原料都是 NTLM Hash :

- Challenge:

- v1: 8-byte

- v2:16-byte

- Net NTLM Hash:

- v1:DES

- v2: HMAC-MD5

这篇关于NTLM认证的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!