本文主要是介绍摄影工作室靶场,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1.输入目标IP,

2.拿到一个网页后,首先要做的第一步就是ping一下,看此网站能否ping通(ping通说明此防火墙未开启,反之则开启)

3.接下来常规操作,开始扫描端口信息和爆破目录。

发现以上端口是开放的,可以都访问一遍,发现其实没有什么用处,继续爆破目录。

发现以上端口是开放的,可以都访问一遍,发现其实没有什么用处,继续爆破目录。

可以访问爆破出来的目录,发现其实都是一些常规的网页,继续进行信息收集。

可以访问爆破出来的目录,发现其实都是一些常规的网页,继续进行信息收集。

4.在原界面输入robots.txt,发现也没有收获。

5. 发现这里存在SQL语句报错,存在SQL注入漏洞,接下来利用工具进行报表、暴库、爆字段。

6.在这里我用的是Havij这款软件,接下来是爆破流程。

(1)第一步首先输入目标IP地址,接下来开始进行爆破。

(2)所有的表格已经爆破出来,接下来开始爆破字段。

(3)开始进行爆破数据。

这个时候发现已经得到用户名还有密码,但是要进行md5解密,

这个时候发现已经得到用户名还有密码,但是要进行md5解密,

得到用户密码可以进行登录。

得到用户密码可以进行登录。

7.接下来寻找登录后台界面。

发现可以访问。输入爆破出来的用户名密码。

发现可以访问。输入爆破出来的用户名密码。

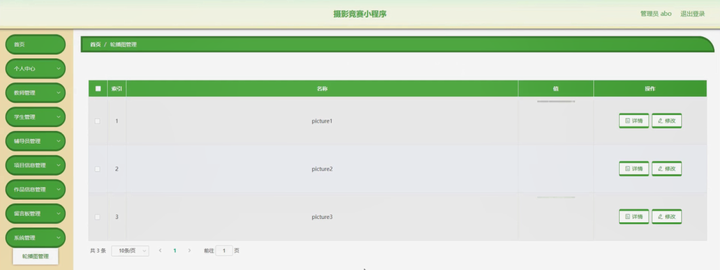

8.寻找能够上传的位置。(在这里我直接把asp木马改成jpg图片形式上传)

8.寻找能够上传的位置。(在这里我直接把asp木马改成jpg图片形式上传)

上传成功。但不知道上传到哪里去,所以找一下上传后图片的路径。

上传成功。但不知道上传到哪里去,所以找一下上传后图片的路径。

查看

说明已经上传成功。

9.这个时候发现有数据库备份功能,可以进行备份。

10.备份成功(访问备份后的)

11.连接菜刀

12.发现还是权限不太够,可以上传大马

12.发现还是权限不太够,可以上传大马

访问大马后发现权限不够,上传cmd.exe。漏洞利用的pe.exe

最后远程连接

连接后输入创建的用户名还有密码就可以访问服务器端,结束。

连接后输入创建的用户名还有密码就可以访问服务器端,结束。

这篇关于摄影工作室靶场的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)