本文主要是介绍MUX VLAN,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

原理概述

实验目的

实验内容

实验拓扑

1.基本配置

2.使用Hybrid端口实现网络需求

3.使用Mux VLAN实现网络需求

原理概述

在实际的企业网络环境中,往往需要所有的终端用户都能够访问某些特定的服务器,而用户之间的访问控制规则则比较复杂。在这样的场景下,使用普通VLAN划分的方法往往是很难满足需求的,通常的解决方法是使用Mux VLAN。

Mux VLAN拥有一个Principal VLAN,即主VLAN,同时拥有多个与主VLAN关联的Subordinate VLAN,即从VLAN。从VLAN又有两种类型,一种是Separate VLAN,即隔离型从VLAN,另一种是Group VLAN,即互通型从VLAN。任何从VLAN中的设备都能够与主VLAN中的设备进行通信。除此之外,互通型从VLAN中的设备只能与本互通型从VLAN中的设备进行通信,不能与其它互通型从VLAN中的设备进行通信,也不能与隔离型从VLAN中的设备进行通信;隔离型从VLAN中的设备不能与互通型从VLAN中的设备进行通信,也不能与其它隔离型从VLAN中以及本隔离型从VLAN中的设备进行通信。

| Mux VLAN | VLAN类型 | 所属端口 | 通信规则 |

| Principal VLAN 主VLAN | principal port 主端口 | 可以和所有VLAN通信 | |

| Subordinate VLAN 从VLAN | Group VLAN 互通型从VLAN | Group port 互通型从端口 | 可以和Principal VLAN和本VLAN通信 |

| Separate VLAN 隔离型从VLAN | Separate port 隔离型从端口 | 只能和Principal VLAN通信 |

另外需要说明的是,交换机上加入Mux VLAN的端口只能允许一个VLAN的帧通过,允许多个VLAN的帧通过的端口是不能被加入到Mux VLAN中的。

实验目的

理解Mux VLAN的应用场景

掌握Mux VLAN的配置方法

实验内容

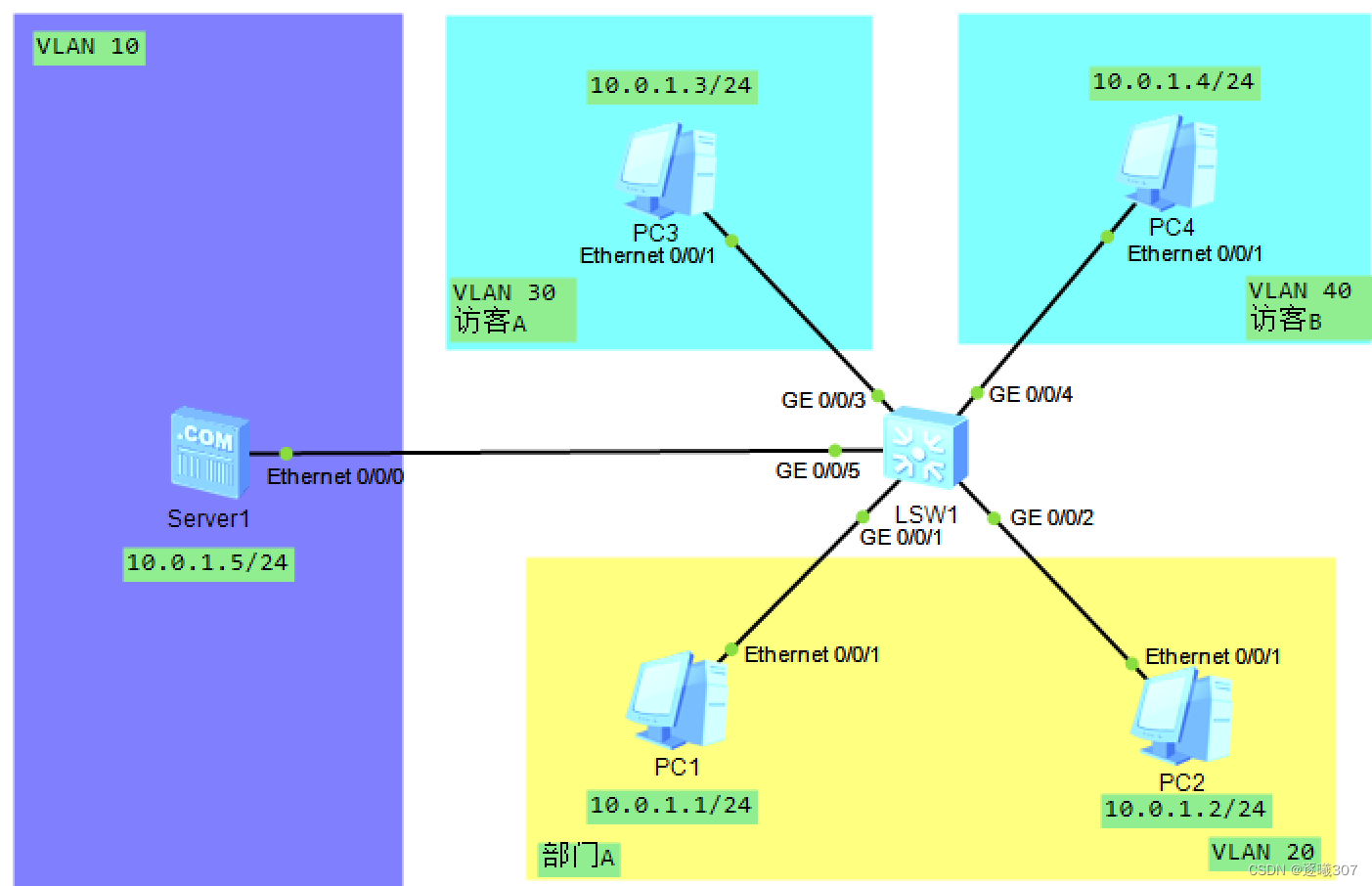

实验拓扑如图所示。本实验模拟了一个公司网络,PC-1和PC-2为部门A的终端电脑,PC-3和PC-4为访客的终端电脑,Server-1为公司服务器。网络需求是:访客只能与服务器进行通信,不能与其它访客以及部门A的终端进行通信。部门A的终端可以与服务器进行通信,也可以与部门A的其它终端进行通信。网络管理员需要分别使用Hybrid端口的方法和Mux VLAN的方法来实现上述需求。

实验拓扑

1.基本配置

1.基本配置

根据拓扑图进行相应的基本配置,PC-1的配置过程如下所示。

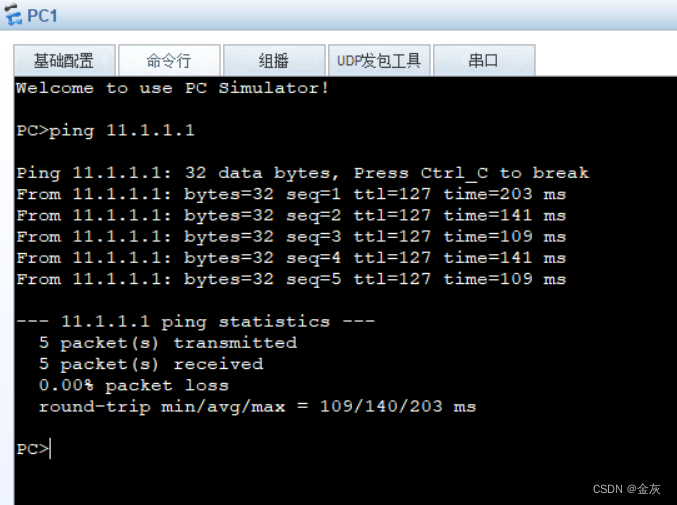

在PC-1上使用ping命令测试与PC-2的连通性,如下图所示。

其它设备的连通性测试过程在此省略。

2.使用Hybrid端口实现网络需求

基于网络需求,可以将Server-1划分至VLAN 10,部门A划分至VLAN 20,访客A划分至VLAN 30,访客B划分至VLAN 40。

在SW1上创建相应的VLAN。

[sw1]vlan batch 10 20 30 40

对于SW1的G0/0/1端口和G0/0/2端口,配置端口类型为Hybrid,并要求端口对于收到的Untagged帧添加VLAN 20的标签后进行转发,且在发送VLAN 10和VLAN 20的帧之前进行去标签处理。

[sw1]int g0/0/1

[sw1-GigabitEthernet0/0/1]port link-type hybrid

[sw1-GigabitEthernet0/0/1]port hybrid untagged vlan 10 20

[sw1-GigabitEthernet0/0/1]port hybrid pvid vlan 20

[sw1-GigabitEthernet0/0/1]int g0/0/2

[sw1-GigabitEthernet0/0/2]port link-type hybrid

[sw1-GigabitEthernet0/0/2]port hybrid untagged vlan 10 20

[sw1-GigabitEthernet0/0/2]port hybrid pvid vlan 20

对于SW1的G0/0/5端口,配置端口类型为Hybrid,并要求端口对于收到的Untagged帧添加VLAN 10的标签后进行转发,且在发送属于VLAN 10、VLAN 20、VLAN 30和VLAN 40的帧之前进行去标签处理。

[sw1]int g0/0/5

[sw1-GigabitEthernet0/0/5]port link-type hybrid

[sw1-GigabitEthernet0/0/5]port hybrid untagged vlan 10 20 30 40

[sw1-GigabitEthernet0/0/5]port hybrid pvid vlan 10

对于SW1的G0/0/3端口,配置端口类型为Hybrid,并要求端口对于收到的Untagged帧添加VLAN 30的标签后进行转发,且在发送属于VLAN 10和VLAN 30的帧之前进行去标签处理。

[sw1]int g0/0/3

[sw1-GigabitEthernet0/0/3]port link-type hybrid

[sw1-GigabitEthernet0/0/3]port hybrid untagged vlan 10 30

[sw1-GigabitEthernet0/0/3]port hybrid pvid vlan 30

对于SW1的G0/0/4端口,配置端口类型为Hybrid,并要求端口对于收到的Untagged帧添加VLAN 40的标签后进行转发,且在发送属于VLAN 10和VLAN 40的帧之前进行去标签处理。

[sw1]int g0/0/4

[sw1-GigabitEthernet0/0/4]port link-type hybrid

[sw1-GigabitEthernet0/0/4]port hybrid untagged vlan 10 40

[sw1-GigabitEthernet0/0/4]port hybrid pvid vlan 40

配置完成后,在PC-3上使用ping命令测试与PC-1、PC-4、Server-1的连通行性,如下图所示。

从上图中可以看到,PC-3只能够与Server-1进行通信。

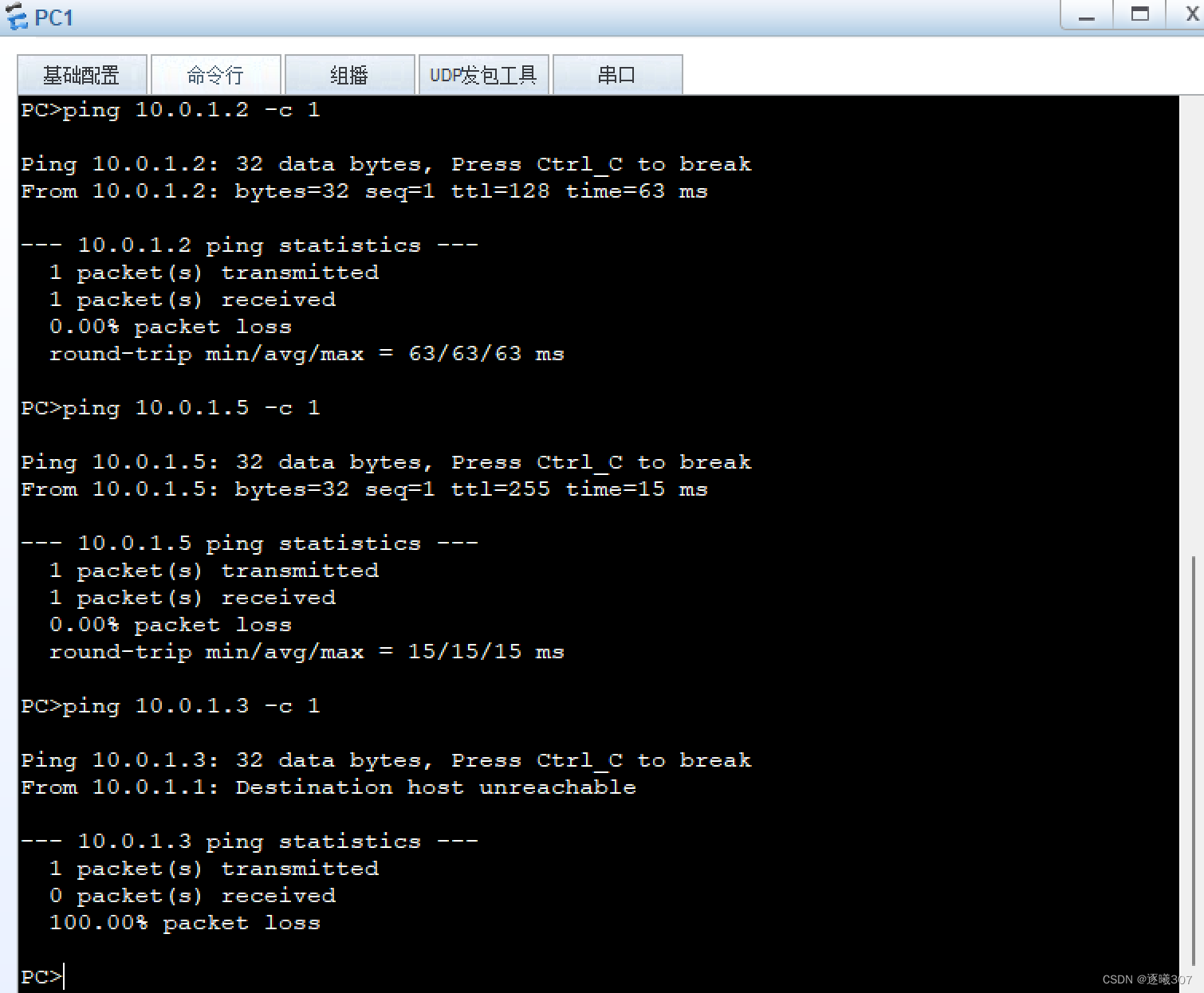

在PC-1上使用ping命令测试与PC-2、Server-1、PC-3之间的连通性,如下图所示。

从上图中可以看到,PC-1能够与同属部门A的PC-2进行通信,也能够与Server-1进行通信。至此,网络的需求完全得到了满足。

3.使用Mux VLAN实现网络需求

使用Hybrid端口的方法虽然能够实现网络需求,但是,为了隔离不同访客间的互相访问,就需要为每一个访客规划一个VLAN,同时SW1上连接Server-1的端口的配置也要进行相应的修改。显然,当访客数量快速增长时,这种方法会变得非常笨拙。下面使用Mux VLAN方法来解决这个问题。

将VLAN 10作为Mux VLAN中的主VLAN,将部门A所属的VLAN 20作为互通型从VLAN,将所有访客均划分至VLAN 30,并将VLAN 30作为隔离型从VLAN。由于SW1上加入Mux VLAN的端口仅能够允许一个VLAN的帧通过,所以需要将加入Mux VLAN的端口类型修改为Access。

[sw1]int g0/0/1

[sw1-GigabitEthernet0/0/1]port link-type access

[sw1-GigabitEthernet0/0/1]port default vlan 20

[sw1-GigabitEthernet0/0/1]int g0/0/2

[sw1-GigabitEthernet0/0/2]port link-type access

[sw1-GigabitEthernet0/0/2]port default vlan 20

[sw1-GigabitEthernet0/0/2]int g0/0/3

[sw1-GigabitEthernet0/0/3]port link-type access

[sw1-GigabitEthernet0/0/3]port default vlan 30

[sw1-GigabitEthernet0/0/3]int g0/0/4

[sw1-GigabitEthernet0/0/4]port link-type access

[sw1-GigabitEthernet0/0/4]port default vlan 30

[sw1-GigabitEthernet0/0/4]int g0/0/5

[sw1-GigabitEthernet0/0/5]port link-type access

[sw1-GigabitEthernet0/0/5]port default vlan 10

在VLAN 10的视图下设置VLAN10为主VLAN,设置VLAN 20为互通型从VLAN,设置VLAN 30为隔离型从VLAN。

[sw1]vlan 10

[sw1-vlan10]mux-vlan

[sw1-vlan10]subordinate group 20

[sw1-vlan10]subordinate separate 30

然后,在所有加入了Mux VLAN的端口下使能MUX VLAN的功能。

[sw1]int g0/0/1

[sw1-GigabitEthernet0/0/1]port mux-vlan enable

[sw1-GigabitEthernet0/0/1]int g0/0/2

[sw1-GigabitEthernet0/0/2]port mux-vlan enable

[sw1-GigabitEthernet0/0/2]int g0/0/3

[sw1-GigabitEthernet0/0/3]port mux-vlan enable

[sw1-GigabitEthernet0/0/3]int g0/0/4

[sw1-GigabitEthernet0/0/4]port mux-vlan enable

[sw1-GigabitEthernet0/0/4]int g0/0/5

[sw1-GigabitEthernet0/0/5]port mux-vlan enable

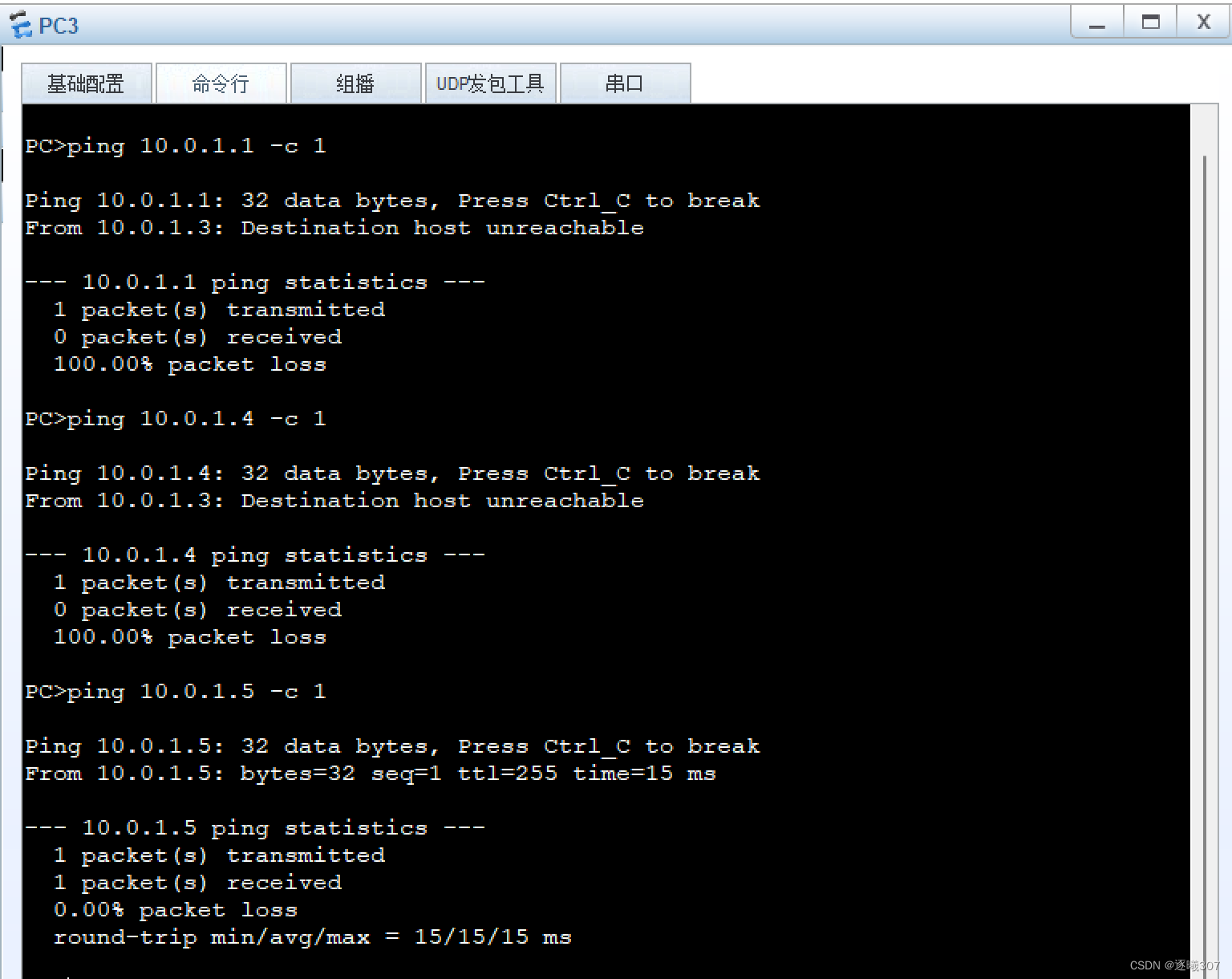

接下来,在PC-3上使用ping命令测试与PC-1、PC-4、Server-1的连通性,如下图所示。

从上图可以看到,PC-3无法与部门A的PC-1进行通信,也无法与属于同一个VLAN的访客B(PC-4)进行通信,只能够与属于主VLAN的Server-1进行通信。

从上图可以看到,PC-3无法与部门A的PC-1进行通信,也无法与属于同一个VLAN的访客B(PC-4)进行通信,只能够与属于主VLAN的Server-1进行通信。

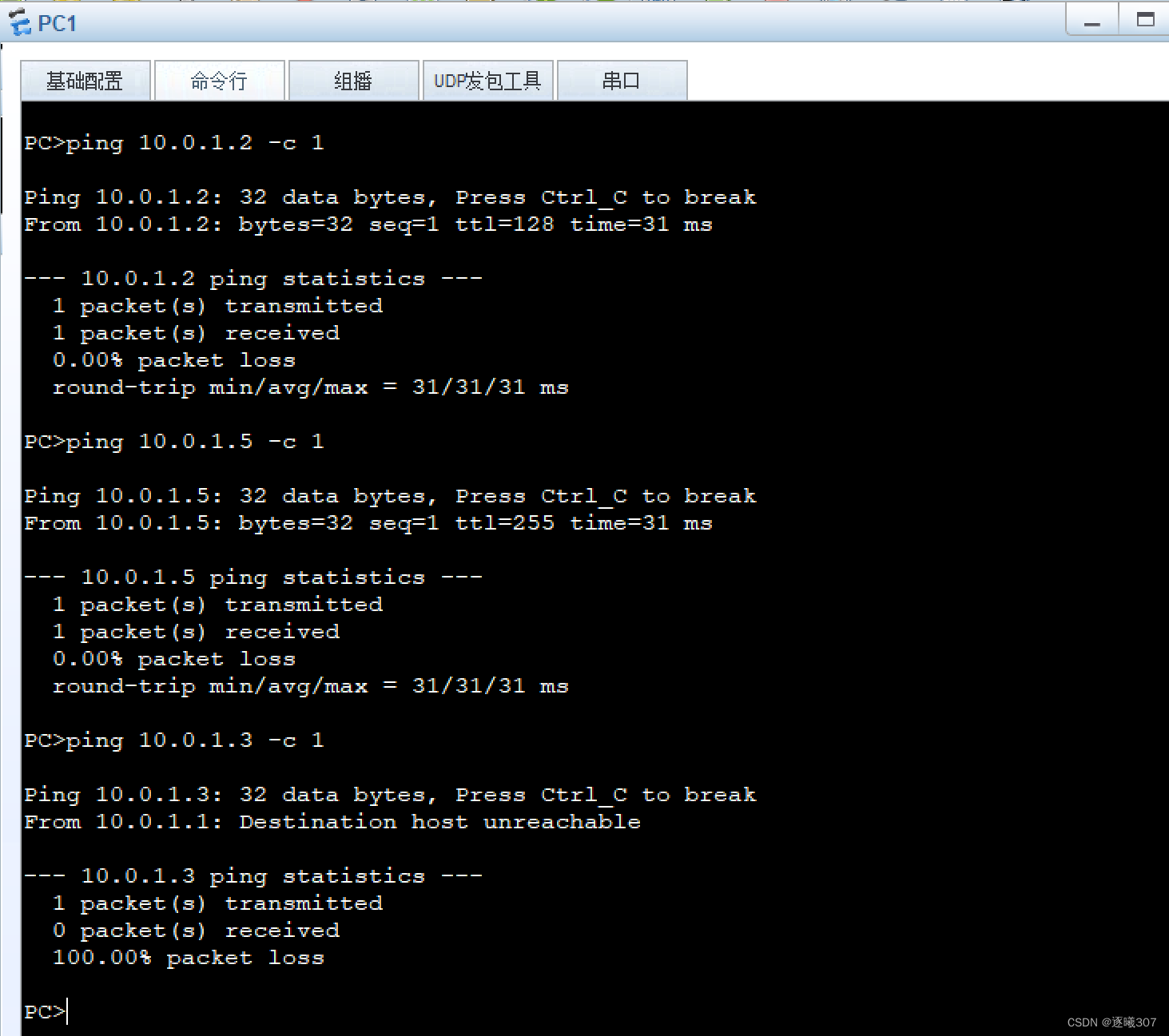

在PC-1上使用ping命令测试与PC-2、Server-1、PC-3的连通性,如下图所示。

从上图中可以看到,PC-1无法与访客A(PC-3)进行通信,但可以与属于同一部门A的PC-2进行通信,也可以与属于主VLAN的Server-1进行通信。至此,网络的需求完全得到了满足。

这篇关于MUX VLAN的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!