本文主要是介绍Nginx漏洞之未授权访问和源码泄漏漏洞处理,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、漏洞描述

某次安全扫描,发现某平台存在资源:未授权访问和源码泄漏;攻击者可能获取到网站的配置文件、敏感数据存储位置和访问凭证等信息。这意味着攻击者可以获得对网站的完全或部分控制权,进而进行恶意篡改、删除或添加恶意代码,破坏网站的正常运行、导致数据丢失、影响用户访问或利用网站进行其他不法行为。

处理:该资源接口进行鉴权设置,禁止公网未授权直接访问。

二、SSO服务器

SSO(Single Sign On)是实现在多个应用系统中,用户只需要登录一次就可以访问所有相互信任的应用系统;尤其在大型企业和政府部门等电子化系统办公场景中,一般办公系统会由多个不同的子系统构成,如果这些子系统直接暴漏,缺乏鉴权,就会出现上述的漏洞风险,那如何保证安全又不影响子系统业务交互呢?这个时候有一个SSO 单点登录就显得尤为重要了。但是注意,过多引入第三方SSO框架会让我们的异常错误可能出现:不在自己可控制的范围内的情况,可能不利于提高项目的健壮性及可持续发展。流程示意如下:

1)SSO建设选择

常用的13个开源免费单点登录SSO系统:

- sa-token - 一个轻量级 Java 权限认证框架,让鉴权变得简单、优雅!

- authelia - 是一个免费、开源、可私有化部署的单点登录(SSO)项目

- BootstrapAdmin - 基于 RBAC 的 Net7 后台管理框架,权限管理,前后台分离,支持多站点单点登录,兼容所有主流浏览器

- JustAuth - 如你所见,它仅仅是一个第三方授权登录的工具类库

- MaxKey - 单点登录认证系统

- jap - 一款开源的登录认证中间件,基于模块化设计,为所有需要登录认证的web应用提供一套标准的技术解决方案

- eiam - 数字身份管控平台

- CollectiveOAuth - 史上最全的整合第三方登录的开源库

- Netnr.Login - 第三方 OAuth2 授权登录管理

- keycloak - 是一个免费、开源身份认证和访问管理系统

- SD.IdentitySystem - 统一身份认证/权限管理/角色管理/菜单管理/SSO/License授权

- IdentityServer4 - 基于.NET 5+IdentityServer4+Vue+Sqlserver 的统一授权认证系统

- cas - 是一个开源的企业级单点登录系统

2)Apereo CAS系统:

Apereo CAS是一个开源的企业级单点登录系统,是CAS项目的一部分。Apereo CAS开箱即用,并且提供多种协议支持,如:CAS(v1,v2和v3)、SAML(1.0和2.0)、OAuth(v2)、OpenID、OpenID Connect等,Apereo CAS支持使用多种身份证方法,包括:JAAS、LDAP、RDBMS、Radius、JWT等。Apereo CAS支持通过Due、YubiKey、RSA、Google Authenticator、U2F、WebAuten等进行身份验证。

相关资源:Github、官网、文档

1> 架构图

3)Keycloak

Keycloak是一个免费、开源身份认证和访问管理系统,支持高度可配置的单点登录(SSO)功能,旨在为现代的应用程序和服务,提供包含身份管理和访问管理功能的单点登录工具。Keycloak内置支持连接到现有的LDAP或Active Directory服务器。也可以自己实现与关系数据库中的用户数据对接。

Keycloak支持许多目前比较流行认证标准协议,如:OpenID Connect,OAuth 2.0、SAML 2.0等。它还支持多平台多种语言:Java、Python、Go、Node.js、Spring、Quarkus ,同时还有 CLI 、SDK 和 RESTful API。

相关资源:GitHUB、官网、

1> 安装

#docker方式部署,完成后,可以访问 http://localhost:8080 进行测试,用户名/密码:admin/admin

docker run -p 8080:8080 -e KEYCLOAK_ADMIN=admin -e KEYCLOAK_ADMIN_PASSWORD=admin -d quay.io/keycloak/keycloak:18.0.0 start-dev2>配置keycloak

登陆keycloak 管理控制台,创建一个租户:在 keycloak 中,一个 realm 相当于一个租户,它允许创建独立的应用程序和用户组。master 是keycloak 中默认的 realm,master 是专用于管理 keycloak的,不建议用于自己的应用程序。要应用于自己的应用程序时,一般最好建立一个自己指定名称的 realm,在master下面单机 Add realm创建。

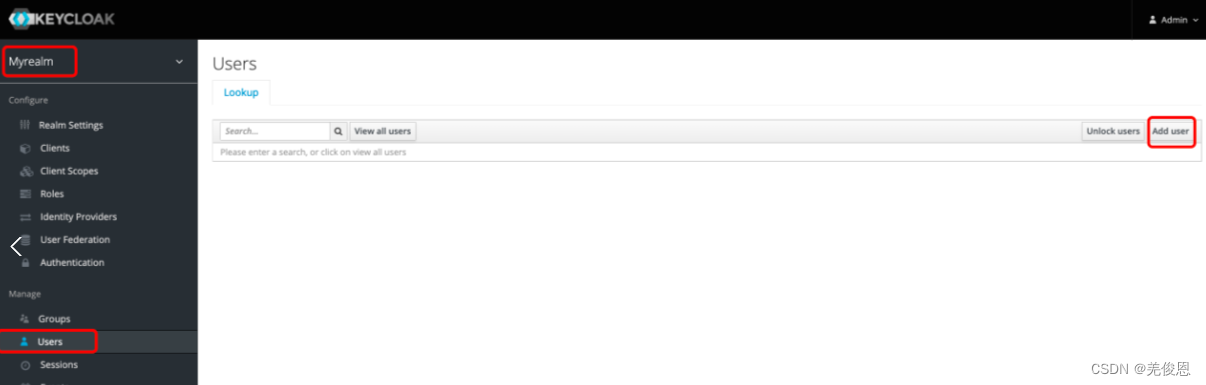

在新创建的 realm 中创建一个user:

保存成功后,设置初始密码,点击 Credentials,其中Temporary 处点击为 OFF,完成密码重置。

完成后,配置要单点的应用程序。Keycloak管理控制台Clients新建客户端: 用上面Keycloak 实例注册一个应用程序:

3>修改grafana配置:

编辑 /etc/grafana/grafana.ini,修改以下配置:

[server]

root_url = http://localhost:3000/

[auth.generic_oauth]

allow_sign_up = true

api_url = http://localhost:8080/realms/grafana/protocol/openid-connect/userinfo

auth_url = http://localhost:8080/realms/grafana/protocol/openid-connect/auth

client_id = grafana

client_secret = B1dllYApv88FHkkLQDqCwv2aRH5hHwoU

enabled = true

name = grafana

role_attribute_path = role

root_url = http://localhost:3000/

scopes = openid email

token_url = http://localhost:8080/realms/grafana/protocol/openid-connect/token

在 keycloak 中配置好正确的 用户名、密码 后,重新访问 grafana,就可以看到类似如下界面:

4)nginx密码限制访问

#安装 htpasswd 工具

yum -y install httpd-tools

#创建认证用户 ,会在/etx/nginx/passwd.db文件中生成用户名和加密的密码,格式类似: admin:YlmaHlkJnzhxG

htpasswd -c pass.db admin //输入密码#nginx 修改配置,增加: auth_basic 和 auth_basic_user_file

vim /usr/local/nginx/conf/nginx.conf

……

server {

listen 80;

server_name local.server.com;

auth_basic "User Authentication";

auth_basic_user_file /etc/nginx/pass.db;

location / {

root /data/www;

index index.html; }

}

#重启nginx服务

nginx -s reload

这篇关于Nginx漏洞之未授权访问和源码泄漏漏洞处理的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!