本文主要是介绍WLAN-AC配置,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

本文档针对随板AC特性(后文称之为WLAN AC),从原理、配置过程和配置举例等方面对特性进行介绍。

网络设计建议

连接AP的端口打开STP边缘端口

为了增强网络稳定性,避免误连接导致的网络环路,设备默认打开STP。打开了STP的端口与不支持STP的设备对接时端口会阻塞30秒。建议直连AP的交换机端口配置为STP边缘端口,让AP快速的加入网络。

<HUAWEI> system-view [HUAWEI] interface gigabitethernet 0/0/1 [HUAWEI-GigabitEthernet0/0/1] stp edged-port enable

连接AP的PoE端口打开LLDP功能

打开LLDP功能,使设备具有通过LLDP功能解析PD设备的能力;若不打开LLDP功能,设备仅通过解析与PD间的电流和电阻,实现对PD的检测和分类。相比电流和电阻解析,LLDP功能提供更全面、更准确的解析能力。

# 打开全局LLDP功能,打开全局的LLDP功能后,缺省情况下所有接口的LLDP功能都处于打开状态。

<HUAWEI> system-view [HUAWEI] lldp enable

部署网络VLAN

在实际应用中,针对管理报文和业务数据报文需要配置管理VLAN和业务VLAN。

- 管理VLAN:负责传输通过CAPWAP隧道转发的报文,包括管理报文和通过CAPWAP隧道转发的业务数据报文。

- 业务VLAN:负责传输业务数据报文。

说明:

-

直接转发方式下,建议管理VLAN和业务VLAN分别使用不同的VLAN,否则可能导致业务不通。例如,业务VLAN如果和管理VLAN相同,且交换机连接AP的端口配置了PVID为管理VLAN,则下行到用户的报文出连接AP的交换机时业务VLAN会被终结,从而导致业务不通。

-

隧道转发方式下,管理VLAN和业务VLAN不能配置为同一VLAN,否则会导致MAC漂移,报文转发出错。并且AP和AC之间只能放通管理VLAN,不能放通业务VLAN。

-

AD9431DN-24X的下行GigabitEthernet口工作模式为“middle”时,默认加入所有VLAN,但不创建VLAN,根据RU上的VLAN List自动创建、删除VLAN。

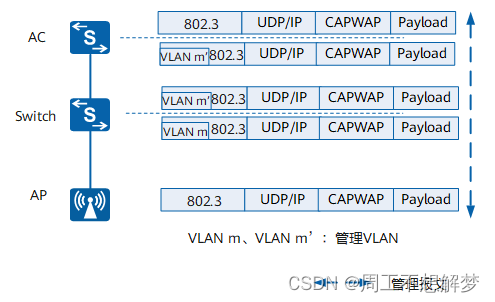

下面用VLAN m、VLAN m'表示管理VLAN,VLAN s、VLAN s'表示业务VLAN,分别介绍管理报文和业务报文的转发流程。

- 当AP与AC间为二层组网时,VLAN m与VLAN m'相同,VLAN s与VLAN s'相同;

- 当AP与AC间为三层组网时,VLAN m与VLAN m'不相同,VLAN s与VLAN s'不相同。

-

如图1所示,

- 上行(AP-->AC):管理报文由AP封装在CAPWAP报文中;由连接AP的Switch标记管理VLAN m;AC将CAPWAP报文解封装并终结管理VLAN m'。

- 下行(AC-->AP):管理报文由AC封装在CAPWAP报文并标记管理VLAN m';由连接AP的Switch终结VLAN m;AP接收CAPWAP报文后解封装。

-

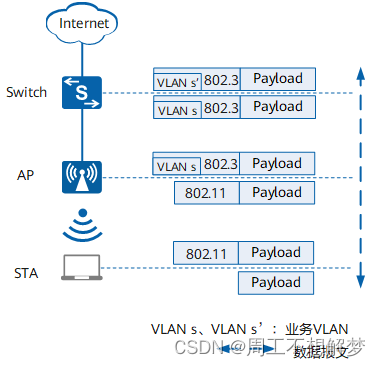

直接转发方式下业务数据报文的转发处理流程:

-

如图2所示,业务报文不经过CAPWAP封装。

- 上行(STA-->Internet):AP收到STA的802.11格式的上行业务数据,由AP直接转换为802.3报文并标记业务VLAN s后向目的地发送。

- 下行(Internet-->STA):下行业务数据以802.3报文到达AP(由上层网络设备标记业务VLAN s'),由AP转换为802.11格式发送给STA。

-

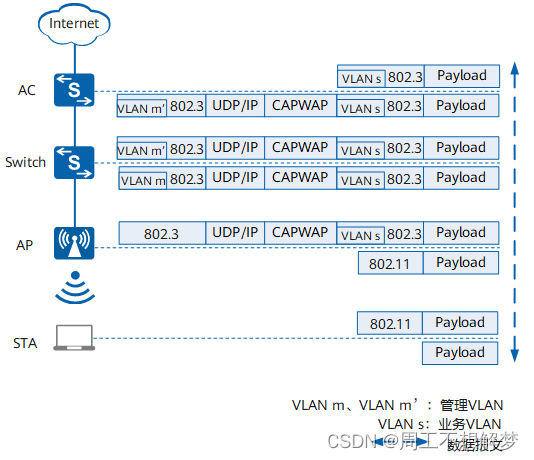

隧道转发方式下业务数据报文的转发处理流程:

如图3所示,业务报文经过CAPWAP封装,在CAPWAP数据隧道中传输。

- 上行(STA-->Internet):AP收到STA的802.11格式的上行业务数据,由AP直接转换为802.3报文并标记业务VLAN s,然后AP封装上行业务数据到CAPWAP报文中;由连接AP的交换机标记管理VLAN m;AC接收后解CAPWAP封装并终结VLAN m'。

- 下行(Internet-->STA):下行业务数据由AC封装到CAPWAP报文中,AC允许携带VLAN s的报文通过并对该报文标记VLAN m',由AC标记业务VLAN s和管理VLAN m';由连接AP的交换机终结VLAN m;由AP接收后解CAPWAP封装并终结VLAN s,并将802.3报文转换为802.11报文发送给STA。

封装后的报文在CAPWAP报文外层使用管理VLAN m,AP与AC之间的网络设备只能透传管理VLAN m,而对封装在CAPWAP报文内的业务VLAN s不能放通。

开启STP TC保护功能

AC的STP功能是默认开启的,通过STP可以防止网络因为连线失误或者链路备份需要存在的环路问题。

STP拓扑变化时会发送TC(Topology Change)报文通知其他设备刷新转发表,如果网络震荡,就会在短时间内收到很多TC报文,频繁的刷新MAC或者ARP表项操作会给设备造成很大的负担,也给网络的稳定带来很大隐患。

STP TC保护功能默认开启。启用TC保护功能后,在单位时间内,交换设备处理拓扑变化报文的次数可配置。如果在单位时间内,交换设备在收到拓扑变化报文数量大于配置的阈值,那么设备只会处理阈值指定的次数。对于其他超出阈值的拓扑变化报文,定时器到期后设备只对其统一处理一次。这样可以避免频繁的删除MAC地址表项和ARP表项,从而达到保护设备的目的。

# 如果用户需要了解设备对TC报文的具体处理情况,可以打开TC保护的告警开关。

<HUAWEI> system-view [HUAWEI] stp tc-protection

AC做网关时,建议去使能设备响应TC报文的功能,并开启MAC联动ARP功能,去使能环网切换时IP流量走二层转发功能

正常情况下,当STP检测到网络的拓扑发生变化,会发送TC报文通知ARP模块对ARP表项进行老化或者删除,此时设备需要重新进行ARP学习,以获得最新的ARP表项信息。但是如果网络的拓扑变化频繁,或者网络中设备的ARP表项很多,ARP的重新学习会导致网络中的ARP报文过多,极大地占用系统资源,影响其他业务的正常运行。

为了尽量避免这种情况的发生,可以让ARP表不响应TC报文,这样即使网络的拓扑发生了变化,网络中设备的ARP表项也不会被老化或者删除。同时,开启MAC刷新ARP功能,避免ARP表项没有得到及时刷新,可能导致用户业务中断。无线场景不支持环网切换时IP流量走二层转发流程,建议去使能。

# 系统的ARP表项不进行老化或者删除操作的功能。

<HUAWEI> system-view [HUAWEI] arp topology-change disable

# 开启设备的MAC刷新ARP功能。

<HUAWEI> system-view [HUAWEI] mac-address update arp

# 去使能设备进行环网切换时IP流量走二层转发流程。

<HUAWEI> system-view [HUAWEI] ip forwarding converge normal

AP接入端口部署端口隔离

无线应用场景下,AP之间一般不需要进行二层互访、广播报文互传的需求,因此需要在AP的接入端口上,都要配置端口隔离;加强用户通信安全同时避免无效的广播报文数据传输到AP上,影响AP转发性能和用户业务。另外AP网关以下的整个二层网络设备也需要配置端口隔离,如处于同一二层网络的汇聚交换机,保证不同交换机间的AP端口隔离。

# 配置接口GE0/0/1的端口隔离功能。

<HUAWEI> system-view [HUAWEI] interface gigabitethernet 0/0/1 [HUAWEI-GigabitEthernet0/0/1] port-isolate enable group 1

计费场景推荐用户隔离

流量模板下接入的所有用户之间的二层报文如果相互不能进行转发(即不能直接进行通信),则在提高用户通信安全性的同时还可以使用户流量集中至网关转发,便于对用户进行计费等管理。

# 配置名为“traffic1”的流量模板,并配置无线用户二层隔离。

<HUAWEI> system-view [HUAWEI] wlan [HUAWEI-wlan-view] traffic-profile name traffic1 [HUAWEI-wlan-traffic-prof-traffic1] user-isolate l2 Warning: This action may cause service interruption. Continue?[Y/N]y

开启ARP优化应答

如果多台设备组建的堆叠系统作为接入网关时,会收到大量请求本系统接口MAC地址的ARP请求报文。如果全部将这些ARP报文上送主交换机处理,将会导致主交换机CPU使用率过高,影响CPU对正常业务的处理。

为了避免上述危害,可以使能ARP优化应答功能,提高设备防御ARP泛洪攻击的能力。使能该功能后,堆叠系统会进行如下判断:

打开ARP优化应答后,以下配置会导致全局或相应VLANIF接口的ARP优化应答功能不生效:

设备打开ARP优化应答功能后,以下功能不生效:

- 对于目的IP是本系统接口IP地址的ARP请求报文,该接口所在的交换机直接回复ARP应答报文。

- 对于目的IP不是本系统接口IP地址的ARP请求报文,如果主交换机上配置了VLAN内Proxy ARP功能,接口所在的交换机会判断ARP请求报文是否满足代理条件,如果满足,则该接口所在的交换机直接回复ARP应答报文;如果不满足,堆叠系统会丢弃该报文。

-

缺省情况下,ARP优化应答功能处于使能状态。因此在收到ARP请求报文后,堆叠系统首先查看是否有该ARP请求报文中源IP对应的ARP表项。

- 如果对应的ARP表项存在,堆叠系统对该ARP请求报文进行优化应答。

- 如果对应的ARP表项不存在,堆叠系统不对ARP请求报文的应答进行优化。

- 执行命令arp anti-attack gateway-duplicate enable,打开了设备的ARP防网关冲突攻击功能。

- 执行命令arp ip-conflict-detect enable,打开了设备的IP地址冲突检测功能。

- 执行命令arp anti-attack check user-bind enable,打开了动态ARP检测功能。

- 执行命令dhcp snooping arp security enable,打开了出口ARP检测功能。

- 执行命令arp over-vpls enable,打开了设备在VPLS网络中的ARP代理功能。

- 执行命令arp-proxy enable,配置了路由式ARP代理功能。

- 根据源MAC地址进行ARP报文限速功能(通过arp speed-limit source-mac命令配置)

- 根据源IP地址进行ARP报文限速功能(通过arp speed-limit source-ip命令配置)

- 针对全局、VLAN和接口进行ARP报文限速(通过arp anti-attack rate-limit enable等命令配置)

这篇关于WLAN-AC配置的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!