本文主要是介绍除“单独同意”外,企业还需告知用户哪些内容?,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

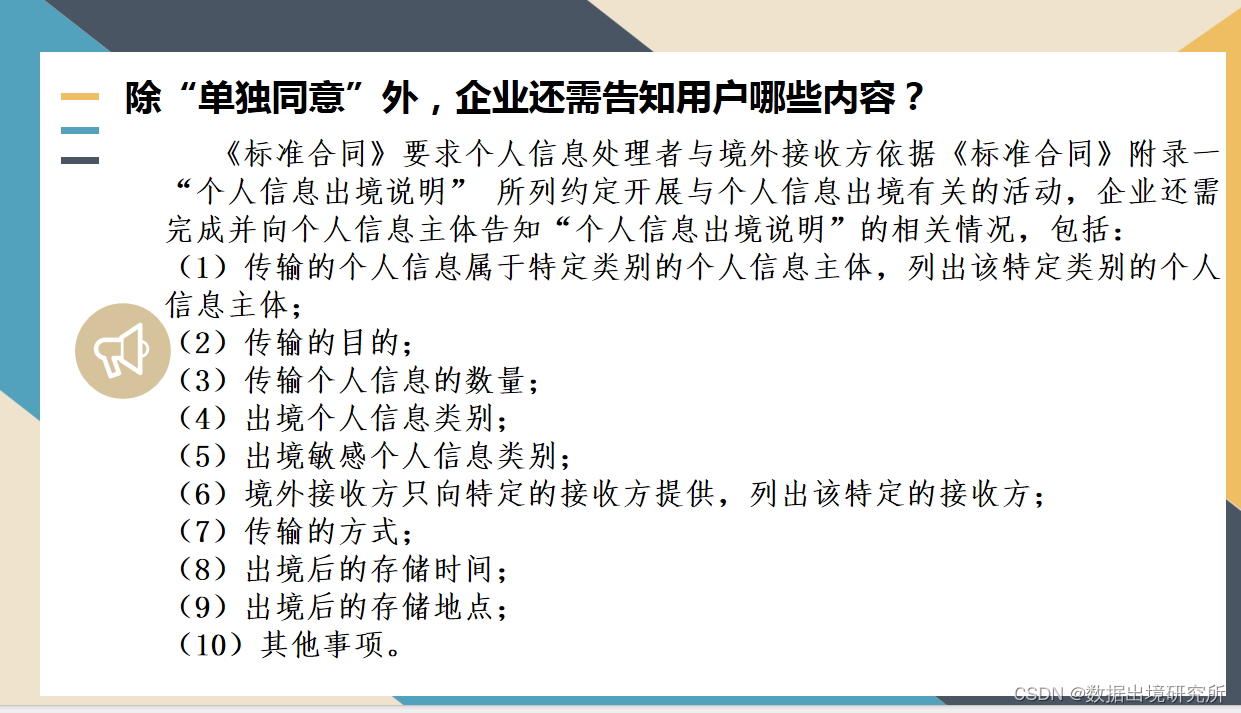

除“单独同意”外,企业还需告知用户哪些内容?

《标准合同》要求个人信息处理者与境外接收方依据《标准合同》附录一“个人信息出境说明” 所列约定开展与个人信息出境有关的活动,企业还需完成并向个人信息主体告知“个人信息出境说明”的相关情况,包括:

(1)传输的个人信息属于特定类别的个人信息主体,列出该特定类别的个人信息主体;

(2)传输的目的;

(3)传输个人信息的数量;

(4)出境个人信息类别;

(5)出境敏感个人信息类别;

(6)境外接收方只向特定的接收方提供,列出该特定的接收方;

(7)传输的方式;

(8)出境后的存储时间;

(9)出境后的存储地点;

(10)其他事项。

这篇关于除“单独同意”外,企业还需告知用户哪些内容?的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!