本文主要是介绍LRwinsocket协议测试AAA服务器,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

测试脚本生成过程分析

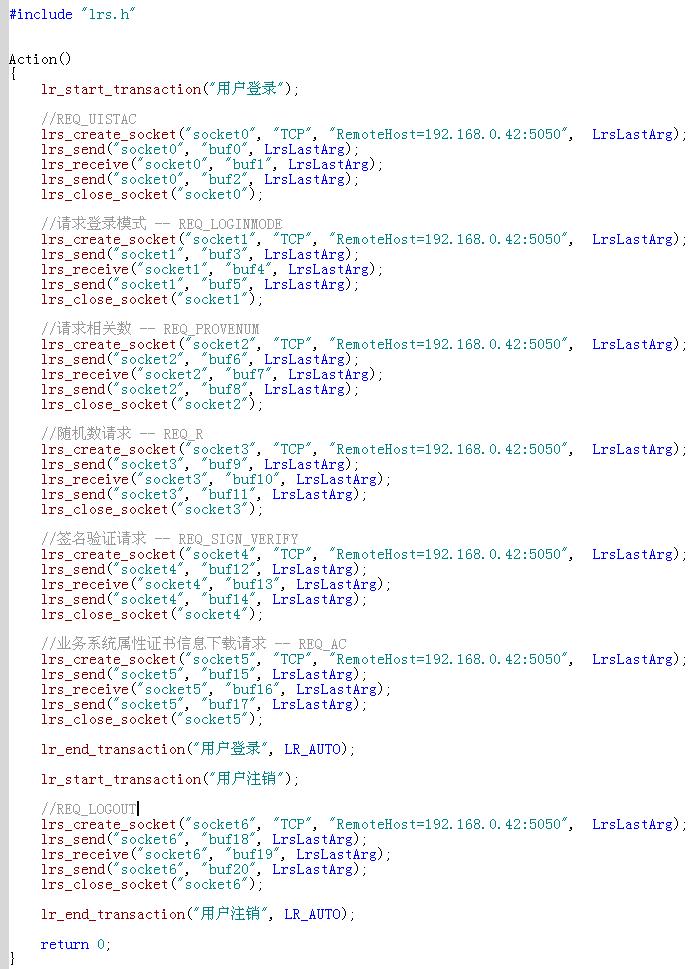

启动使用LoadRunner,选择Winsock协议,录制AAA服务器的“用户登录”和“用户注销”过程,得到用户实际登录的一个脚本,然后重复上述过程,再录一个用户“登录”、“注销”的脚本。经过对上述录制脚本的初步分析可以看出,每一个Socket的建立、包发送和接收,都对应着一个交易,具体如下图所示:

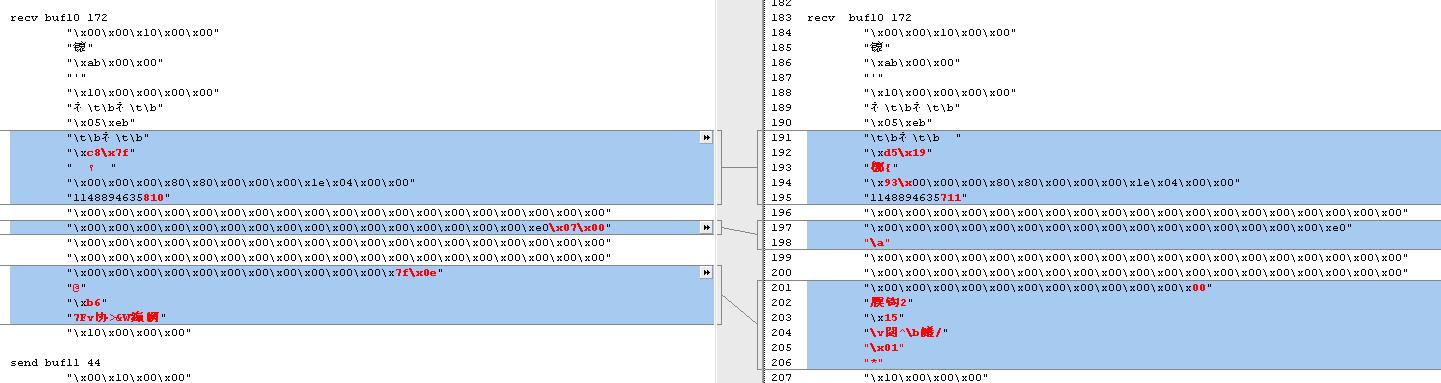

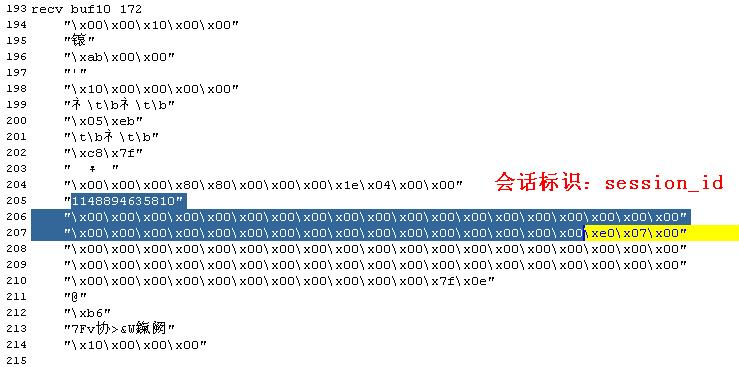

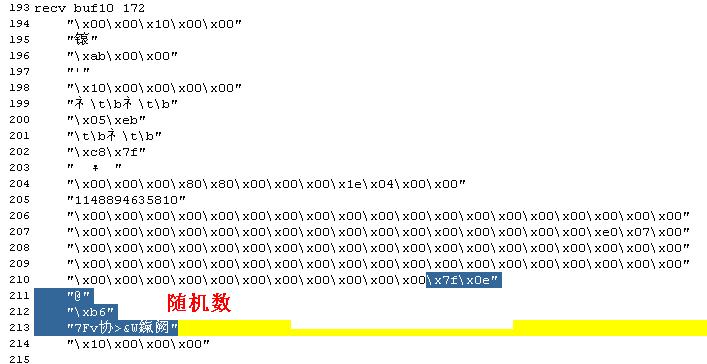

通过文本比较工具(UltraEdit)对测试脚本的进一步分析,发现其中有几个Buffer比较重要,需要在开发方(国瑞)技术人员的配合下分析其构成。比如buf10,其中包含一个用户请求的一个随机数,具体如下图所示:(此图为LR专用分析工具分析的结果)

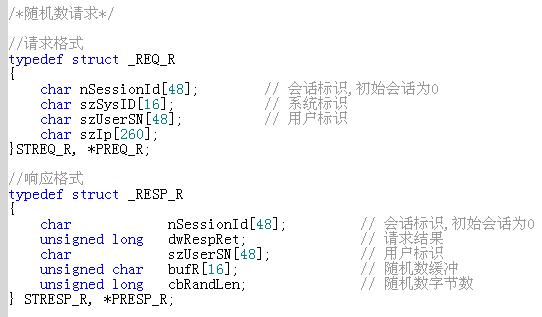

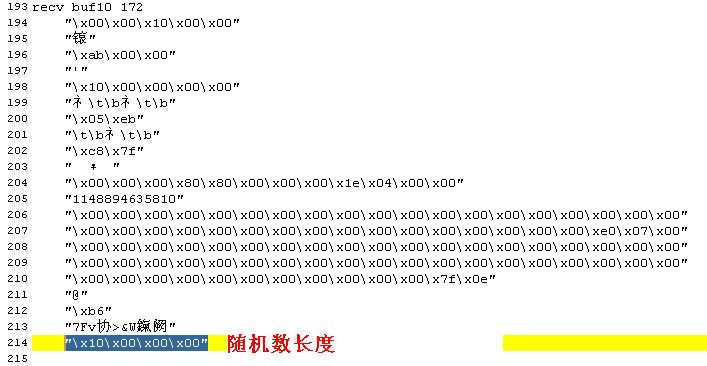

在开发方(国瑞)技术人员的配合下,对照了随机数请求的结构,得出了buf10中各部分的具体内容,加载AAA服务器客户端程序的struct,具体内容如下:

下面是几个关键点数据包的分析结果:

会话标识(Session_id):

随机数(bufR):

随机数长度(cbRandLen):

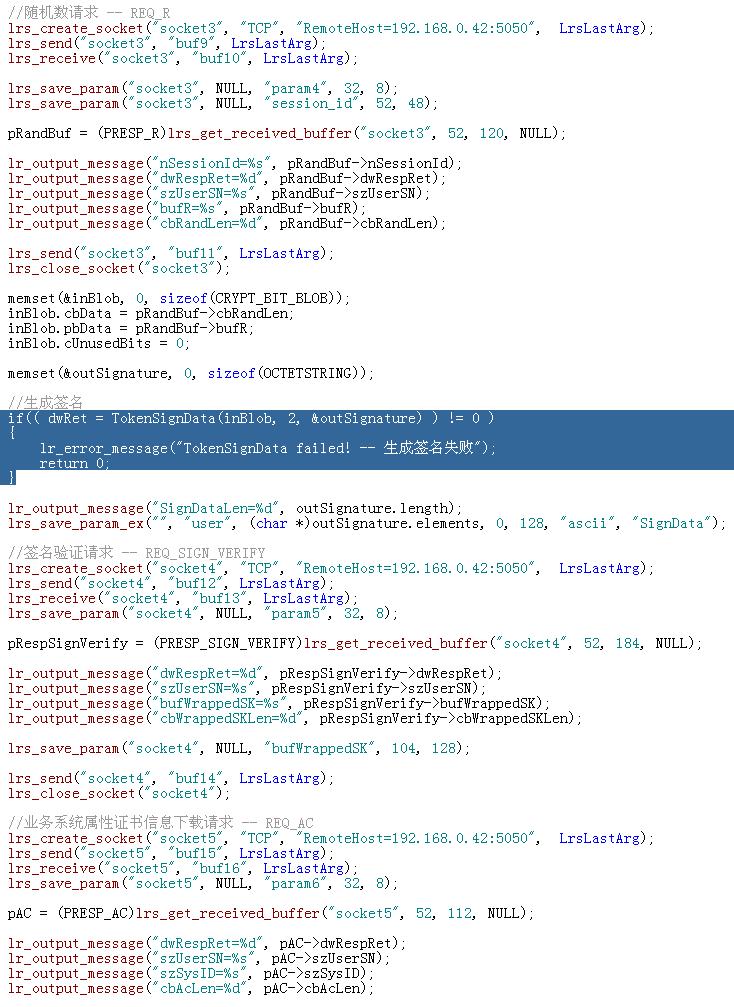

在开发方的配合下分析出:随机数需要由密钥生成签名,调用的是外部函数,这个函数在token-center.dll(AAA服务器客户端动态库)中定义。因此需要在vuser_init中把它载入此动态库,如下图所示:

同时需要在Action中做如下图所示调用TokenSignData(AAA服务器客户端函数)来对随机数进行签名:

经过上述的分析和修改后初步形成了AAA服务器压力测试的测试脚本,在VUG中可以运行通过,但同时需要输入登录电子钥匙的PIN码,通过上述的工作完成了对AAA服务器正确登录的脚本,但此脚本无法进行压力测试,因在创建并发场景时无法进行人机交互(即无法输入PIN码)不能完成正确登录过程。

通过与开发方(国瑞)的进一步讨论,可以通过在AAA服务器上屏蔽对用户签名的验证过程;然后在测试脚本中注释掉用户的签名部分,这样就可以完成对AAA服务器的压力测试,这种方法只是对AAA服务器进行了少量的修改,且修改过程(只屏蔽了签名的验证部分),因此不会影响到对服务器的压力测试,方法可行。

在上述修改的基础上,在ARA系统上为现有的4把电子钥匙进行授权,同时记录4把电子钥匙的数字证书序列号,然后进行后面的压力测试过程。

1.2 压力测试场景及执行过程

通过上述分析得到的测试脚本Login_Logout_6,创建压力测试场景,模拟4个并发用户访问AAA服务器的行为,模拟的4个用户对应4个数字证书,在每次循环中,四个用户每一个用户固定选取一个数字证书进行登录注销请求,如下图所示:

图1 Loadrunner压力测试场景

此脚本可以正常运行,详细见下图:

图2 Loadrunner压力测试场景执行过程

1.3 测试结果分析

上述测试场景运行5分钟后,查看LR的运行结果,可以得到以下测试信息:

两个交易的“平均事务响应时间”曲线平稳,标准偏差小于0.5,在90%的置信区间内,“用户登录”的响应时间为0.851秒,“用户注销”的响应时间为0.179秒。

2 实验结果分析

通过此次实验可以得到以下结论:

Ø 可以通过LR对AAA服务器进行压力测试,同时也可以通过LR的(windows/socket)协议对类似非标准协的通信的服务器进行压力测试;

Ø 在应用Windows/socket协议在进行此类测试过程中,脚本开发需要大量的分析和编成过程,因此需要工具厂商的配合,或培养测试组自己的脚本开发人员;

Ø 对于此类的测试需要开发方技术人员的大力配合,需要开发方开放通信协议调用函数、动态库、结构体等信息;

Ø 在必要的时候需要在开发方的配合下绕过不影响压力测试结果的认证,签名等过程。

这篇关于LRwinsocket协议测试AAA服务器的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!