本文主要是介绍IOS如何通过友盟上报的错误,使用dSYM查看报错的代码,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

我们在集成友盟APM插件之后,将会在后台查看我们App的奔溃异常日志了,一般对于奔溃的记录,都是记录的内存地址,那么我们应该如何将内存地址映射到咋们App对应的代码中呢,这篇文章我们从头到尾简单梳理一下。

首先,对于集成APM插件,我们就不讲了,直接可以通过官方文档,过程应该不会太过于复杂了。

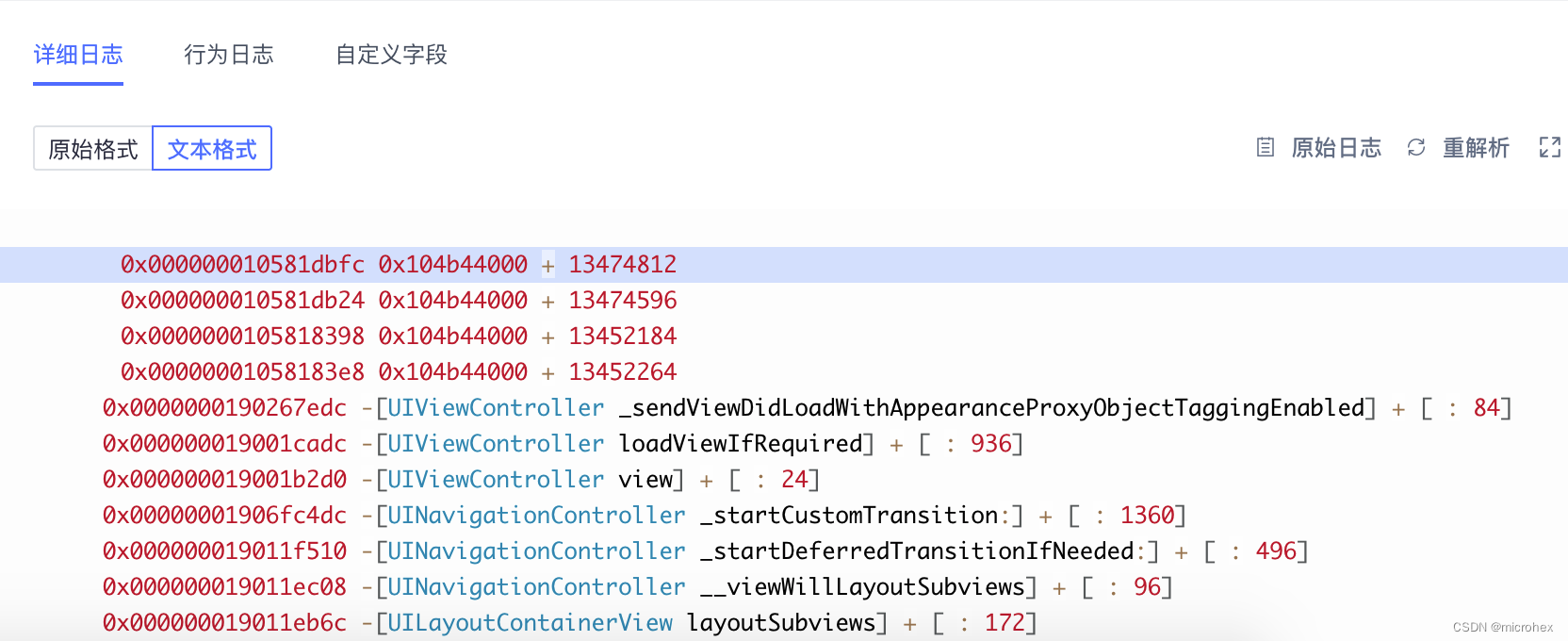

当我们获取到一个崩溃记录时,类似于下面的逻辑:

可以看到,这是二进制内存地址,那么如何查询报错的地址呢?

这时候,我们就需要用到 dSYM文件了。在iOS中,dSYM文件一个特殊的调试符号文件,用于存储编译后应用程序的调试信息。dSYM的全称是"Debug SYMbol"。当应用程序编译并链接成一个可执行文件时,编译器会生成这个文件。它包含了能够帮助我们在程序奔溃时可以知道奔溃的函数名称,行号和文件名。

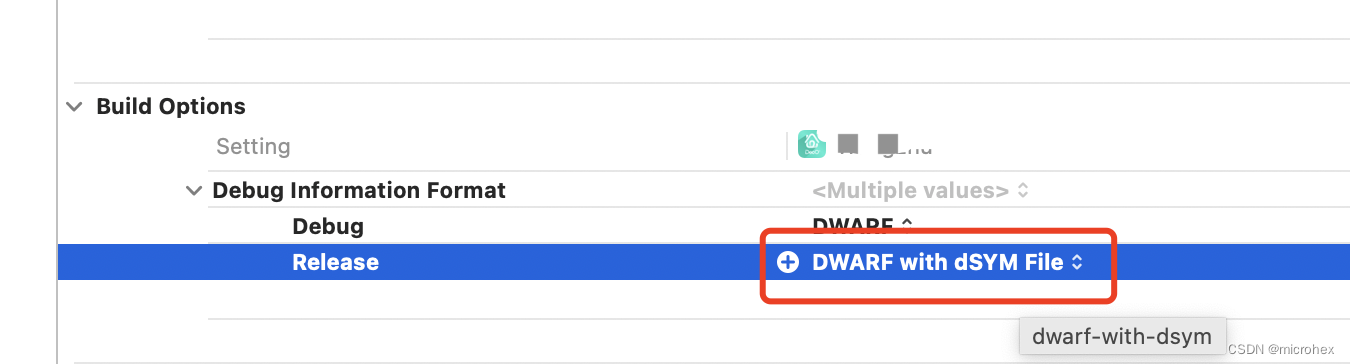

那么应该如何生成 dSYM文件时,在Xcode中设置时,设置Build Options中Debug Information Format的Release 中设置DWARF with dSYM File即可,如下图所示:

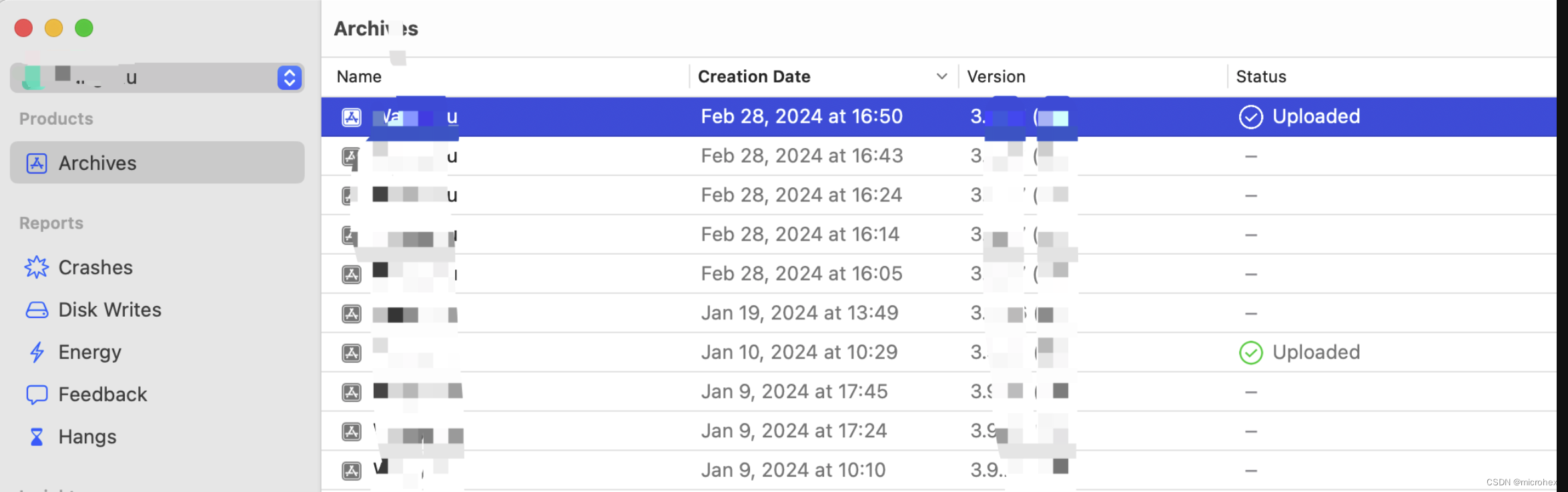

然后我们即可打包,包打完之后,我们可以在xCode的window -> Organizer中看到我们的 App档案了,如下图所示:

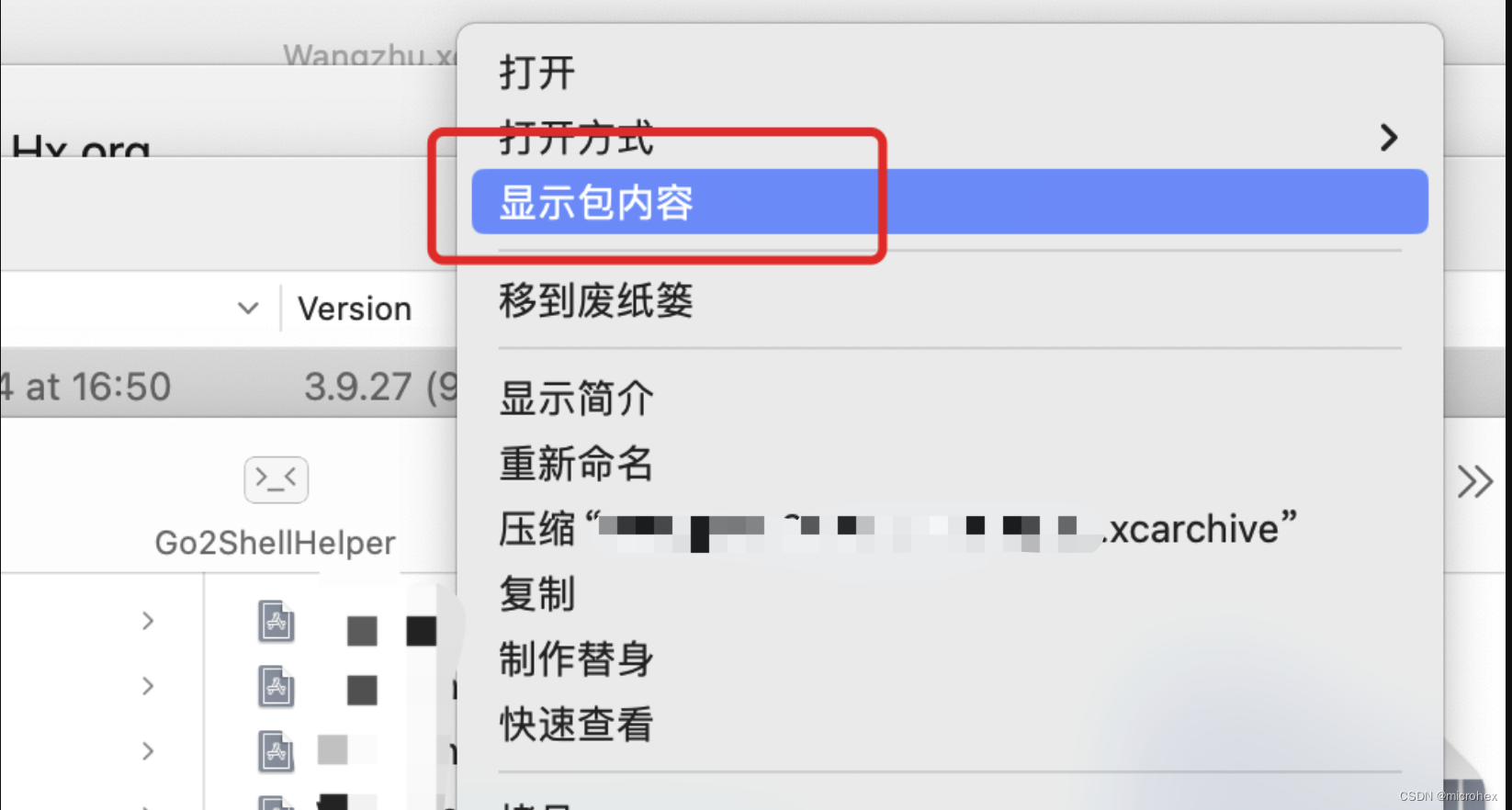

拿一个最新的包,然后右键在Finder中查看,然后右键显示包内容:

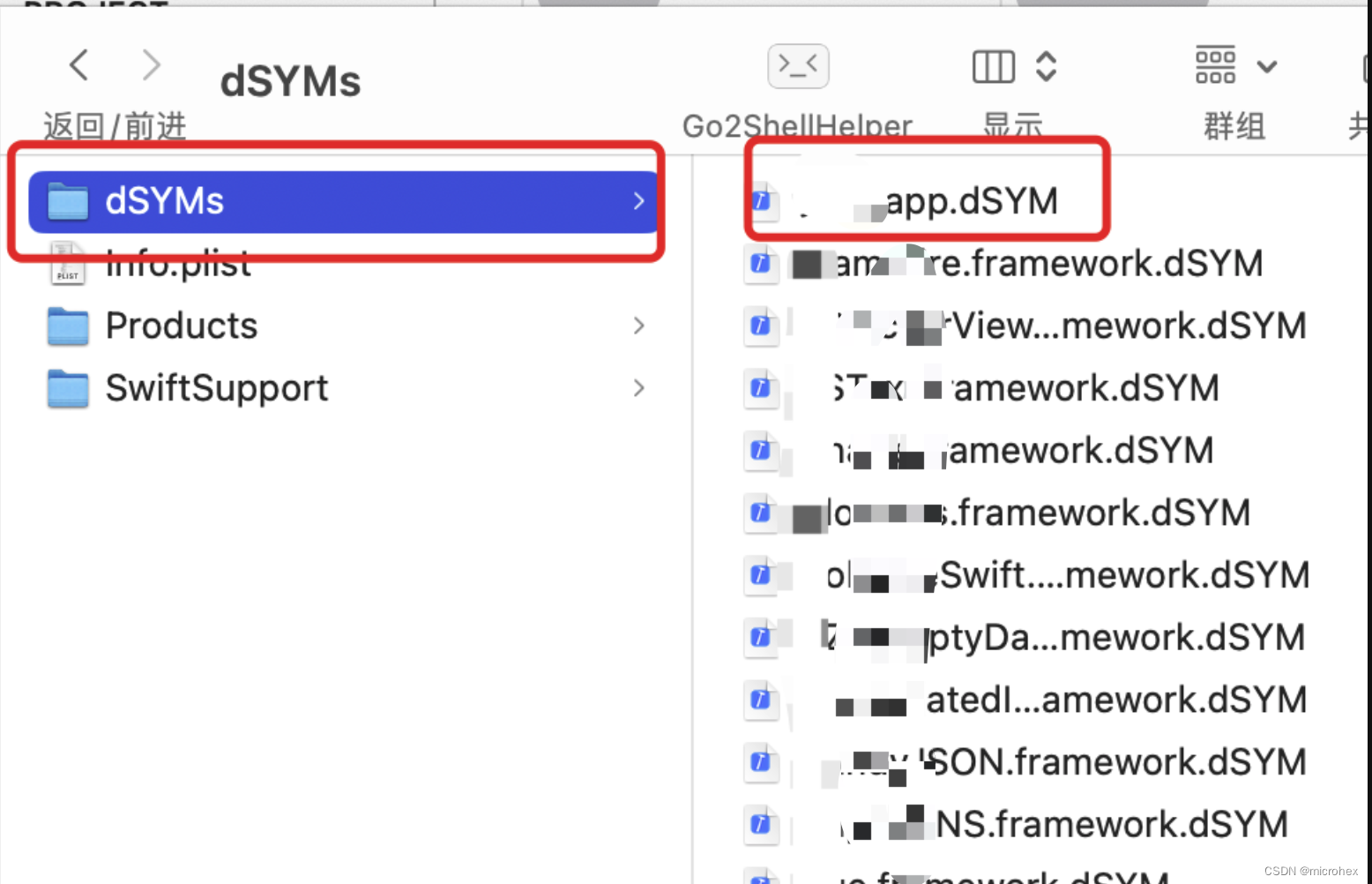

然后就可以看到我们的 dSYM文件夹了:

然后直接获取到我们的 dSYM 文件地址,假如我们的地址为:

/Users/user_name/Desktop/3-20-dsym/dSYMs/Demo.app.dSYM/Contents/Resources/DWARF/Demo

待我们获取到打包之后的dSYM地址之后,剩下的就需要靠 atos了。

那么什么是 atos 呢?

atos是一个命令行工具,用于将奔溃日志中的地址(通常是十六进制的内存地址)转换成文件名、函数名和源代码行号,这样更有助于开发者理解奔溃时发生的上下文。要使用 atos 命令时,需要注意以下信息:

- 符号化的应用程序的二进制文件(通常是.app包中的可执行文件)

- 产生奔溃的设备的体系结构(例如 arm64)

- 奔溃时的内存地址

- 相关的dSYM文件,它包含了调试符号。

下面是一个基本的 atos 使用实例:

atos -o <dSYM文件或者应用程序的路径> -l <加载地址> <奔溃地址>

其中

- -o 参数后跟的是应用程序的dSYM文件或者是未剥离符号的可执行文件

- -l 参数后跟的是加载地址(load address),即奔溃日志中的二进制映像的起始地址(它通常是出现在奔溃日志的Binary Images部分)

- 最后一个地址是我们希望解析的内存地址

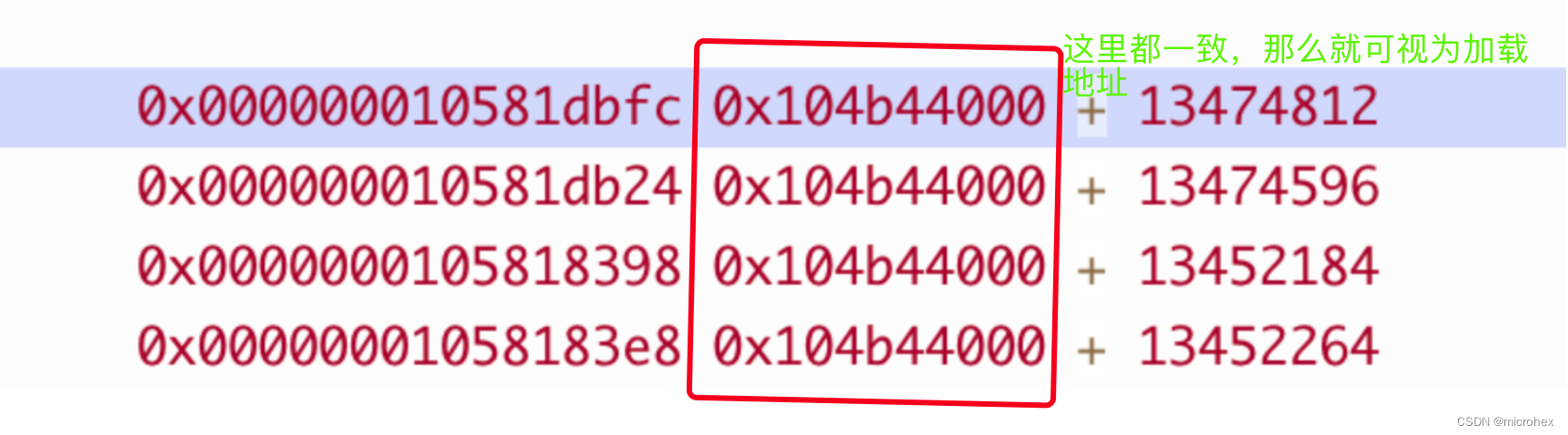

例如,当我们再次去看图一时,我们可以查询到我们的加载地址是0x104b44000, 那为啥不是前面的 0x000000010581dbfc呢?因为我们可以看到有前面的四个地址都是不同的,唯一相同的地址是后面的0x104b44000,所以我们可以推论出0x104b44000就是我们的加载地址,那么0x000000010581dbfc 就是我们的解析地址。然后,按照我们现在的逻辑,直接按部就班在终端输入如下命令:

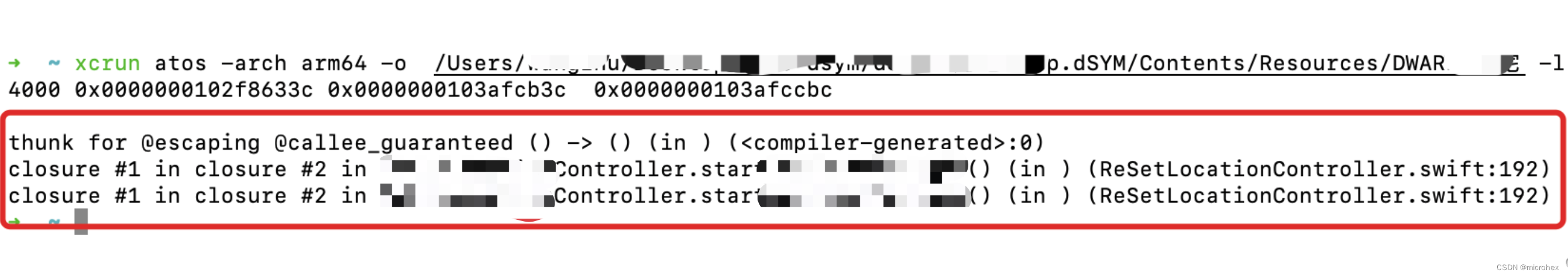

xcrun atos -arch arm64 -o /Users/root/Desktop/3-20-dsym/dSYMs/Demo.app.dSYM/Contents/Resources/DWARF/Demo -l 0x102b94000 0x0000000102f8633c 0x0000000103afcb3c 0x0000000103afccbc

如图,我们可以看到:

我们可以看到,这里的XXXController.startXXX() 即是我们的出问题所在代码。

通过找到出现问题的代码之后,那么接下来分析一下就容易多了。

这篇关于IOS如何通过友盟上报的错误,使用dSYM查看报错的代码的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!