本文主要是介绍(保姆级解析)ctfshow——20道vip限免题目解析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

【CDN穿透】没有做出来

文章是本人的详细做题过程,里面包含踩坑做法,欢迎各位师傅一起讨论交流。希望做出来【CDN穿透】的师傅,可以私我一份题解(doge),万分感谢。

robots后台泄露

题目提示:

总有人把后台地址写入robots,帮黑阔大佬们引路。

解题:

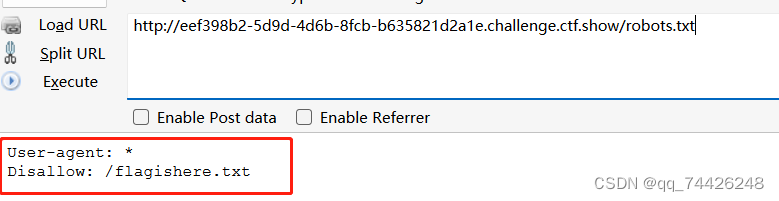

想到看小迪的时候/robots.txt路径下有好东西

直接查看/robots.txt

显示:

访问/flagishere.txt,得到flag

源码泄露

题目提示:

开发注释未及时删除

解题:

查看源码直接找到flag

<body><h3>web1:where is flag?</h3><!-- ctfshow{14b06d11-4e6e-46d4-bc76-9f32cb707572} -->

</body>

</html>

phps源码泄露

题目提示:

phps源码泄露有时候能帮上忙

解题:

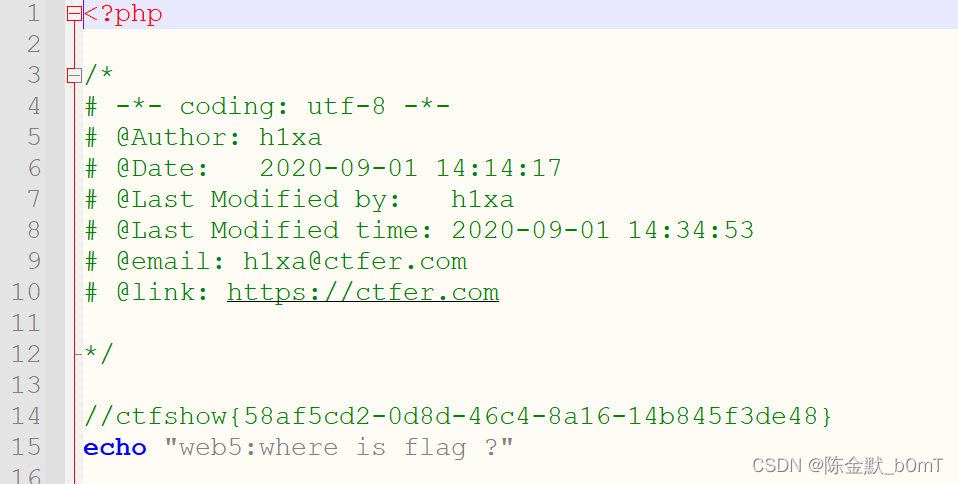

默认配置文件名是/index.php,这里是phps源码泄露

尝试访问:

/index.phps弹出下载文件,下载之后用Notepad++打开

成功得到flag

协议头信息泄露

题目提示:

没思路的时候抓个包看看,可能会有意外收获

解题:

我偏不抓包,直接右键查看网络元素

在响应头里看到:

源码压缩包泄露

题目提示:

解压源码到当前目录,测试正常,收工

解题:

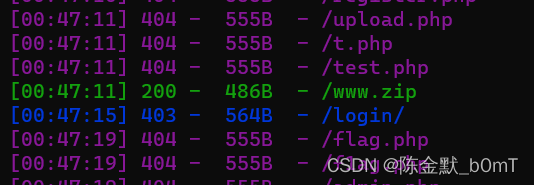

访问www.zip 下载zip文件:

注:我这里用的dirsearch加CTF字典,我不会让御剑扫.zip文件,7knscan不能扫ctfshow上的靶场(会误报)

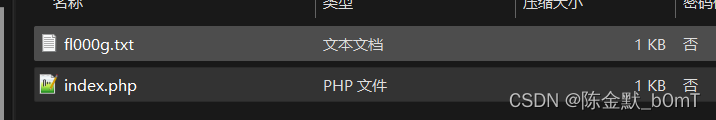

解压后:

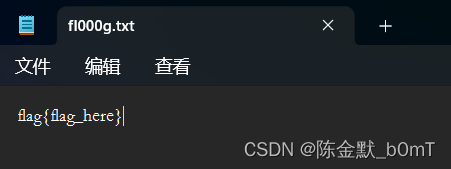

打开txt文件:

很明显这是假的,误导人的

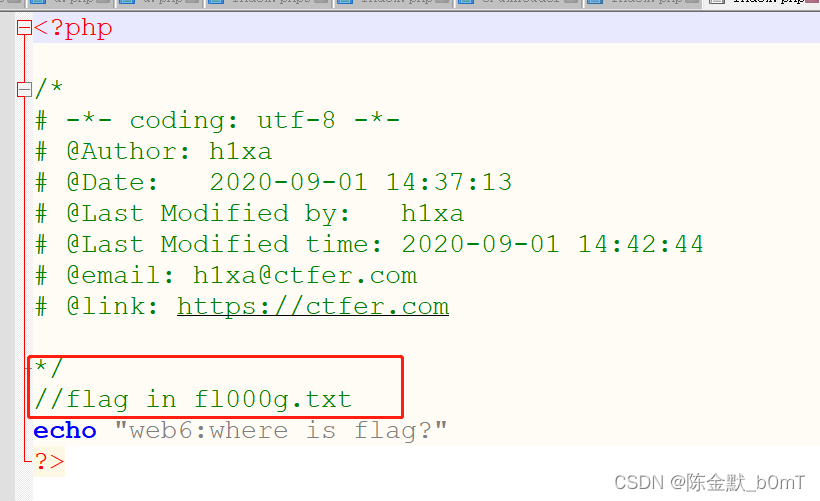

打开php文件

访问得到flag

版本控制泄露源码

题目提示:

版本控制很重要,但不要部署到生产环境更重要。

知识点:git源码泄露

Git是一个开源的分布式版本控制系统,在执行git init初始化目录的时候,会在当前目录下自动创建一个.git目录,用来记录代码的变更记录等。发布代码的时候,如果没有把.git这个目录删除,就直接发布到了服务器上,攻击者就可以通过它来恢复源代码。

解题:

访问/.git 直接得到flag

版本控制泄露源码2

题目提示:

版本控制很重要,但不要部署到生产环境更重要

知识点:SVN源码泄露

SVN(subversion)是源代码版本管理软件,造成SVN源代码漏洞的主要原因是管理员操作不规范。“在使用SVN管理本地代码过程中,会自动生成一个名为.svn的隐藏文件夹,其中包含重要的源代码信息。但一些网站管理员在发布代码时,不愿意使用‘导出’功能,而是直接复制代码文件夹到WEB服务器上,这就使.svn隐藏文件夹被暴露于外网环境,黑客可以借助其中包含的用于版本信息追踪的‘entries’文件,逐步摸清站点结构。”(可以利用.svn/entries文件,获取到服务器源码、svn服务器账号密码等信息)

更严重的问题在于,SVN产生的.svn目录下还包含了以.svn-base结尾的源代码文件副本(低版本SVN具体路径为text-base目录,高版本SVN为pristine目录),如果服务器没有对此类后缀做解析,黑客则可以直接获得文件源代码。

解题:

访问/.svn 直接得到flag

vim临时文件泄露

题目提示:

发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了

知识点:

Vim是linux中的常用编辑器 vim中的swp即swap文件,在编辑文件时产生,它是隐藏文件,如果程序正常退出,临时文件自动删除,如果意外退出就会保留,文件名为 .filename.swp,(第一次产生的交换文件名为“.filename.txt.swp”;再次意外退出后,将会产生名为“.filename.txt.swo”的交换文件;而第三次产生的交换文件则为“.filename.txt.swn”) 备份文件名为 filename~

解题:

生产环境index.php 访问index.php.swp 发现下载文件 打开得到flag

cookie泄露

题目提示:

cookie 只是一块饼干,不能存放任何隐私数据

解题过程:

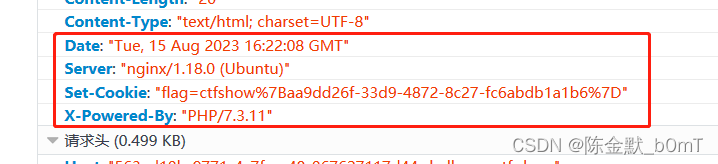

查看网络元素,发现flag:

%7B 和 %7D url解码之后是 { 和 }

域名txt记录泄露

题目提示:

域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息

5月30日 修复,目标地址为flag.ctfshow.com

解题过程:

搜索域名解析记录,打开一个在线解析网站,输入flag.ctfshow.com,在txt一栏找到flag(我这里用的是在线nslookup域名解析查询工具 - UU在线工具 (uutool.cn))

探针泄露

题目提示:

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

解题过程:

php探针:phpinfo.php,用御剑进行目录扫描,扫到了tz.php,访问找到php探针,Ctrl+F搜索flag,成功得到flag

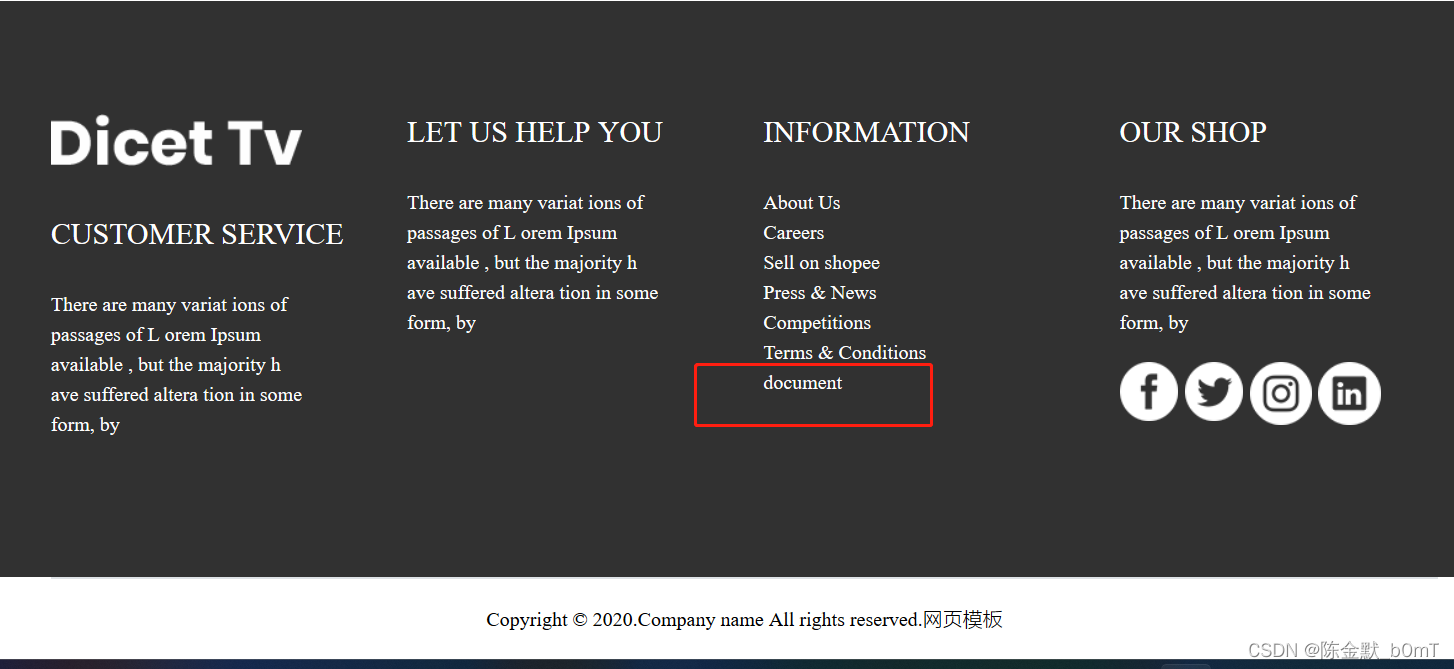

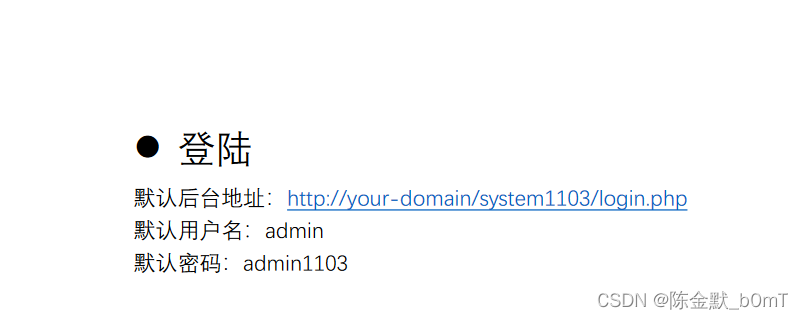

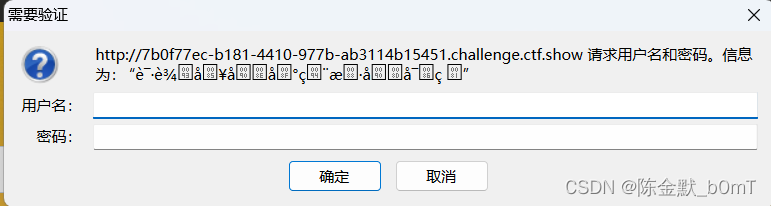

内部技术文档泄露

题目提示:

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

解题过程:

查看源代码,发现个document.pdf 打开之后是乱码;在页面随意点击,发现页面几乎是一个静态页面,点击部分内容还会返回最顶部。

在最底部找到一个document,

点击进入:

http://38ea814e-850c-4a23-a122-15092d6e0a4d.challenge.ctf.show/document.pdf

下滑发现:

访问http://7a8bf01d-c1d6-4662-a041-c1c09eeb3d2e.challenge.ctf.show/system1103/login.php

登录得到flag

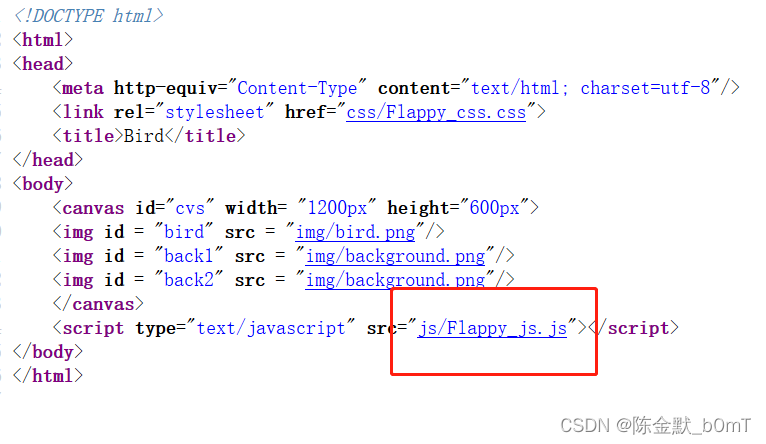

js敏感信息泄露

题目提示:

不要着急,休息,休息一会儿,玩101分给你flag

解题过程:

打开:

好哎,操控坤坤穿越管道!!!不过游戏太难了

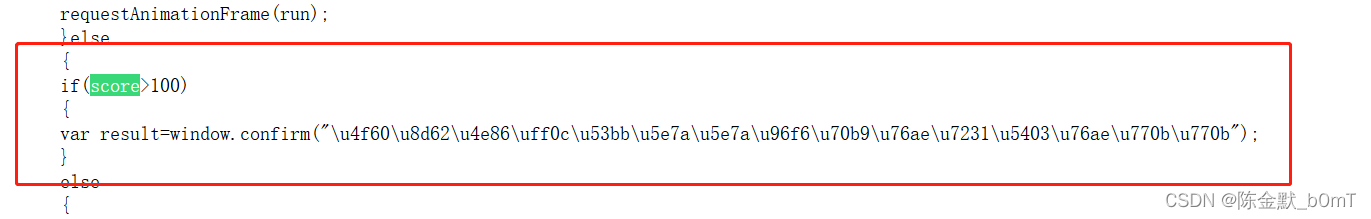

查看源代码进入js文件/js/Flappy_js.js

题目说分数为101时给flag,在js文件中搜索score ,找到score>100

发现一段密文:

\u4f60\u8d62\u4e86\uff0c\u53bb\u5e7a\u5e7a\u96f6\u70b9\u76ae\u7231\u5403\u76ae\u770b\u770b

查阅资料:“\u”后的16进制字符串是相应汉字的utf-16编码

找个在线网站解密:

你赢了,去幺幺零点皮爱吃皮看看

(泥煤的,这句话我理解了老半天)

访问110.php得到flag

前端密钥泄露

题目提示:

密钥什么的,就不要放在前端了

解题过程:

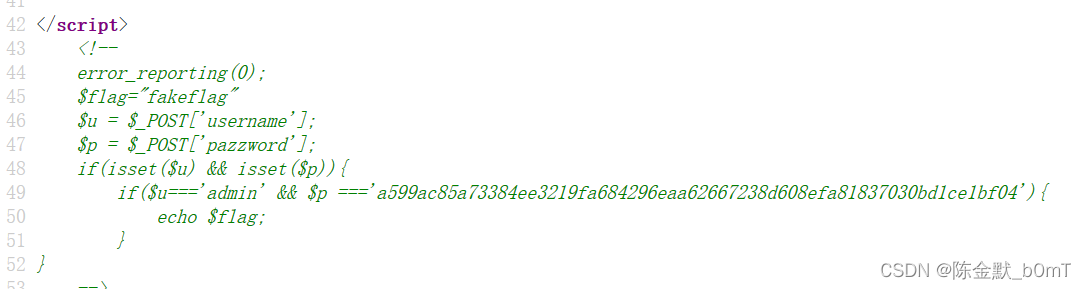

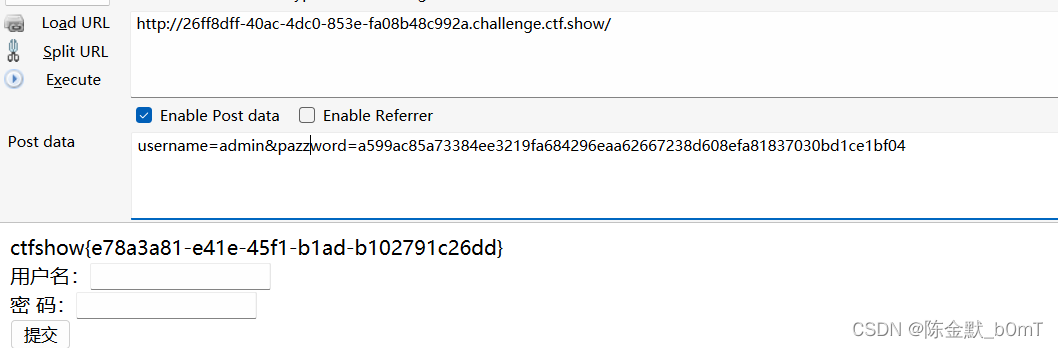

查看源码发现:

POST提交直接得到flag

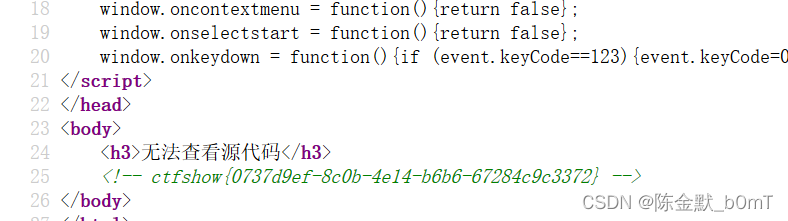

前台JS绕过

题目:

js前台拦截 === 无效操作

解题:

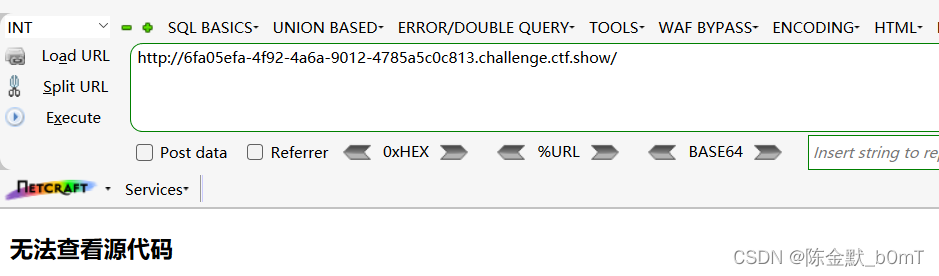

打开显示:无法查看源代码,左右键和F12都被禁了。

渗透火狐一键禁用js(没有这个插件的话,搜索浏览器禁用js的方法,按步骤来就可以)

(我这里算是偷懒了,Shift+Ctrl+i也可以查看源代码)

刷新查看源码找到flag

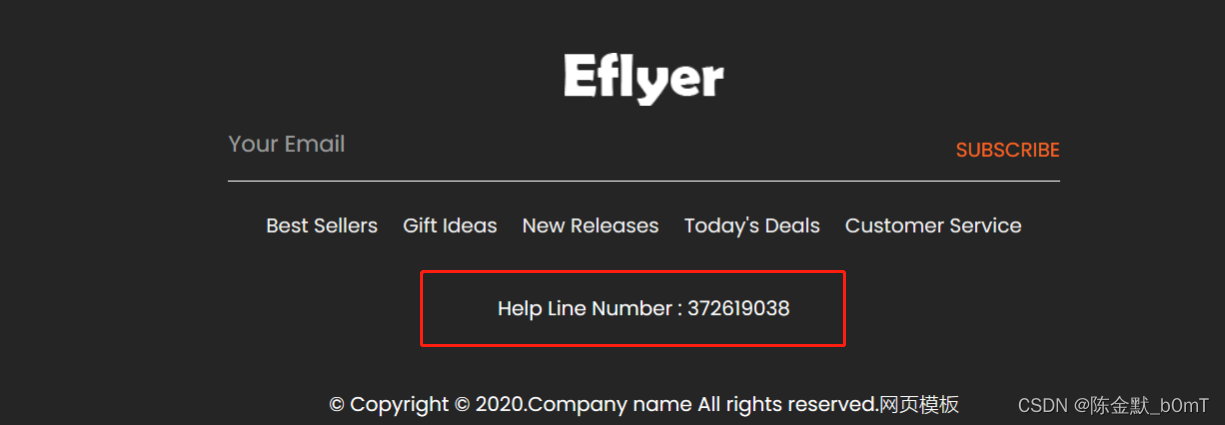

敏感信息公布--ctfshow.com

题目:

有时候网站上的公开信息,就是管理员常用密码

解题:

目录扫描道/admin,访问显示要登陆;

根据题目提示,在网页最下面找到:

Help Line Number : [372619038]

admin 372619038 登录后台得到flag

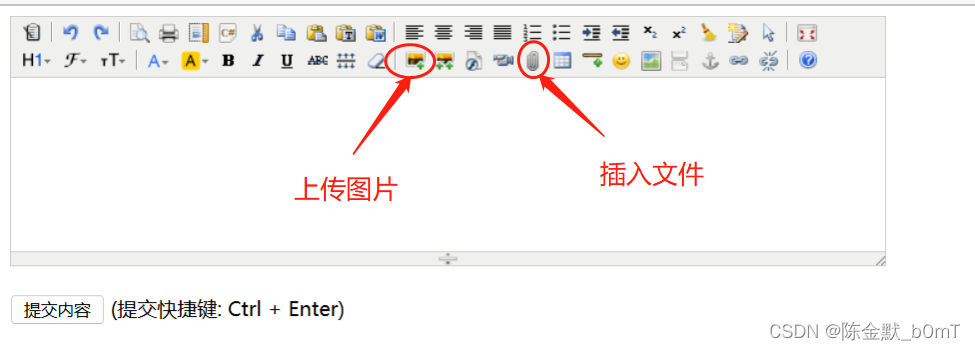

编辑器配置不当

题目:

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

解题:

直接开扫,然后查看页面源码,发现网站用的bootstrap4.5,然后搜bootstrap4.5漏洞,啥也没找到,呜呜呜;

看扫描器,发现了/editor,和题目描述相符,直接访问:是一个编辑框

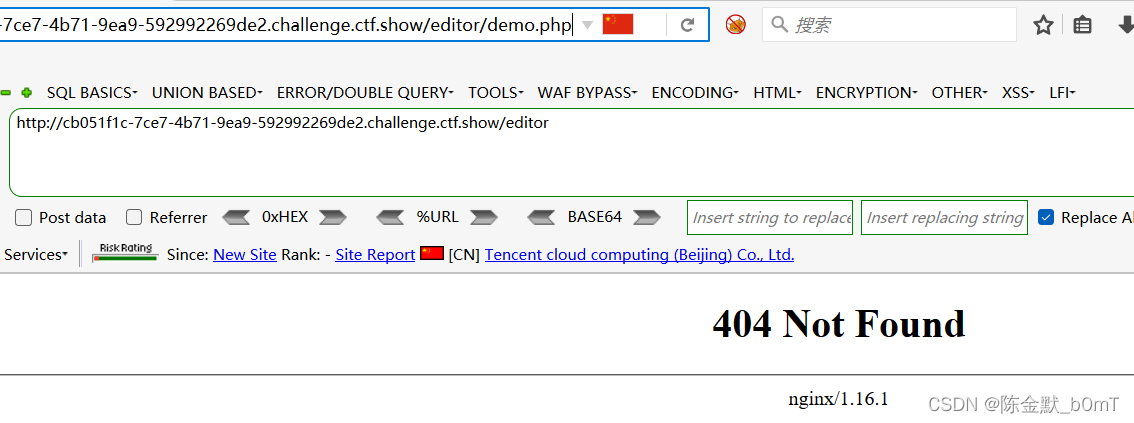

①尝试写点东西,然后提交。不管写什么都会跳转到/editor/demo.php,显示404

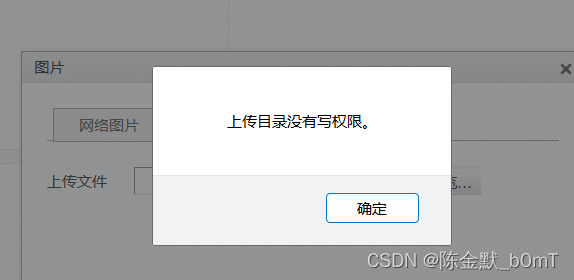

②找到上传图片的,本地上传普通图片,显示:上传目录没有写权限;网络上传图片,提交之后和①一样

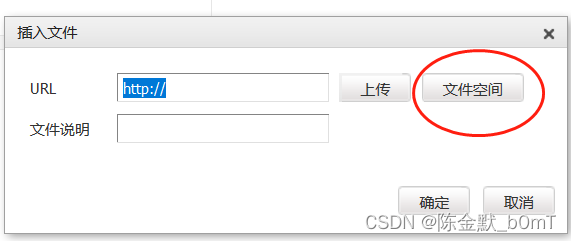

③又找到一个插入文件的,点击有个文件空间按钮,就相当于随便查看网站目录啦,

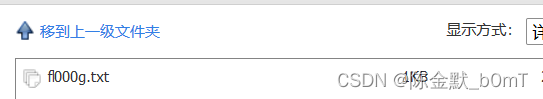

在/var/www/html/nothinghere/里面找到fl000g.txt。(这里使劲翻,不过/var/www/html是网站默认路径,知道这个的话,找的就有目的性一些)

访问:http://***challenge.ctf.show/nothinghere/fl000g.txt成功得到flag

密码逻辑脆弱--ctfshow.com

题目提示:

公开的信息比如邮箱,可能造成信息泄露,产生严重后果

解题:

浏览点击网页搜集信息,找到邮箱和手机号:

demo@gmail.com 12586954775 1156631961@qq.com 0000000

给demo@gmail.com 发个邮件问候一下(狗头),显示:邮箱不存在,邮件被退回

1156631961@qq.com是一个QQ邮箱,QQ搜索:1156631961,发现:

御剑扫描,发现/admin,访问

用户名:大牛 然后重置密码,验证信息是地点,填西安,密码重置成功

登录显示用户名错误,他不叫大牛(这里密码重置成功是一个bug),用户名改成admin登录成功,得到flag

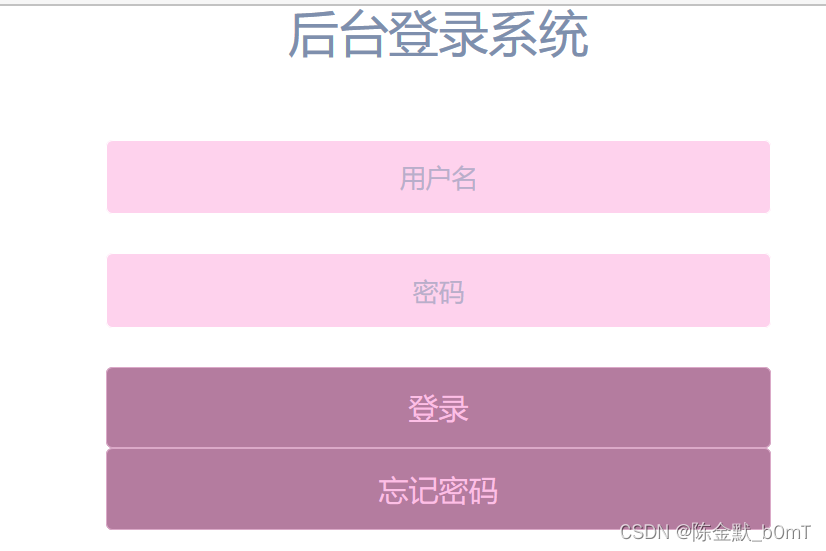

数据库恶意下载

题目提醒:

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

查阅资料:

早期asp+access架构的数据库文件为db.mdb

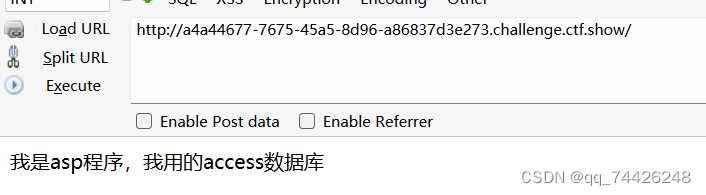

解题:

打开后:

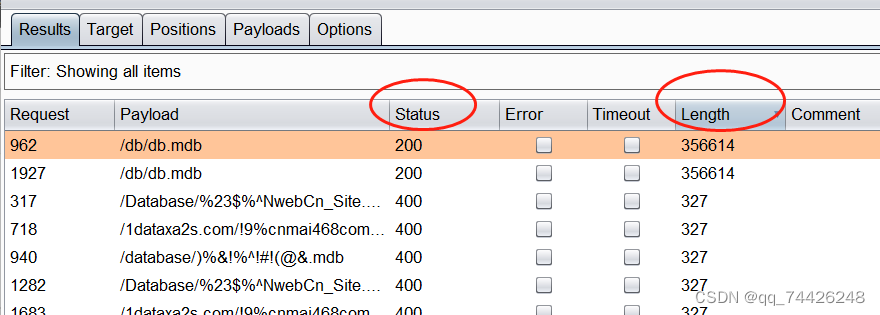

用御剑直接开扫mdb文件,成功扫到/db/db.mdb

注:写这个笔记的时候,御剑扫不到了,但御剑的字典里是有的,没办法这里用burp suite进行扫描,看扫描结果的状态码以及数据包内容长度判断

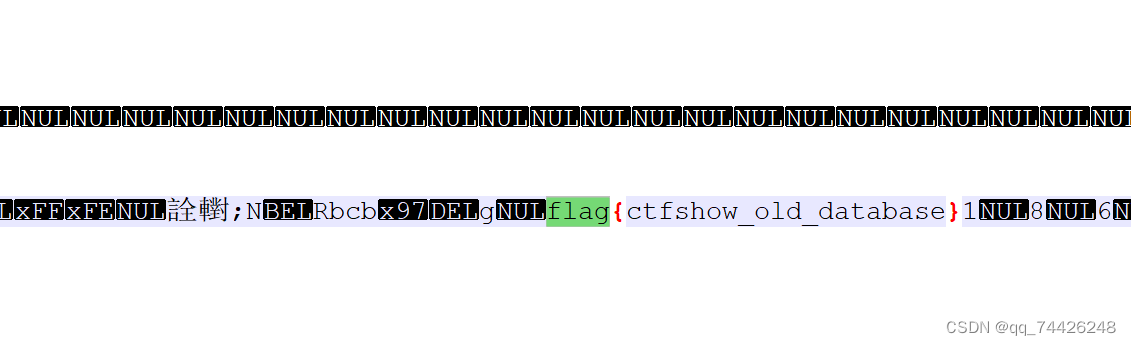

访问/db/db.mdb,下载文件,打开之后搜索flag,成功找到flag

注:这里是用Notepad++打开的

CDN穿透

题目:

透过重重缓存,查找到ctfer.com的真实IP,提交 flag{IP地址}

解题:

这个本人暂时没有做出来,希望能得到师傅们的指点

提供一个多种方法的网站:

11种绕过CDN查找真实IP方法 - STARTURN - 博客园 (cnblogs.com)

这篇关于(保姆级解析)ctfshow——20道vip限免题目解析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!