本文主要是介绍透过pyssltest ssllab学习网络安全知识,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

透过pyssltest & ssllab学习网络安全知识

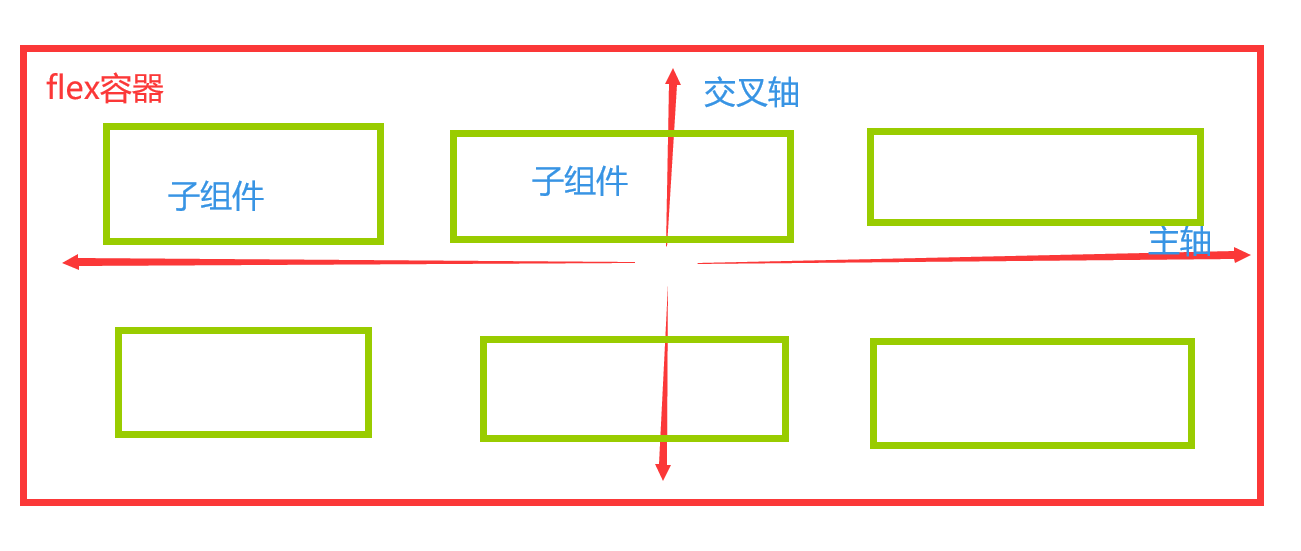

- parseresults函数

parseresults函数

根据parseresults这个函数名,可以看出,这个函数对results进行了解析。

def parseresults(result,mainapp,returncode)

下面是我的知识盲区。

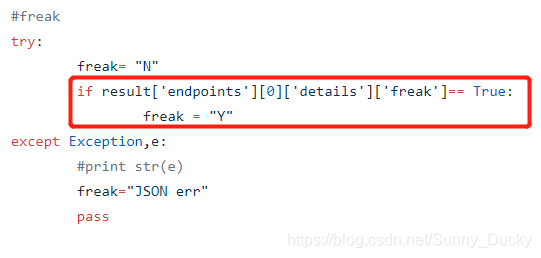

- freak

freak攻击指的是攻击者强迫客户端与服务器端使用不安全密钥进行链接,从而导致信息泄露的问题。FREAK漏洞是由法国国家信息与自动化研究所(Inria)和微软的研究人员共同发现的。

可以看到,ssllab测试了网站的ssl链接是否存在被freak攻击的可能。 - Logjam

Logjam漏洞主要针对了在ssl通信时进行密钥交换的DH算法,攻击者可以强迫客户端与服务器在使用DH算法进行密钥协商时使用不安全密钥(如长度较短的512-bit密钥),以达到中间人攻击的目的。

可以看到,ssllab测试了网站的ssl链接是否存在被freak攻击的可能。 - PoodleTLS

POODLE (Padding Oracle On Downgraded Legancy Encryption)。当浏览器与服务器使用TLS进行链接并失败时,浏览器便会尝试使用不安全的SSL3.0协议。攻击者利用此兼容问题,可以强迫浏览器与服务器使用SSL3.0协议,然后进行进一步的中间人攻击。

- renegSupport重协商

ssl重协商指的是用户与服务器进行新的ssl会话协商的过程,新的协商不会丢失旧的会话的内容。常见的场景有:客户端身份改变;加密解密密钥发生变化;加密和hash算法发生变化。当客户端在原有ssl会话的基础上发送client hello消息时,服务器会回复server hello,重协商便开始了。但是重协商可能会有DDos攻击、中间人攻击等的问题,所以有安全重协商机制。安全重协商机添加了首次协商与重协商的关联性校验。

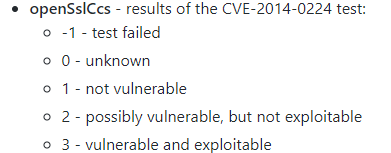

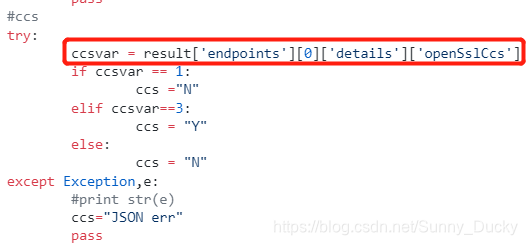

- opensslccs

相关阅读

openssl的CVE-2014-0224在加密的情况下可能会存在中间人漏洞。它指的是,在客户端与服务端握手阶段,OpenSSL协议不合时宜地接受密码更换说明,而产生了该漏洞。在ssllab中检查了openssl的版本。

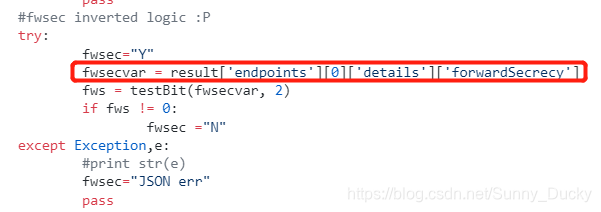

- foward secrecy前向保密

前向保密保证了即使会话的密钥被泄露也不会导致过去的会话内容被泄露。它是每次会话都需要生成唯一的会话密钥来实现的。

- DROWN Attack

该漏洞可用跨协议攻击,也称DROWN,即“使用过时且安全性较低的方法解密RSA (Decrypting RSA using Obsolete and Weakened Encryption). 安全问题研究人员发现SSLv2容易收到Bleichenbacher RSA padding oracle攻击,这种攻击可以在不了解RSA私钥的情况下解秘RSA密码文本,这一过程是通过观察拥有这个私钥的服务器的响应而完成的。

DROWN攻击应用的一般场景为:服务器如哦在启用SSLv3或TLSv1.x外还启用了SSLv2协议,且使用RSA密钥交换密码套件,就容易收到DROWN攻击。

.

这篇关于透过pyssltest ssllab学习网络安全知识的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!