本文主要是介绍自学黑客,都是从这个学习路线开始的!一般人真的不知道!,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

自学黑客,都是从这个学习路线开始的!一般人真的不知道!

很多人接触黑客&网络安全,除了兴趣热爱,还有它热门赚钱机会多。

我那朋友23岁,基于对黑客的热爱,和大多数躺平族不一样,每次工作做完了,就天天抱着本书看,网络教程和资料也找了个遍,把计算机网络协议、信息收集、常见漏洞、这些基础啃了一遍,内网渗透、御用技术也学了一阵子。

如何自学黑客&网络安全

网络安全的范畴很大,相较于二进制安全等方向的高门槛、高要求,Web安全体系比较成熟,在现阶段来看,但凡有自己网站和安全需求的企业,就需要Web安全工程师,并且薪资十分可观,因此成为了不少朋友的主要发展方向。

如果你也对网络安全/黑客感兴趣,又想深入了解这方面内容,不妨收藏一下这份学习笔记

涵盖了计算机网络协议、信息收集、常见漏洞、内网渗透、御用技术等等,全文全面成体系,通俗易懂,涵盖了零基础学员从入门到进阶需要掌握的核心知识点,实操性极强,感兴趣的朋友可以看一下。

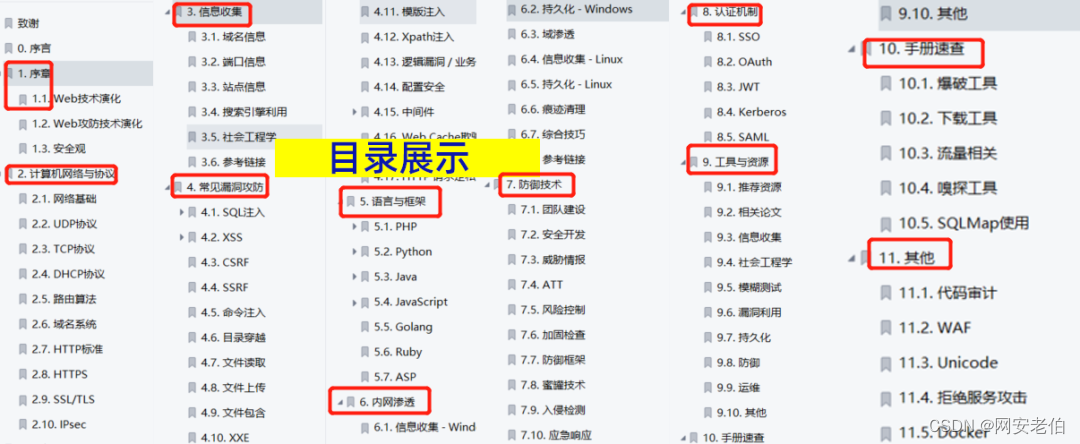

目录

序章

计算机网络与协议

信息收集

常见漏洞攻防

语言与框架

内网渗透

防御技术

认证机制

工具与资源

手册速查

其他

计算机网络与协议

网络基础

UDP协议

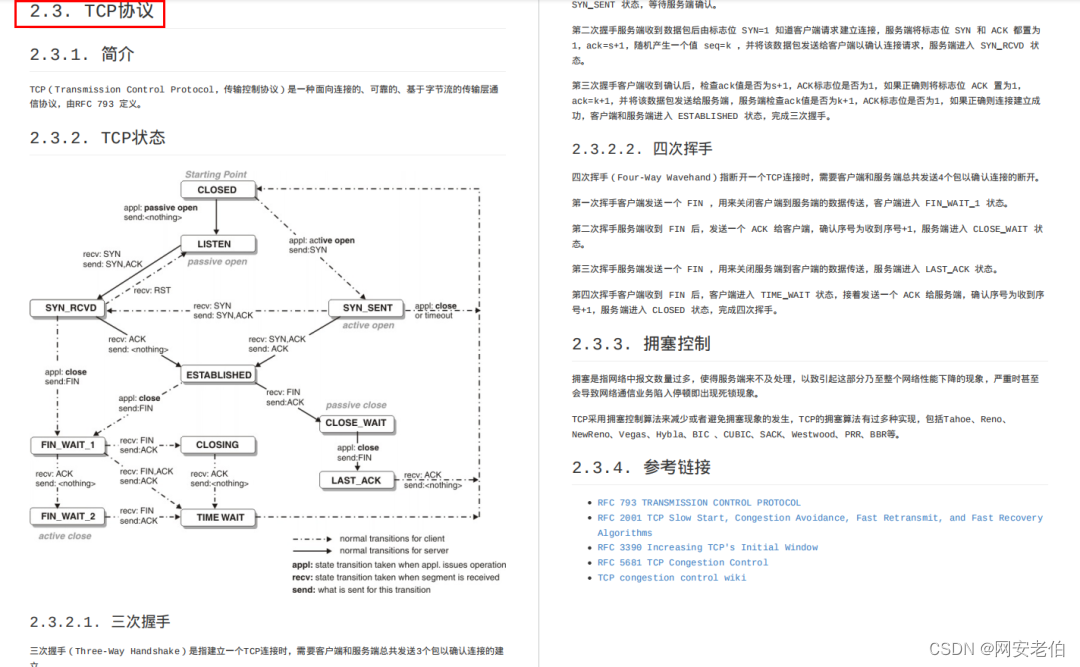

TCP协议

路由算法

域名系统

HTTP标准

HTTPS

SSL/TLS

IPsec

常见漏洞攻防

SQL注入

XSS

CSRF

SSRF

命令注入

目录穿越

文件读取

文件上传

文件包含

XXE

模版注入

Xpath注入

逻辑漏洞 / 业务漏洞

配置安全

中间件

Web Cache欺骗攻击

HTTP 请求走私

语言与框架

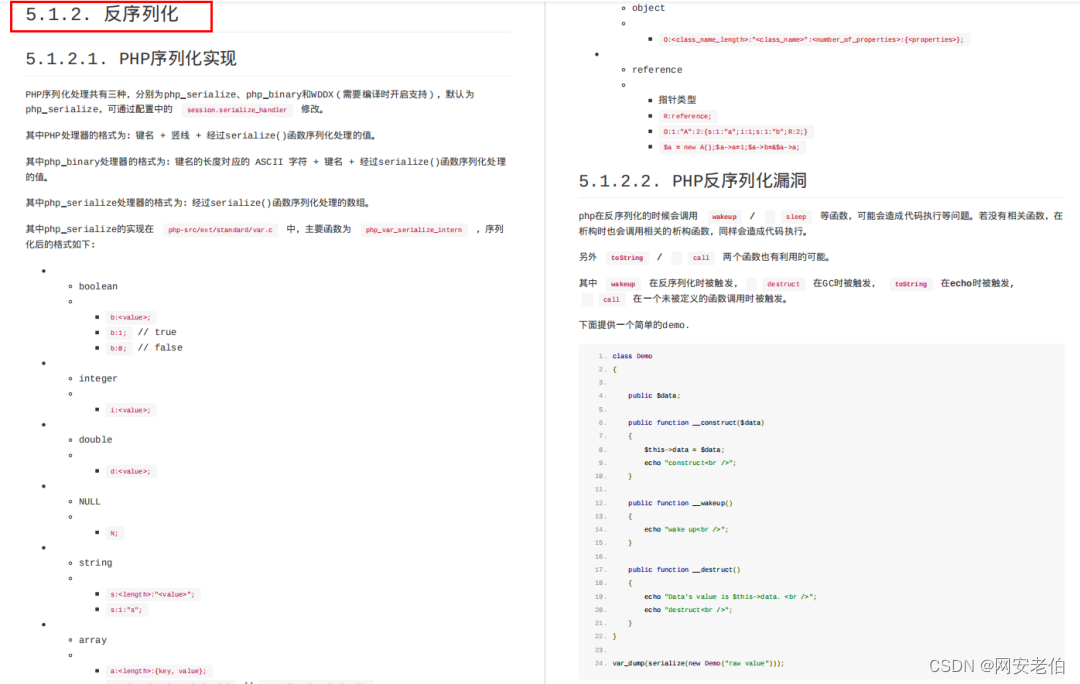

PHP

Python

Java

JavaScript

Golang

Ruby

ASP

内网渗透

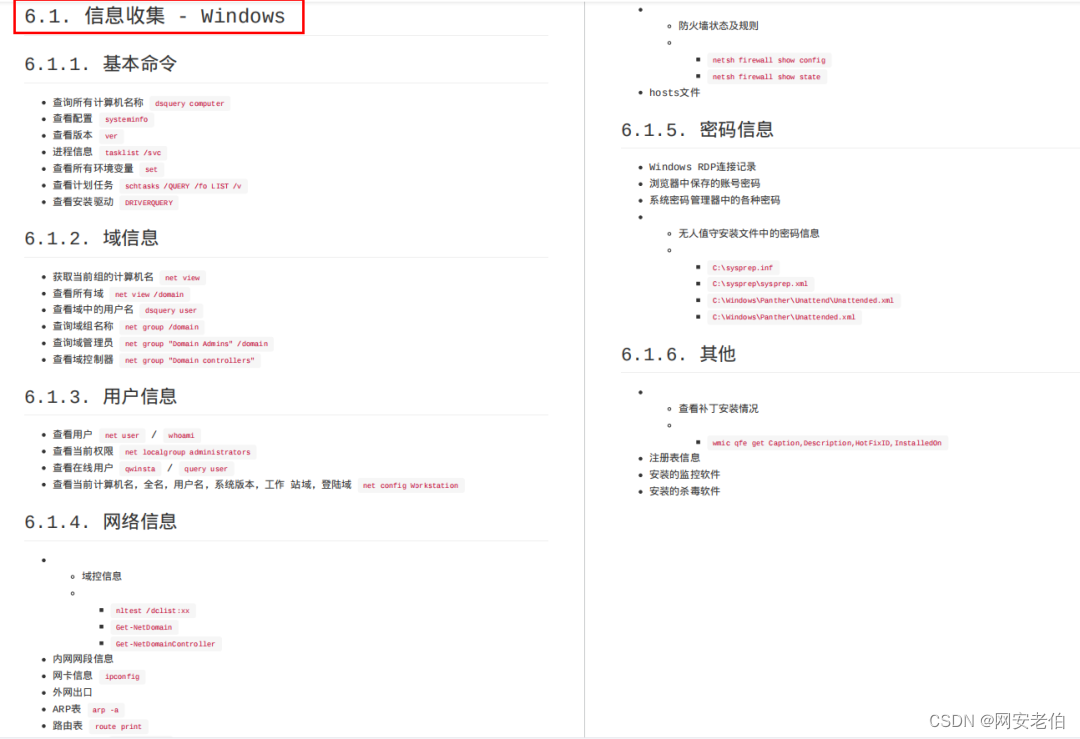

信息收集- windows

持久化- indows

域渗透

信息收集- Linux

持久化- Linux

痕迹清理

综合技巧

参考链接

防御技术

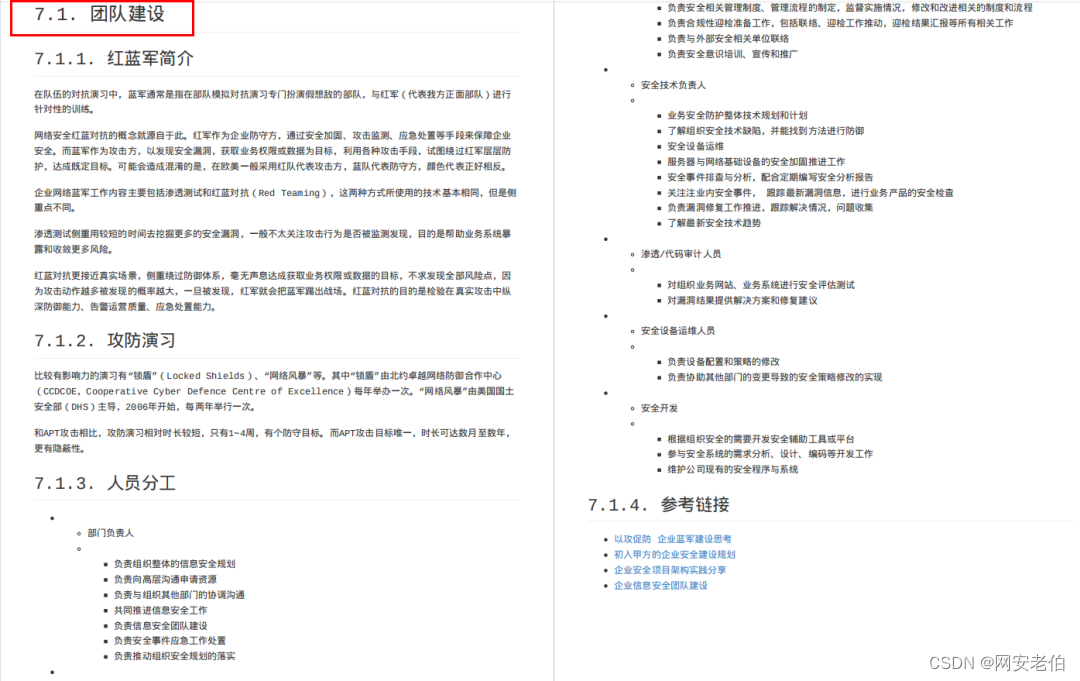

团队建设

安全开发

威胁情报

ATT

风险控制

加固检查

防御框架

蜜罐技术

入侵检则

应急响应

朔源分析

这篇关于自学黑客,都是从这个学习路线开始的!一般人真的不知道!的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!