本文主要是介绍安全名词解析-水坑攻击、鱼叉攻击、钓鲸攻击,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

为方便您的阅读,可点击下方蓝色字体,进行跳转↓↓↓

- 01 水坑攻击

- 02 鱼叉攻击

- 03 钓鲸攻击

01 水坑攻击

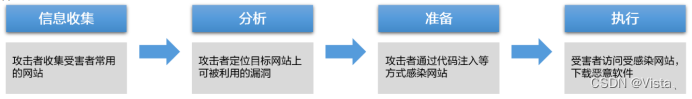

水坑攻击(Watering Hole Attack)是一种针对特定目标的网络攻击方式。顾名思义,是在受害者必经之路设置了一个“水坑(陷阱)”。与传统的钓鱼攻击不同,水坑攻击不是直接针对个别用户,而是以攻击者事先判断出的受害者常访问的合法网站作为目标。寻找网站的弱点,先将此网站“攻破”并植入攻击代码,一旦攻击目标访问该网站就会“中招”。

2015年,攻击者就曾利用微软IE浏览器和Adobe Flash中的漏洞将恶意代码植入福布斯新闻网“今日遐思(Thought of the Day)”专栏页面。任何使用Flash特定版本的用户只要访问“今日遐思”页面,都将面临感染恶意代码的风险。

02 鱼叉攻击

鱼叉攻击(Spear Phishing Attack)是一种针对特定人员或机构的网络钓鱼攻击方式。攻击者主要通过电子邮件、即时消息等方式,伪装成受害者信任的合法发送者,诱骗受害者点击恶意链接或附件,进而窃取个人信息、机密数据,甚至攻击系统。比如伪装人资部门推送薪酬调整邮件、伪装安全管理部门要求安装终端检查软件等。

2019年,全球大使馆就曾遭受来自俄罗斯黑客发动的鱼叉式钓鱼攻击。目标单位的个人接受到了钓鱼邮件,这些邮件带有美国国务院标志以及“绝密”标签,诱骗受害者认为它们是合法的,但实际上却包含恶意Excel文件。这些文档能够利用木马版本的远程访问软件TeamViewer来控制受感染的计算机。

03 钓鲸攻击

钓鲸攻击(Whaling Attack)是一种高级的网络诈骗手段,主要针对公司、企业等大型组织中的高层管理者和高管人员,攻击者通常以假冒知名公司或政府机构的名义,向目标发送电子邮件或短信,通过虚假的紧急通知、重要文件等欺诈手段,诱骗目标大量转账、提供机密信息或下载恶意软件。

FACC Operations GmbH是一家奥地利公司,专门为各大飞机制造商生产备用零部件。2016年1月份,它透露自己沦为了一起电子邮件欺诈案的受害者,由于CEO上了鲸钓攻击的当,结果公司损失了5000万欧元。

这篇关于安全名词解析-水坑攻击、鱼叉攻击、钓鲸攻击的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!