本文主要是介绍用友U8 Cloud ReportDetailDataQuery SQL注入漏洞复现(QVD-2023-47860),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

0x01 产品简介

用友U8 Cloud 提供企业级云ERP整体解决方案,全面支持多组织业务协同,实现企业互联网资源连接。 U8 Cloud 亦是亚太地区成长型企业最广泛采用的云解决方案。

0x02 漏洞概述

用友U8 cloud ReportDetailDataQuery 接口处存在SQL注入漏洞,攻击者未经授权可以访问数据库中的数据,从而盗取用户数据,造成用户信息泄露。

0x03 影响范围

U8 cloud 2.1,2.3,2.5,2.6,2.65,2.7,3.0,3.1,3.2,3.5,3.6,5.0

0x04 复现环境

FOFA:app="用友-U8-Cloud"

0x05 漏洞复现

漏洞出来两个月了,没有源码分析补丁

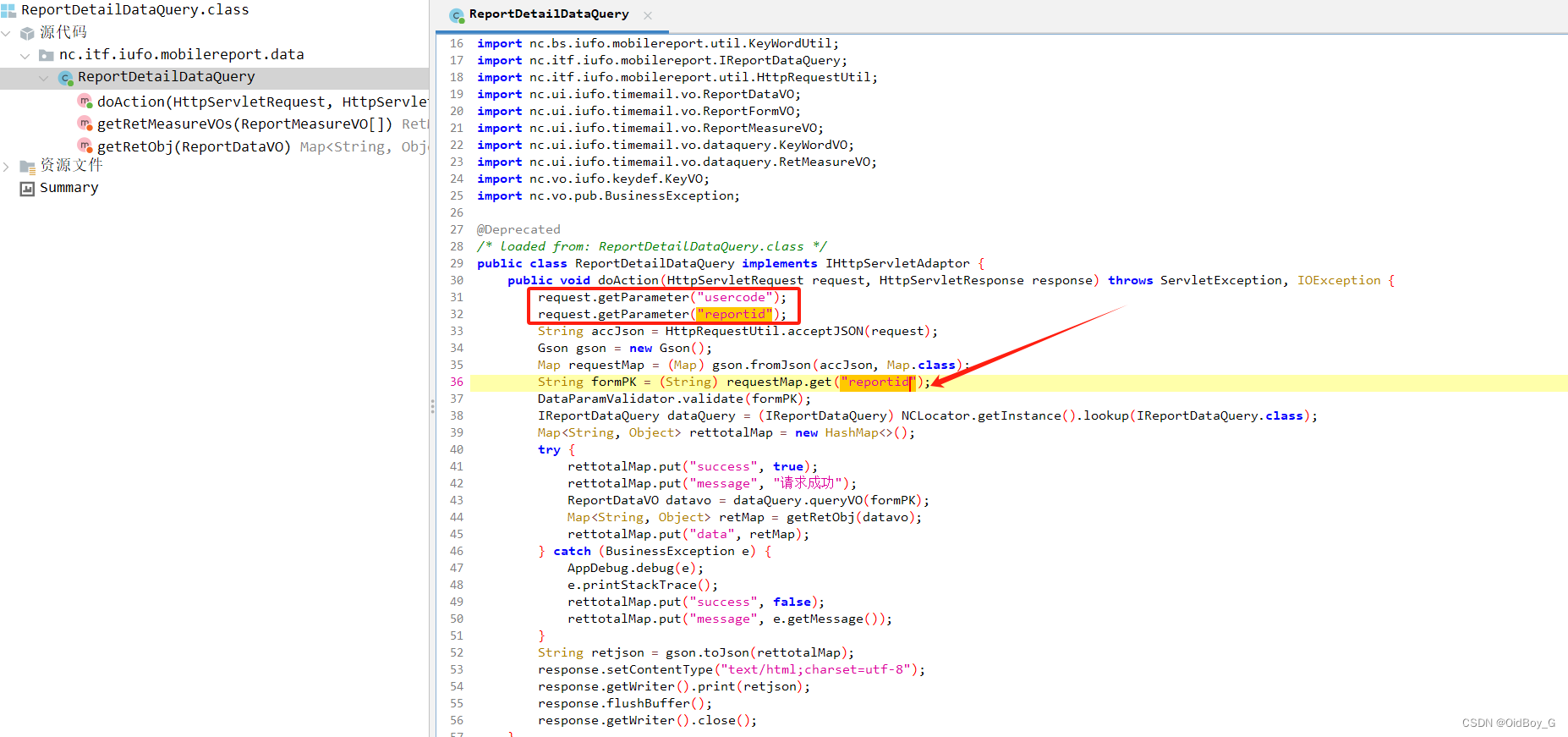

可以看出请求中直接传入的两个参数usercode和reportid ,其中reportid 为数据查询键值并且传入的数据需是JSON格式.

构造PoC

POST /servlet/~iufo/nc.itf.iufo.mobilereport.data.这篇关于用友U8 Cloud ReportDetailDataQuery SQL注入漏洞复现(QVD-2023-47860)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!