本文主要是介绍ASA防火墙的冗余接口和以太信道配置,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

ASA防火墙的冗余接口和以太信道配置

冗余配置实例

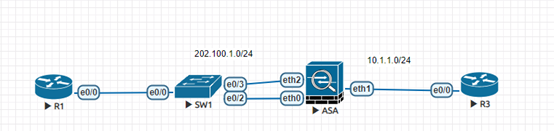

需求:如上图所示,在ASA与SW1之间配置接口的冗余,使得即使ASA的e0接口down掉,G2也能够使用,确保R3可以时刻访问R1。

配置如下:

基础IP配置及路由需配置,在不考虑ASA的情况下,须保证全网通信。配置省略。

先将对应的接口开启,配置省略。

配置接口冗余。

ciscoasa(config)# int redundant 1

ciscoasa(config-if)# member-interface e0

ciscoasa(config-if)# member-interface e2

ciscoasa(config-if)# nameif outside

ciscoasa(config-if)# ip address 202.100.1.254 255.255.255.0

配置流量放行

ciscoasa(config)# access-list out extended permit icmp any any

ciscoasa(config)# access-group out in interface outside

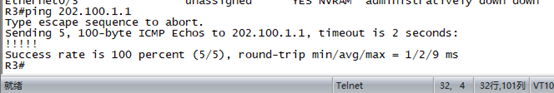

配置完毕,让R3ping R1

成功ping通,这时候来查看一下ASA的冗余接口状态

可以看到,此时e0处于active,e2也就是备用状态的了。

下面我们将e0接口down掉,再来查看接口状态。

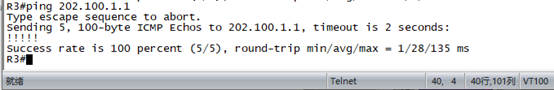

很明显,此时E2处于active。再来看一下R3是否还能pingR1.

结果是仍能访问,这就实现了接口的冗余效果。

当然,我们也可以人为的指定接口的主备,这里我们指定e0为active,需注意要将接口启动,不然会报错。

ciscoasa(config)# redundant-interface redundant 1 active-member e0

指定之后,我们再来查看接口状态

很明显,e0又重新变成active。

以太信道的配置实例

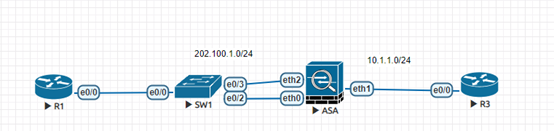

拓扑和上面一样,这里需求也是一样,区别在于使用的方法不一样,这里要求使用以太信道的链路捆绑

配置如下,需主要交换机也需配置链路捆绑,基本测试和上面一致,这里不再介绍。

防火墙的资源管理

配置如下:

class ccie

limit-resource telnet //放行的流量类型

context c1

members ccie //调用放行流量策略

这篇关于ASA防火墙的冗余接口和以太信道配置的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!