本文主要是介绍经典计算机病毒介绍,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

免责声明:本文章仅供了解经典病毒,请勿将其用于非法用途。

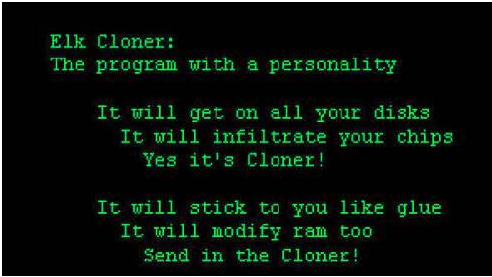

1、1982年: Elk Cloner病毒,第一个电脑病毒。由里奇.斯克伦塔(Rich Skrenta)在一台苹果计算机上编写, 通过软盘传播的。仅在屏幕上显示下图的两句话:

2、1986年: Brain开机扇区病毒。第一个个人电脑病毒,由两名年仅19岁的巴基斯坦程序员编写。该病毒感染MS-DOS操作系统中的 FAT 格式磁盘引导扇区。

当时,由于当地盗版软件猖獗,为了防止软件被任意非法拷贝,也为了追踪到底有多少人在非法使用他们的软件,于是在1986年年初,他们编写了“大脑(Brain)”病毒,又被称为“巴基斯坦”病毒。该病毒运行在DOS操作系统下,通过软盘传播,只在盗拷软件时才发作,发作时将盗拷者的硬盘剩余空间吃掉,属于引导性病毒。

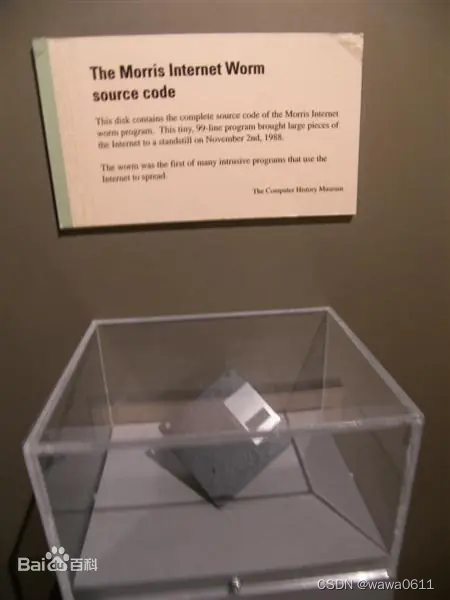

3、1988年: 莫里斯蠕虫(Morris),第一只荒野诞生(非实验室制造)的蠕虫,且是第一个利用缓存溢出漏洞的恶意程序, 可感染DEC VAX与SUN以BSD UNIX运行的网络机器。

按照其作者的说法,莫里斯蠕虫编写的起因并不是想造成破坏,而是想测量互联网的规模。然而,选择在MIT施放蠕虫,掩盖了它其实是来自康奈尔的事实(凑巧的是,莫里斯MIT担任副教授)。此外,莫里斯蠕虫利用了Unix系统中sendmail、Finger、rsh/rexec等程序的已知漏洞以及薄弱的密码。

蠕虫代码中一段非本意的效果(unintended consequence)加剧了其危害性,它使同一台计算机会被重复感染,每次感染都会造成计算机运行变慢直至无法使用。蠕虫的主体只能感染DEC的VAX机上运行的BSD 4以及Sun 3系统,而程序中的一段C语言代码会调用程序主体,使其在其它的系统上也能运行。

4、1998年:CIH病毒,最有害的广泛传播的病毒之一,名称源于作者台湾大同工学院学生陈盈豪的名字拼音(Chen Ing-hau)缩写。

CIH病毒是文件型病毒,杀伤力极强。主要表现在于病毒发作后,硬盘数据全部丢失,甚至主板上BIOS中的原内容也会被彻底破坏,主机无法启动。只有更换BIOS,或是向固定在主板上的BIOS中重新写入原来版本的程序,才能解决问题。

5、1999年: 梅丽莎病毒(Melissa),一种可以迅速传播的宏病毒,通过电子邮件的附件进行传播,1999年3月26日爆发,感染了15%-20%的商业计算机。梅丽莎病毒一般通过邮件传播,邮件的标题通常为“这是给你的资料,不要让任何人看见”。一旦收件人打开邮件,病毒就会自动向用户通讯录的前50位好友复制发送同样的邮件。

6、2000年:爱虫病毒,是一个独立vb脚本程序,其破坏性要比梅丽莎强的多。标题通常会说明,这是一封来自您的暗恋者的表白信,而恶性程序就隐藏在邮件附件内。

7、2001年: Klez求职信病毒,病毒传播的里程碑,发作后产生了很多变种,在互联网上不断传播. 最早求职信病毒通过邮件传播, 然后自我复制, 同时也向通讯录里的联系人发送感染病毒的邮件。后期变种的求职信病毒则破坏性更大, 有些甚至会强行关闭你的杀毒软件或者伪装成病毒清除工具。

8、2001年: 红色警戒蠕虫是最早期的DDoS攻击,利用了在Windows 2000和Windows NT中存在的一个系统漏洞(缓存区溢出)进行攻击, 使得系统崩溃。

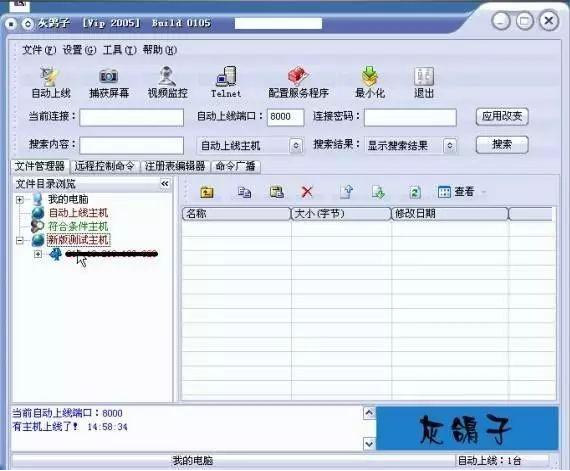

9、2001年:灰鸽子,著名的国产木马病毒,在合法使用时候是一款优秀的远程控制软件, 有时也被视为一种木马程序. 如被黑客恶意使用下, 用户的一举一动都在监控之下,窃取账号、密码、照片、重要文件易如反掌。

10、2004年: Sasser(震荡波),造成损失最大的蠕虫病毒。

该病毒是一个利用微软操作系统的Lsass缓冲区溢出漏洞( MS04-011漏洞信息)进行传播的蠕虫,中文名为“震荡波”蠕虫,也有人称之为“杀手”蠕虫。由于该蠕虫在传播过程中会发起大量的扫描,因此对个人用户使用和网络运行都会造成很大的冲击。尽管该蠕虫在Windows XP、Windows 2000上发作,不会感染安装Windows 95/Windows 98/Windows Me操作系统的计算机,但可以在这些操作系统上运行,而成为传播源。

11、2006 年: 熊猫烧香,中国警方破获的首例计算机病毒大案,国人最熟悉的病毒了, 使用Windows系统的用户中毒后,后缀名为.exe的文件无法执行,并且文件的图标会变成熊猫举着三根烧着的香的图案。能感染系统中exe、com、pif、src、html、asp等文件,还能终止大量的反病毒软件进程并且删除扩展名为gho的备份文件。

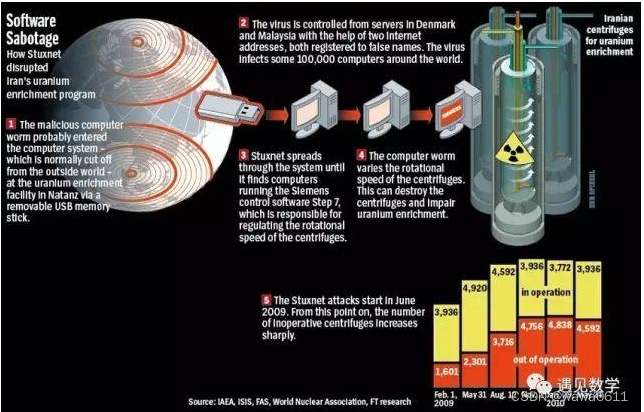

12、2010年: Stuxnet 震网(超级工厂病毒),首个针对工业控制系统的计算机蠕虫。该蠕虫病毒感染并破坏了伊朗纳坦兹的核设施,并最终使伊朗的布什尔核电站推迟启动。该病毒主要通过U盘和局域网进行传播。

13、2017年: WannaCry想哭病毒,又叫Wanna Decryptor,一种“蠕虫式”的勒索病毒软件,大小3.3MB,由不法分子利用NSA(National Security Agency,美国国家安全局)泄露的危险漏洞“EternalBlue”(永恒之蓝)进行传播 。

WannaCry是继熊猫病毒之后最大规模的一次网络病毒攻击,是一种针对Windows系统的电脑勒索病毒. 受害机器的磁盘文件会被篡改为相应的后缀。图片、文档、视频、压缩包等各类资料都无法正常打开,只有支付约300美金的比特币才能解密恢复受感染的文件。全球至少有99个国家的其他目标在同一时间遭到WanaCrypt0r 2.0的攻击。中国教育网相连的中国大陆高校也出现大规模的感染,感染甚至波及到了公安机关使用的内网,国家互联网应急中心亦发布紧急通报。

最后提一嘴,作为安全专业的学生,我认为对每个时期的经典病毒有所了解是很必要的。

tip:文中所有图片皆源自百度百科,本文仅供大家参考与学习,请勿用于非法途径。

普法:《中华人民共和国网络安全法》

第二十六条 开展网络安全认证、检测、风险评估等活动,向社会发布系统漏洞、计算机病毒、网络攻击、网络侵入等网络安全信息,应当遵守国家有关规定。

第六十二条 违反本法第二十六条规定,开展网络安全认证、检测、风险评估等活动,或者向社会发布系统漏洞、计算机病毒、网络攻击、网络侵入等网络安全信息的,由有关主管部门责令改正,给予警告;拒不改正或者情节严重的,处一万元以上十万元以下罚款,并可以由有关主管部门责令暂停相关业务、停业整顿、关闭网站、吊销相关业务许可证或者吊销营业执照,对直接负责的主管人员和其他直接责任人员处五千元以上五万元以下罚款。

这篇关于经典计算机病毒介绍的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!