本文主要是介绍Linux_SELinux内核级加强型火墙,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

SELinux是一种基于域-类型模型(domain-type)的强制访问控制(MAC)安全系统,默认安装在 Fedora 和 Red Hat Enterprise Linux 上,也可以作为其他发行版上容易安装的包得到。

SELinux有三种状态:

enforcing #强制,拒绝+警告

permissive #警告,不拒绝+警告

disabled #关闭

当selinux处于disabled的状态下,不会有任何影响。处于enforcing状态时,会将不符合自己规则的动作拒绝,并给出警告。处于permissive状态,对不符合自己规则的行为进行警告,但不会拒绝。

要改变selinux的状态,需要对/etc/sysconfig/selinux文件进行修改,如下:

[root@localhost ~]# vim /etc/sysconfig/selinux

修改之后,如果要使之生效需要重启系统,当selinux处于强制状态时,在开机时会比较缓慢,请耐心等待。

[root@localhost ~]# reboot

系统开启之后用getenforce命令进行查看:

[root@localhost ~]# getenforce

Enforcing

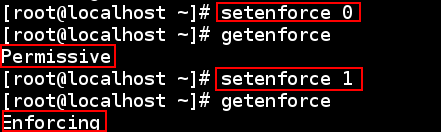

修改文件的方式是改变selinux的一种方式,但是比较缓慢。如果只需要进行enforcing与permissive的状态转换,可以使用以下方式临时修改,重启系统后会恢复原来的状态:

[root@localhost ~]# setenforce 0

[root@localhost ~]# getenforce

Permissive

[root@localhost ~]# setenforce 1

[root@localhost ~]# getenforce

Enforcing

0表示permissive状态,1表示enforcing状态。

selinux对文件和程序的操作不同。对于文件,selinux对每个文件都会添加上一个标签,叫做CONTEXT安全上下文,在访问文件时,如果程序提供的安全上下与文件的安全上下文不匹配,不允许访问文件。文件安全上下文的建立与文件在建立时所在目录有关。

要查看文件的安全上下文,使用Z参数,如下图:

/var/ftp/目录下的pub文件的安全上下文为public_content_t,/mnt/test目录下的text文件的安全上下文为object_r。

/var/ftp/目录下的pub文件的安全上下文为public_content_t,/mnt/test目录下的text文件的安全上下文为object_r。

修改文件的安全上下文有两种方式,以一种是chcon命令,一种是semanage命令。

chcon命令修改文件安全上下文是临时的,当selinux关闭再打开时会恢复原来的安全上下文:

[root@localhost pub]# chcon -t public_content_t /ftphome/

上图是将/ftpuserhome/目录的安全上下文修改为public_content_t,如果想要将目录及其目录下的文件全部修改,需要R参数。

[root@localhost pub]# chcon -t public_content_t /ftphome/ -R

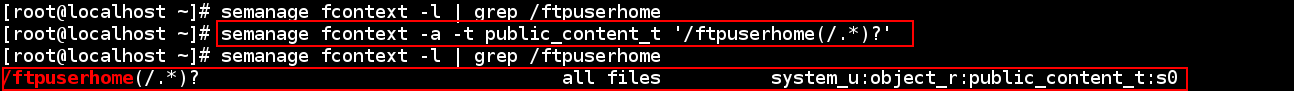

要永久修改文件的安全上下文,使用semanage命令,如下:

[root@localhost pub]# semanage fcontext -a -t public_content_t '/ftphome(/.*)?'

将/ftphome/目录及目录下的所有文件的安全上下文修改为public_content_t。以这种方式修改文件安全上下文是写入文件中的,可以用semanage fcontext -l命令进行查看:

[root@localhost ~]# semanage fcontext -l | grep /ftpuserhome

/ftpuserhome(/.*)? all files system_u:object_r:public_content_t:s0

这种永久修改的方式,在系统重启之后才会生效,或者使用restorecon -RvvF /ftpuserhome/命令使其生效。

[root@localhost ~]# restorecon -RvvF /ftpuserhome/

[root@localhost ~]# ls -Z /ftpuserhome/ -R

以上是selinux的管理,对于程序是通过getsebool程序安全开进行控制,以vsftpd作为示例,其他配置请参考文章《Linux_ftp服务及常用的文件参数》。

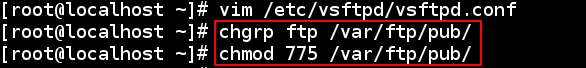

在selinux处于disabled或者permissive状态时,通过以下方式让匿名用户在ftp服务器上可以上传文件。

[root@localhost ~]# vim /etc/vsftpd/vsftpd.conf

anon_upload_enable=YES #打开匿名用户可以上传的权限

[root@localhost ~]# chgrp ftp /var/ftp/pub/

[root@localhost pub]# chmod 775 /var/ftp/pub/

因为匿名用户在登陆ftp服务器时是以ftp用户的身份登陆,/etc/ftp/pub目录的所有人和所有组都是root,文件权限不足,所以将pub目录的组修改为ftp,保证匿名用户在登陆时不受文件权限的影响。重启vsftpd后,匿名用户就可以上传文件。

此时将selinux状态修改为enforcing后,匿名用户就无法上传文件:

[root@localhost ~]# setenforce 1

[root@localhost ~]# getenforce

Enforcing

这是因为selinux给ftp添加上了getsebool安全开关,并将其关闭,导致匿名用户无法上传文件。

要使匿名用户上传文件,需要将ftp的匿名用户可写的安全开关打开:

[root@localhost ~]# setsebool -P ftpd_anon_write on

[root@localhost ~]# getsebool -a | grep ftp #查看ftp进程的安全开关

还需要将/var/ftp/pub目录的安全上下文修改为可写:

[root@localhost ~]# chcon -t public_content_rw_t /var/ftp/pub/

[root@localhost ~]# ls -Zd /var/ftp/pub/

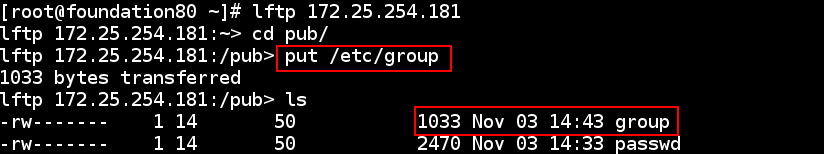

再次测试就可以上传文件:

selinux的日志记录在/var/log/audit/audit.log 文件中,/var/log/messages 中记录的selinux日志是setroubleshoot软件将audit.log文件中的日志进行分析之后并给出处理方式记录给messages文件的。

下图的group与passwd文件的安全上下文为public_content_t,test

文件的安全上下文不是public_content_t:

所以客户端在登陆后是不能查看到的。 此时就会在audit.log和messages文件中产生日志。

此时就会在audit.log和messages文件中产生日志。

在产生日志之前,将audit.log和messages文件进行清空,以便查看:

audit.log文件中是selinux产生的原始日志,并没有解决方式,而messages文件中有解决方法。

卸载setroubleshoot之后再次测试,messages文件中就不会再记录selinux的日志了:

[root@localhost pub]# yum remove setroubleshoot-server

这篇关于Linux_SELinux内核级加强型火墙的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!